ИБ-исследователи Cisco Talos предупреждают, что фреймворк MacroPack, изначально разработанный для специалистов red team, используется злоумышленниками для развертывания вредоносных полезных нагрузок, включая Havoc, Brute Ratel и PhatomCore.

MacroPack представляет собой проприетарный инструмент, созданный французским разработчиком Эмериком Наси (Emeric Nasi) из BallisKit. Это решение предназначено для специалистов red team, которым нужно симулировать поведение хакеров.

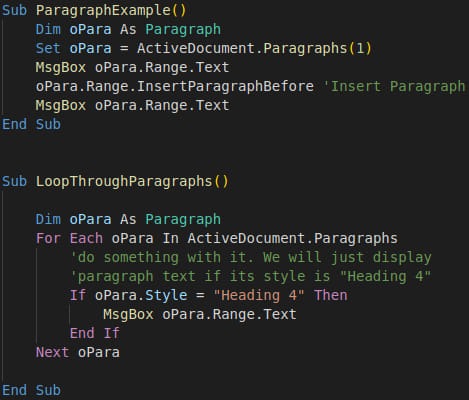

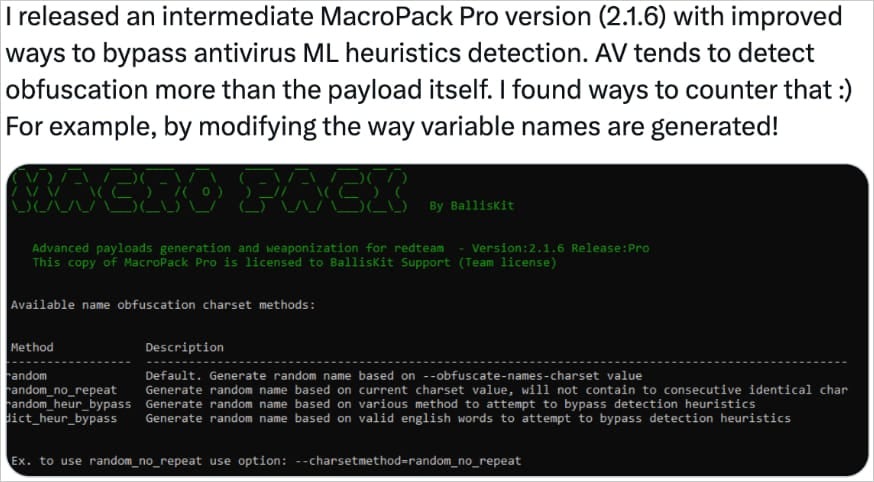

Инструмент предлагает такие функции, как обход антивирусных программ, имеет защиту от реверса, а также позволяет создавать различные обфусцированные полезные нагрузки для документов и встраивать в них незаметные VB-скрипты.

Также существует опенсорсная lite-версия MacroPack Community, однако она больше не поддерживается.

Аналитики Cisco Talos предупреждают о существовании множества документов, которые были созданы при помощи MacroPack. Такие документы отличает переименование функций и переменных на основе цепи Маркова, удаление комментариев и лишних пробельных символов, которые снижают частоту обнаружения при статическом анализе, а также кодировка строк.

Эксперты изучили вредоносные документы, загруженные на VirusTotal из разных стран, включая США, Россию, Китай и Пакистан. Содержимое этих документов-приманок различалось, а также атаки имели разную сложность и векторы заражения. То есть MacroPack явно применяют разные хак-группы.

Отличительной чертой всех этих документов, указывающей на то, что они были созданы с помощью MacroPack Pro, является наличие четырех не вредоносных VBA, которые связаны с профессиональной версией фреймворка.

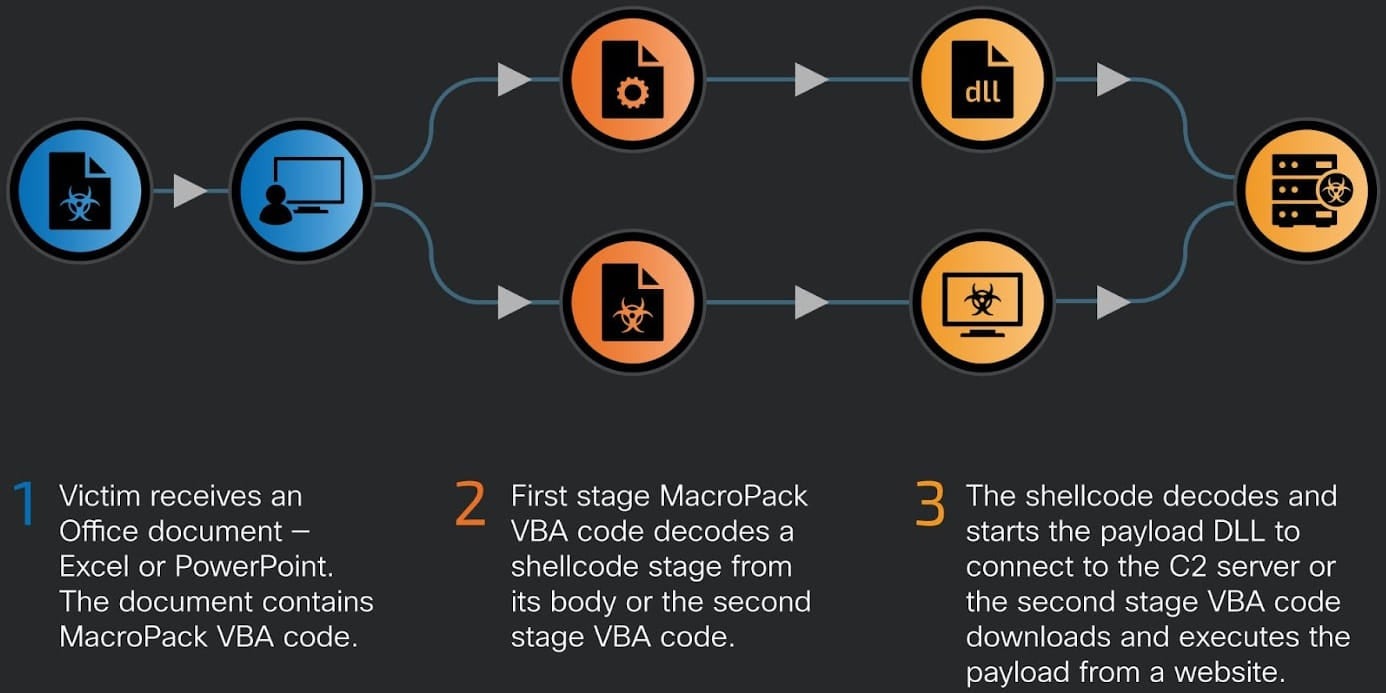

Жертвы, открывающие такие документы в Microsoft Office, запускают VBA-код первого этапа, который загружает вредоносную DLL, подключающуюся к управляющему серверу злоумышленников.

Исследователям удалось выявить четыре крупных кластера вредоносной активности, связанных со злоупотреблениями MacroPack:

- Китай: документы, загруженные с IP-адресов в Китае, Тайване и Пакистане (в период с май по июль 2024 года) инструктировали пользователей включить макросы и распространяли полезную нагрузку Havoc и Brute Ratel. Эти пейлоады подключались к управляющим серверам, расположенным в Хэнане, Китай (AS4837).

- Пакистан: документы, содержимое которых связано с пакистанской военной тематикой, были загружены с территории Пакистана. Так, один документ выдавал себя за письмо от ВВС Пакистана, а другой — за подтверждение о приеме на работу. Оба содержали «барсуков» (badgers) Brute Ratel, которые похожи на маяки Cobalt Strike. Документы использовали DOH (DNS over HTTPS) и взаимодействовали с Amazon CloudFront. Также в один из них был встроен блоб в base64-кодировке для отслеживания Adobe Experience Cloud.

- Россия: пустой файл Excel был загружен с российского IP-адреса в июле 2024 года и содержал PhantomCore (бэкдор написанный на Go), используемый для шпионажа. В документе выполнялся многоступенчатый VBA-код, который пытался загрузить бэкдор с удаленного URL-адреса. Исследователи из «Лаборатории Касперского» связывают эту малварь с украинской хак-группой Head Mare, нацеленной на правительственные организации и компании в России.

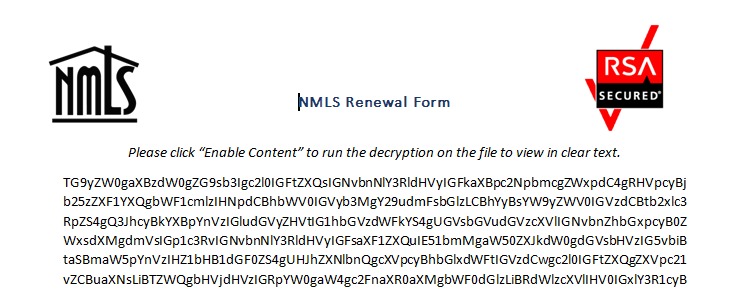

- США: документ, загруженный на VirusTotal в марте 2023 года, маскировался под зашифрованную форму NMLS и использовал имена функций, сгенерированные с использованием цепи Маркова, чтобы избежать обнаружения. Документ содержал многоступенчатый код VBA, который проверял наличие песочницы перед попыткой загрузить неизвестную полезную нагрузку через mshta.exe.

Напомним, что Brute Ratel Command and Control Center (Brute Ratel C4 или BRc4) это решение для для пентестеров и red team, ориентированное на эксплуатацию и постэксплуатацию. Первые злоупотребления Brute Ratel были обнаружены еще летом 2022 года.

Так как BRc4 во многом ориентирован на уклонение от обнаружения EDR и антивирусными решениями, защитные продукты зачастую не определяют в нем вредоносное ПО. Из-за этой особенности ИБ-исследователи называли Brute Ratel «уникально опасным», а злоумышленники сочли его хорошей альтернативой CrowdStrike. К примеру, в том же 2022 году было замечено, что хакеры взяли на вооружение взломанную версию Brute Ratel.