В июле 2024 года специалисты «Лаборатории Касперского» обнаружили ранее неизвестный бэкдор Loki, который использовался в нескольких целевых атаках. Изучение вредоносного файла и открытых источников показало, что Loki является приватной версией агента для опенсорсного фреймворка Mythic. Атакам Loki подверглись более десяти российских предприятий из различных сфер деятельности — от машиностроения до медицины.

Еще в 2018 году разработчик Коди Томас (Cody Thomas) создал собственный опенсорсный фреймворк Apfell для постэксплуатации скомпрометированных macOS-систем. Два года спустя к его проекту присоединилось несколько разработчиков, а фреймворк стал кроссплатформенным и был переименован в Mythic. И хотя Mythic создан как инструмент для удаленного управления в ходе имитации кибератак и оценки защищенности систем, но он может использоваться и во вредоносных целях.

Исследователи отмечают, что злоумышленники все чаще активно тестируют и применяют различные фреймворки для удаленного управления устройствами жертв, а также переделывают их под свои нужды, в том числе и с целью затруднения обнаружения и атрибуции.

Так как Mythic позволяет создавать агенты на любом языке под любую платформу с необходимой разработчику функциональностью, этим и воспользовались атакующие. Они создали приватную версию агента, получившую название Loki.

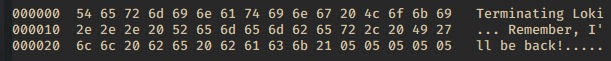

При этом Loki является совместимой с Mythic версией агента для другого фреймворка — Havoc, от которого вредонос унаследовал различные техники для усложнения анализа агента (шифрование образа в памяти, непрямой вызов системных функций API, поиск функций API по хешам и так далее).

Помимо опенсорсного фреймворка в атаках применялись и другие общедоступные утилиты. К примеру, сам по себе Loki не поддерживает туннелирование трафика, поэтому для доступа к частным сегментам сети его операторы использовали сторонние утилиты. Так, совместно с Loki применялась утилита ngrok в директории с загрузчиком агента. В других случаях были найдены экземпляры утилиты gTunnel, запущенной в контексте системных процессов svchost.exe и runtimebroker.exe.

Исследователи считают, что в ряде случаев Loki попадал на компьютеры жертв через электронную почту, а затем невнимательный пользователь сам запускал малварь. Такой вывод они сделали на основании данных телеметрии и названий файлов, в которых был обнаружен вредонос, например «смета_27.05.2024.exe», «На_согласование_публикации_<предприятие>.rar» и «ПЕРЕЧЕНЬ_ДОКУМЕНТОВ.ISO».

Как другие бэкдоры, Loki способен выполнять различные команды на зараженном устройстве. Так, злоумышленники получают возможность скачать с машины жертвы любой файл, а также загрузить и запустить любой вредоносный инструмент. Отмечается, что порой атаки с использованием подобных бэкдоров заканчиваются не только утечкой конфиденциальных данных, но и полной потерей всех файлов, которые хранились в скомпрометированной системе.

Эксперты заключают, что на данный момент недостаточно информации, чтобы связать Loki с какой-либо известной хак-группой, но похоже, что операторы вредоноса используют индивидуальный подход к своим целям.