В сети появился PoC-эксплоит для критической уязвимости удаленного выполнения кода (CVE-2024-29847) в Ivanti Endpoint Manager. Также в компании предупредили, что другая уязвимость в Ivanti Cloud Services Appliance (CSA) уже находится под атаками.

CVE-2024-29847 представляет собой проблему десериализации недоверенных данных, затрагивающую Ivanti Endpoint Manager до версий 2022 SU6 и EPM 2024. Этот баг был устранен совсем недавно — 10 сентября 2024 года.

Проблема была обнаружена ИБ-исследователем Синой Хейрхахом (Sina Kheirkhah), который уведомил о ней разработчиков через Zero Day Initiative еще 1 мая 2024 года. Теперь, когда патч наконец выпущен, исследователь опубликовал полную информацию о баге и том, как можно его эксплуатировать, что, вероятно, поспособствует использованию CVE-2024-29847 хакерами.

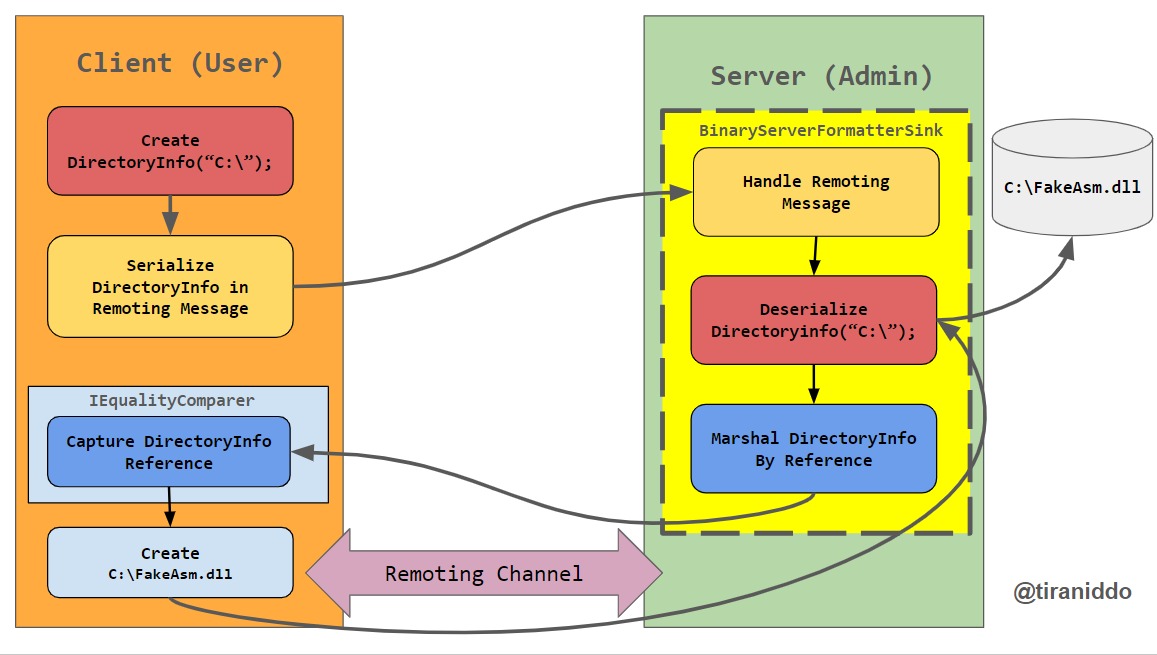

Эксперт рассказал, что корень проблемы кроется в небезопасной десериализации в исполняемом файле AgentPortal.exe, а именно в методе OnStart службы и использовании устаревшего фреймворка Microsoft .NET Remoting для обеспечения связи между удаленными объектами.

Так, служба регистрирует TCP-канал с динамически назначаемыми портами и не обеспечивает должную защиту, что позволяет удаленному злоумышленнику осуществлять инъекции вредоносных объектов. В конечном итоге атакующий получает возможность выполнять на сервере файловые операции (чтение и запись файлов), в том числе с веб-шеллами, которые могут выполнить произвольный код.

Хейрхах отмечает, что low-type фильтр может ограничить возможности десериализации объектов, однако, используя технику, описанную Джеймсом Форшоу (James Forshaw), этот защитный механизм можно обойти.

Также стоит отметить, что на прошлой неделе разработчики Ivanti предупредили, что другая свежая уязвимость (CVE-2024-8190) в продукте Cloud Services Appliance уже активно используется в атаках.

Как сообщил производитель, эта проблема позволяет удаленным аутентифицированным злоумышленникам с административными привилегиями добиться удаленного выполнения кода путем инъекции команд на уязвимых устройствах под управлением Ivanti CSA 4.6 и более ранних версий.

После раскрытия данных об этой проблеме 10 сентября 2024 года сразу несколько клиентов Ivanti сообщили, что дефект уже используется в атаках, подробностей о которых пока нет.

Хотя был выпущен фикс CSA 4.6 Patch 519, представители Ivanti рекомендовали клиентам перейти с версии CSA 4.6.x (которая уже не поддерживается) на версию CSA 5.0 (все еще поддерживается). Также отмечается, что использование dual-homed конфигураций CSA с ETH-0 в качестве внутренней сети значительно снижает риск эксплуатации этой проблемы.