Эксперты FACCT обнаружили необычный способ распространения майнера Xmrig, предназначенного для скрытой добычи криптовалюты Monero. Злоумышленники компрометируют чужие почтовые адреса и используют autoreply-ответы для доставки малвари. Начиная с конца мая текущего года эта схема использовалась для атак на ведущие российские интернет-компании, ритейл и маркетплейсы, страховые и финансовые компании.

С конца мая FACCT заблокировала более 150 вредоносных рассылок, которые отправлялись с использованием автоответчика (autoreply) – стандартной функции почтовиков, позволяющей отправлять заранее подготовленное сообщение в ответ на все входящие письма.

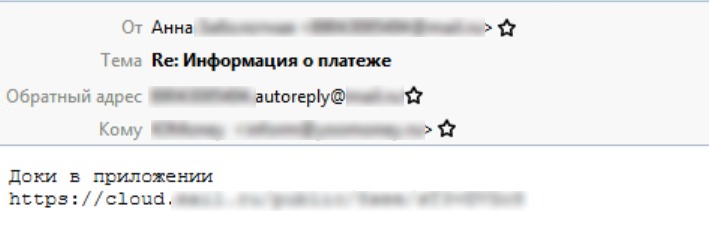

Для маскировки атакующие использовали в своих письмах вложенные сканы счетов на оплату оборудования, не совпадающего с тематикой писем. Также в письмах находилась и ссылка на вредоносный архив, размещенный в облаке. Оттуда на машину жертвы загружался майнер Xmrig.

Поскольку включить такой «автоответчик» можно только обладая доступом к почте, исследователи поняли, что имеют дело с массовой компрометацией почтовых ящиков.

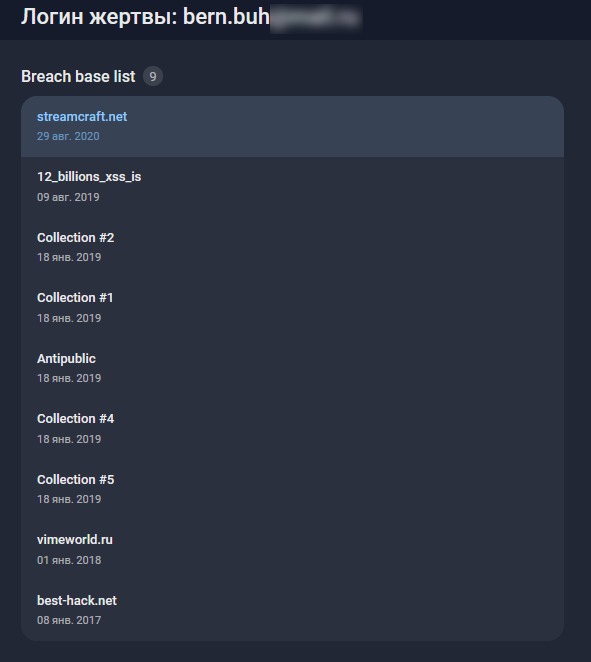

В ходе расследования выяснилось, что все взломанных почтовые адреса ранее фигурировали в утечках баз данных, которые содержали учетные данные как в открытом виде, так и в виде хешей. Последние легко подбираются с помощью радужных таблиц с заранее просчитанными паролями, так как имеют минимальную длину и личные данные пользователей (имена, фамилии, даты рождения и так далее).

Также многие пользователи взломанных почт, судя по данным из утечек, использовали одинаковые пароли для разных сервисов.

Среди пострадавших, чьи почтовые ящики были скомпрометированы, в основном были физические лица, однако также встречались почты арбитражных управляющих, небольших торговых компаний, строительных компаний, мебельной фабрики и фермерского хозяйства.

«Данный способ доставки ВПО опасен тем, что потенциальная жертва первая инициирует коммуникацию — вступает в переписку и ждет ответное письмо, — замечает Дмитрий Ерёменко, старший аналитик Центра кибербезопасности FACCT. — В этом состоит главное отличие от традиционных массовых рассылок, где получатель часто получает нерелевантное для него письмо и игнорирует его. В данном случае, хотя письмо не выглядит убедительным, коммуникация уже установлена и сам факт распространения файла может не вызывать особого подозрения, а лишь пробудить интерес у жертвы».