Эксперты Palo Alto Networks сообщают, что в нескольких пакетах в репозитории PyPI нашли малварь PondRAT, связанную с северокорейскими хакерами.

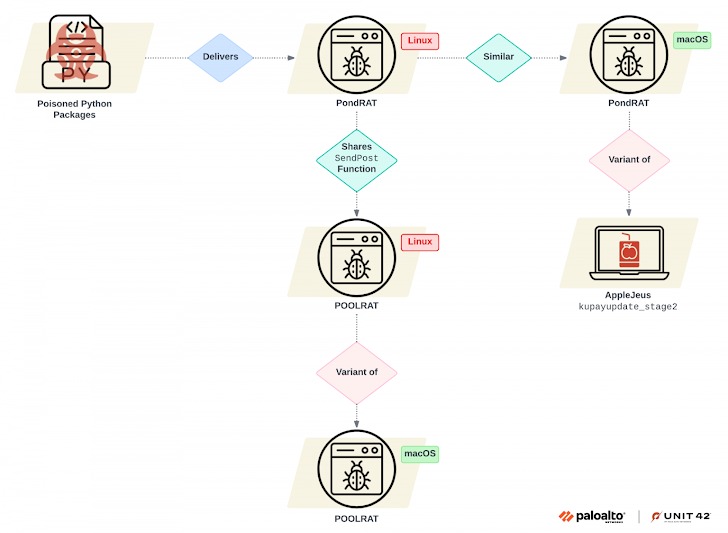

По словам специалистов, PondRAT представляет собой облегченную версию малвари POOLRAT (он же SIMPLESEA), известного бэкдора для macOS, который ранее уже связывали с группировкой Lazarus. К примеру, он использовался в атаках, связанных со взломом цепочки поставок 3CX в прошлом году. Этот бэкдор способен загружать и скачивать файлы, приостанавливать операции на заданный промежуток времени и выполнять произвольные команды.

Другие атаки с использованием этой малвари являются частью продолжающейся вредоносной кампании, которая носит название Dream Job, и впервые, еще в 2020 году, ее описали специалисты компании ClearSky. В рамках этой кампании пользователей завлекают заманчивыми предложениями о работе, пытаясь в итоге склонить их к загрузке вредоносного ПО.

Как сообщили в Palo Alto Networks, злоумышленники, связанные с этой кампанией, загрузили несколько вредоносных Python-пакетов в PyPI. Судя по всему, эта активность связана с северокорейской группировкой Gleaming Pisces (она же Citrine Sleet, Labyrinth Chollima, Nickel Academy и UNC4736 в классификации других компаний) — подгруппой в составе Lazarus, которая известна распространением малвари AppleJeus.

Предполагается, что вредоносные пакеты были загружены в PyPI ради «получения доступа к поставщикам цепочки поставок через эндпоинты их разработчиков и последующего получения доступа к эндпонитам их клиентов, как это наблюдалось в предыдущих инцидентах».

Список вредоносных пакетов, которые в настоящее время уже удалены из репозитория PyPI, выглядит следующим образом:

- real-ids (893 загрузки);

- coloredtxt (381 загрузка);

- beautifultext (736 загрузок);

- minisound (416 загрузок).

Цепочка заражения выглядела довольно просто: после загрузки и установки в системах разработчиков эти пакеты загружали с удаленного сервера хакеров PondRAT и запускали малварь в системах жертв.

Исследователи отмечают, что анализ PondRAT выявил сходство с упомянутыми выше POOLRAT и AppleJeus.

«Версии [POOLRAT] для Linux и macOS используют идентичную структуру функций для загрузки своих конфигураций, имеют схожие имена методов и функциональность. Кроме того, имена методов в обоих вариантах удивительно похожи, а строки практически идентичны. Более того, механизм обработки команд от [управляющего сервера] практически аналогичен», — гласит отчет специалистов.

Исследователи предупреждают, что заражение Python-пакетов в различных операционных системах представляет значительный риск для организаций.

«Успешная установка вредоносных пакетов сторонних разработчиков может привести к заражению вредоносным ПО, что в итоге поставит под угрозу всю сеть», — резюмируют в Palo Alto Networks.