Исследователи сообщают о продолжении вредоносной кампании по распространению малвари под видом популярных утилит и офисных приложений вместе с ключами активации или активаторами. Теперь злоумышленники стали продвигать ссылки на вредоносные ресурсы через GitHub.

Минувшим летом специалисты FACCT рассказывали о масштабной кампании по распространению малвари, замаскированной под взломанные программы. Тогда была обнаружена сеть, состоящая более чем из 1300 доменов, через которую пользователям предлагают скачать малварь под видом популярных утилит и офисных приложений (вместе с ключами активации или кряками).

Для продвижения вредоносных ресурсов хакеры используются различные сервисы. Например, в LinkedIn (заблокирован в России) было обнаружено более 300 уникальных аккаунтов, рекламирующих сайты со взломанным ПО. Больше всего учетных записей относилось к Пакистану (66%), Индии (8%), Бангладеш (3%).

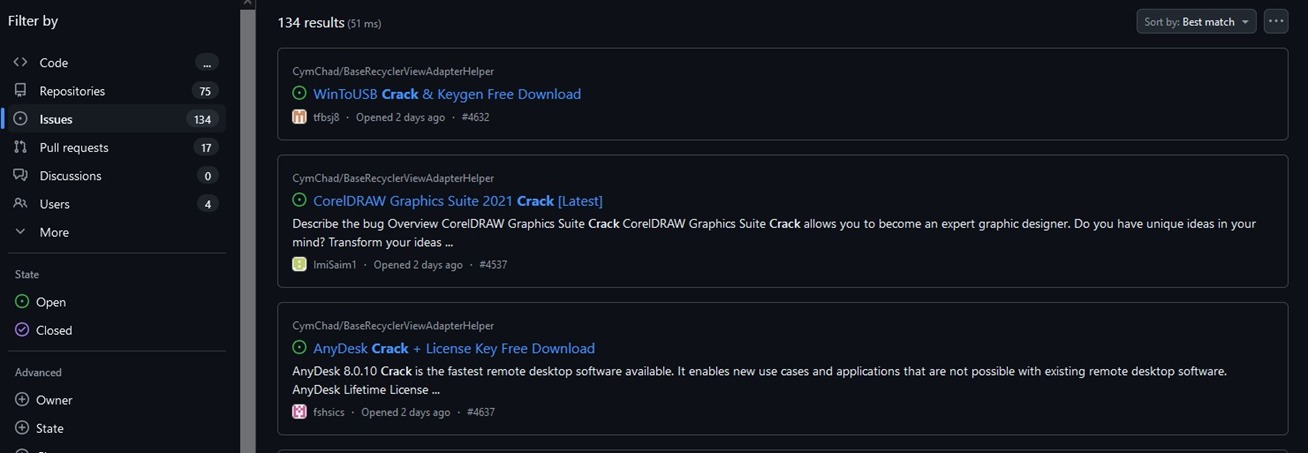

Среди российских ресурсов информацию о преимуществах программ и ссылки на скачивание взломанных версий обычно размещают в популярных российских соцсетях, видеохостингах и образовательных платформах. А теперь исследователи предупредили, что злоумышленники стали использовать и GitHub.

На начальной стадии атаки хакеры используют уже классические для этой кампании приманки: посты и комментарии рекламного характера для продвижения доменов с малварью под видом взломанного софта. При этом не удалось выделить какую-то одну конкретную программу, использовавшуюся в качестве приманки. Хотя в части публикаций ссылки на скачивание вели на один и тот же файл.

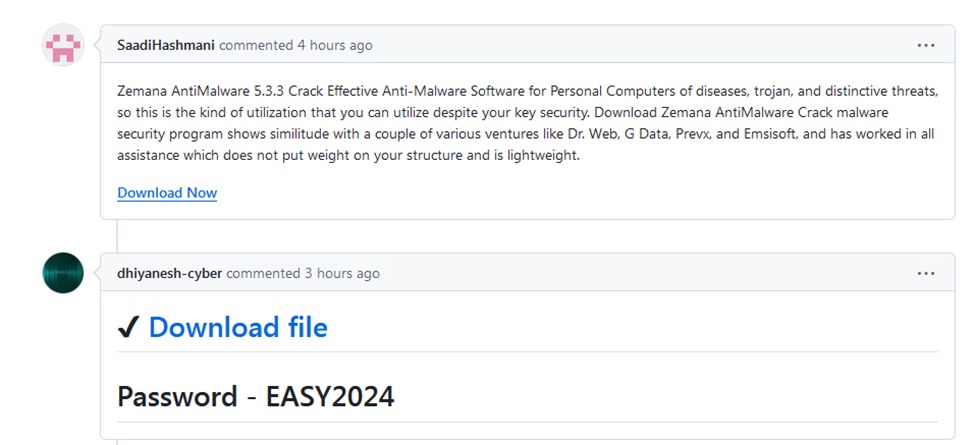

Авторы такой «рекламы» стараются максимально кратко, но доходчиво описать саму программу, а также упомянуть ее плюсы и технические требования. В некоторых случаях можно увидеть посты, в которых задействованы сразу несколько пользователей.

Учетные записи GitHub, через которые действуют злоумышленники, как правило, созданы недавно. Также исследователи полагают, что часть этих аккаунтов могла быть взломана.

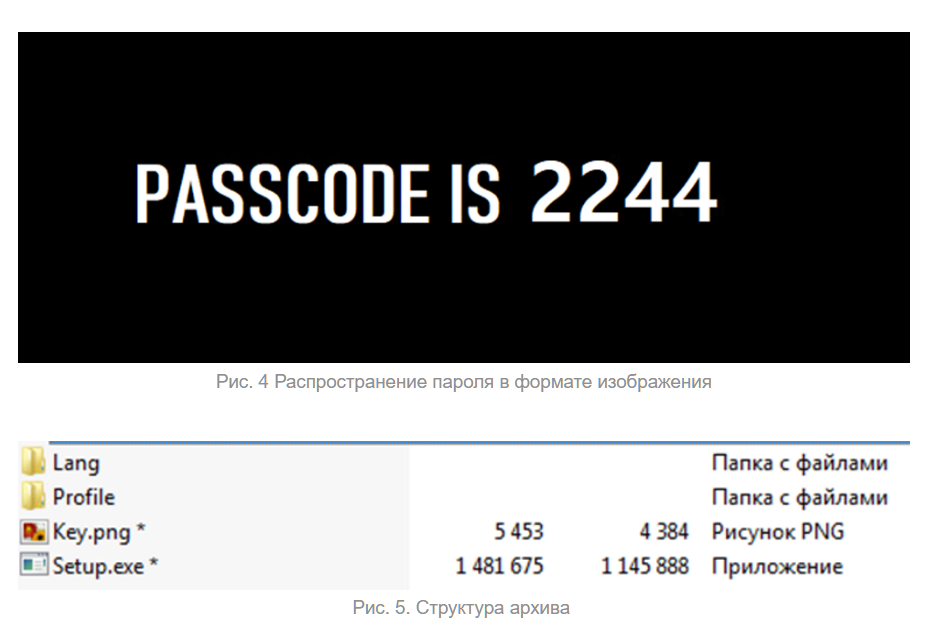

Также отмечается, что пароли в архивах с малварью публикуются в виде изображений.

В начале сентября в этой кампании был зафиксирован всплеск активности. Количество сообщений, опубликованных на GitHub, в среднем составляло 25-40 в день.

Так, 5 сентября было замечено 26 вредоносных постов, а в период с 17 сентября по 19 сентября их количество уже превышало сотню в день: 134, 166 и 188, соответственно. В компании полагают, что это может свидетельствовать только о том, что распространение малвари через GitHub набирает популярность.

Сама малварь при этом по-прежнему размещается в таких файлообменниках, как Mega и Mediafire, и таким способом злоумышленники в основном продвигают три семейства вредоносных программ: стилеры Vidar, Cryptobot и RedLine.