Группа исследователей сообщила о ряде уже исправленных уязвимостей дилерского портала Kia. В случае успешной эксплуатации, эти проблемы позволяли удаленно управлять ключевыми функциями автомобилей, а для реализации атаки нужно было знать только номерной знак жертвы.

«Эти атаки могли выполняться удаленно на любом оборудованном аппаратными средствами автомобиле Kia примерно за 30 секунд, независимо от наличия активной подписки на Kia Connect», — рассказывают в своем отчете исследователи безопасности Нейко Ривера (Neiko Rivera), Сэм Карри (Sam Curry), Джастин Райнхарт (Justin Rhinehart) и Ян Кэрролл (Ian Carroll).

Обнаруженные специалистами проблемы затрагивали почти все автомобили компании, выпущенные после 2013 года, а также позволяли злоумышленникам не просто взломать авто, но и получить доступ к конфиденциальной информации о его владельце (включая имя, номер телефона, адрес электронной почты и физический адрес). По сути, злоумышленник мог добавить себя в качестве «невидимого» второго пользователя, без ведома хозяина авто.

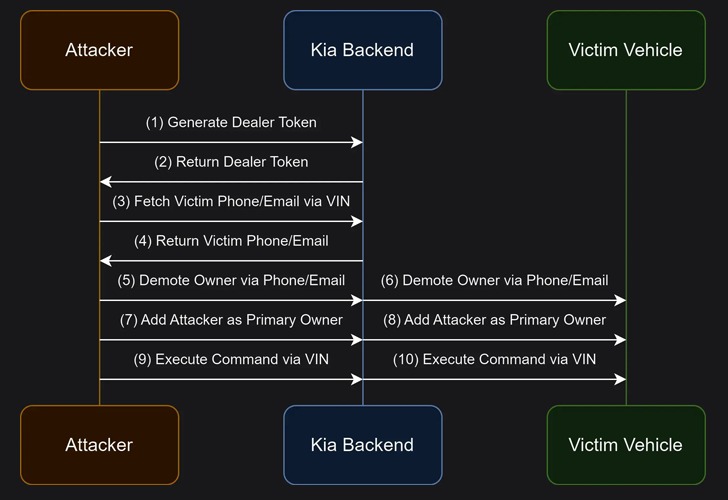

Уязвимости были найдены в июне 2024 года в инфраструктуре дилерского портала Kia (kiaconnect.kdealer[.]com), где исследователям удалось создать фейковую учтенную запись дилера. После аутентификации эксперты сгенерировали действительный токен доступа, который давал им доступ к бэкенд-API дилеров, предоставляя важные данные о владельцах автомобилей и полный доступ к удаленному управлению самими авто.

С помощью этого API можно было проделать следующее:

- сгенерировать токен дилера и получить его из HTTP-ответа;

- получить доступ к адресу электронной почты и номеру телефона жертвы;

- изменить права доступа владельца, используя утекшие данные;

- привязать к автомобилю жертвы новый email-адрес, контролируемый злоумышленником, что позволяло выполнять удаленные команды.

«HTTP-ответ содержал имя владельца автомобиля, номер его телефона и адрес электронной почты. Мы смогли авторизоваться на дилерском портале, используя наши обычные учетные данные в приложении и измененный channel-хедер, — рассказывает Сэм Карри. — После этого злоумышленник мог ввести VIN через API и удаленно, без ведома владельца отследить, разблокировать, завести или заглушить чужой авто, а также посигналить».

Демонстрацию атаки можно увидеть в ролике ниже.

Карри подчеркивает, что при этом жертва не получала никаких уведомлений о том, что к ее автомобилю получен удаленный доступ, а права доступа были изменены.

«Злоумышленник мог узнать номерной знак автомобиля, ввести его VIN через API, а затем отслеживать его или отправлять команды, такие как разблокировка дверей, запуск двигателя и так далее», — объясняют специалисты.

В настоящее время все обнаруженные проблемы уже исправлены, а представители Kia подчеркивают, что эти баги никогда не использовались реальными злоумышленниками.