Компания Microsoft предупредила, что вымогательская группировка Storm-0501 недавно сменила тактику и теперь атакует гибридные облачные среды.

Впервые эти злоумышленники были обнаружены в 2021 году, и тогда они были «партнерам» шифровальщика Sabbath. Позже хакеры начали стали распространять и другую вымогательскую малварь, сотрудничая с такими группировками, как Hive, BlackCat, LockBit и Hunters International. Теперь же специалисты Microsoft заметили, что Storm-0501 развертывает в системах жертв написанный на Rust вымогатель Embargo.

Последние атаки Storm-0501 были направлены на больницы, правительственные учреждения, производственные и логистические организации, а также правоохранительные органы США.

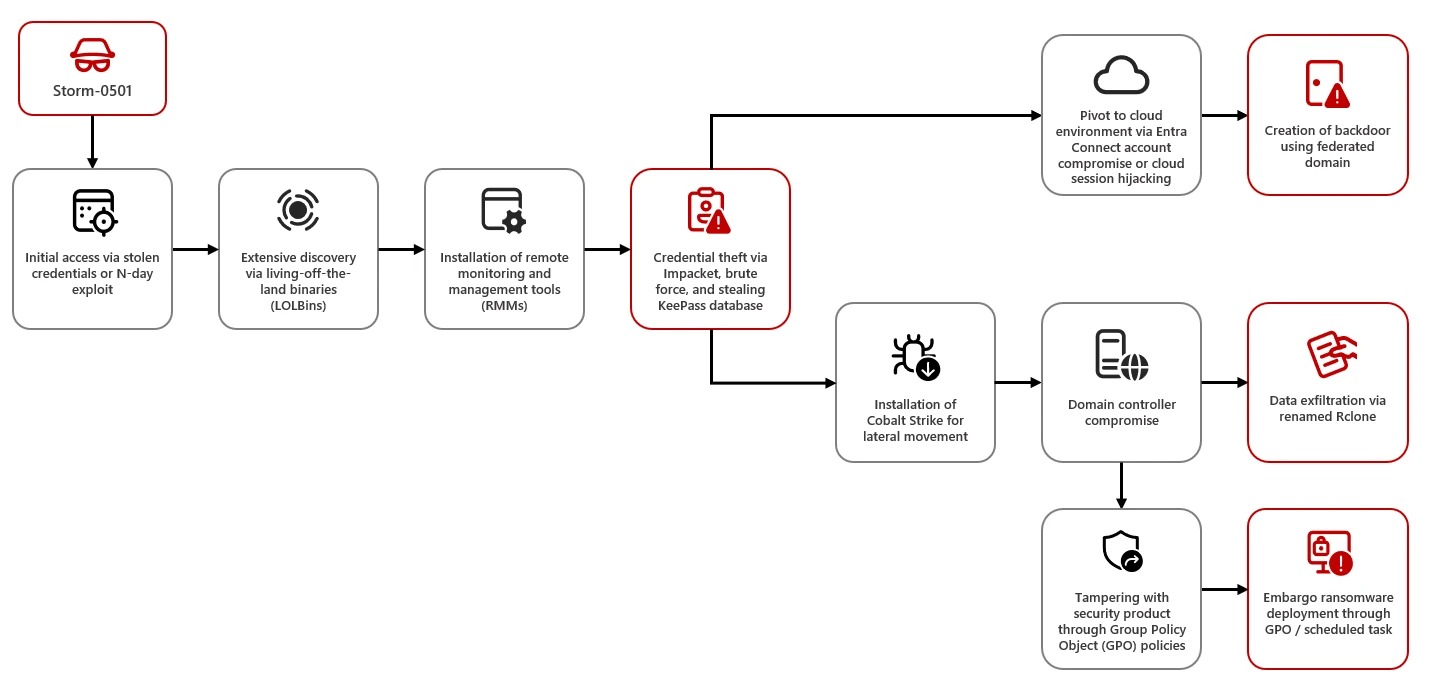

Исследователи пишут, что атакующие получают доступ к облачным средам жертв, эксплуатируя слабые учетные данные и известные уязвимости, а затем пользуются привилегированными учетными записями. Хакеры похищают у организаций данные, а потом развертывают вымогательскую полезную нагрузку.

Microsoft объясняет, что зачастую Storm-0501 приобретает скомпрометированные учетные данные в даркнете, у других преступников или использует известные уязвимости. Так, среди уязвимостей, использовавшихся в недавних атаках перечислены: CVE-2022-47966 (Zoho ManageEngine), CVE-2023-4966 (Citrix NetScaler), а также CVE-2023-29300 и CVE-2023-38203 (ColdFusion 2016).

Боковое перемещение группировка осуществляет с помощью таких фреймворков как Impacket и Cobalt Strike, отключает защитные механизмы с помощью команд PowerShell, а данные жертв похищает, используя кастомный бинарник Rclone, имитирующий легитимные инструменты Windows.

Используя украденные учетные данные Microsoft Entra ID (ранее Azure AD), участники Storm-0501 перемещаются из локальной среды в облачную, компрометируя аккаунты синхронизации и перехватывая сеансы для закрепления в системе.

Учетные записи Microsoft Entra Connect Sync нужны для синхронизации данных между локальной Active Directory (AD) и облачной Microsoft Entra ID, и обычно они позволяют выполнять широкий спектр действий. Так, если злоумышленники получают доступ к Directory Synchronization Account, они могут использовать специализированные инструменты (например, AADInternals) для изменения облачных паролей, тем самым обходя дополнительные средства защиты.

Если администратор домена или другая учетная запись с высокими привилегиями в локальной среде также существует в облаке, но не имеет надлежащей защиты (например, многофакторной аутентификации), хакеры могут использовать те же учетные данные для доступа к облаку.

После получения доступа к облачной инфраструктуре злоумышленники устанавливают постоянный бэкдор, создавая новый федеративный домен в рамках тенанта Microsoft Entra, что позволяет им аутентифицироваться под видом любого пользователя, для которого известно или установлено свойство Immutableid.

На последнем этапе атаки злоумышленники либо разворачивают шифровальщик Embargo в локальных и облачных средах жертв, либо приберегают полученный бэкдор-доступ на потом.