Компания DrayTek выпустила патчи для нескольких моделей своих маршрутизаторов, в общей сложности устранив 14 уязвимостей. Одна из проблем оценивается как критическая (10 баллов из 10 возможных по шкале CVSS) и допускает удаленное выполнение произвольного кода.

Проблемы были обнаружены специалистами Forescout Research и затрагивают как активно поддерживаемые модели роутеров, так и старые устройства с уже истекшим сроком эксплуатации. Учитывая серьезность уязвимостей, разработчики DrayTek выпустили исправления для маршрутизаторов обеих категорий.

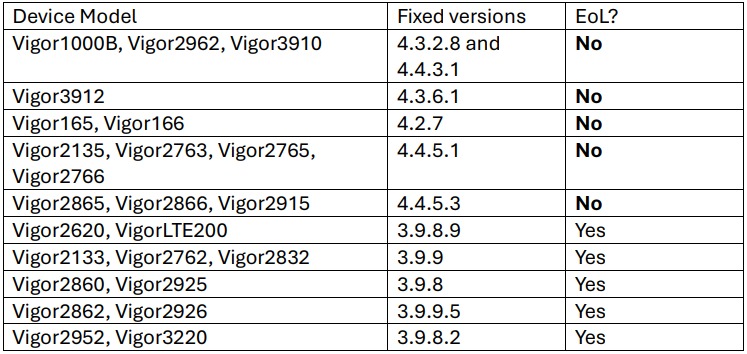

В общей сложности уязвимости затрагивают 24 модели маршрутизаторов компании, 11 из которых уже не поддерживаются, но на этот раз все равно получат патчи. Затронутые модели и обновленные прошивки перечислены в таблице ниже.

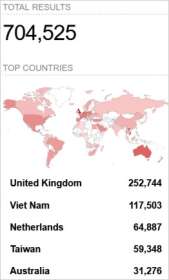

Исследователи предупреждают, что суммарно обнаружили в интернете более 785 000 маршрутизаторов DrayTek, которые могут быть уязвимы перед найденными багами. При этом более 704 500 устройств имеют открытый веб-интерфейс DrayTek Vigor Web, который «виден» через интернет, хотя должен быть доступен только локально.

Почти половина обнаруженных устройств находится в США, но также немало роутеров DrayTek замечено в Великобритании, Вьетнаме, Нидерландах и Австралии.

Большинство найденных экспертами проблем связаны с переполнением буфера и XSS, и оцениваются как уязвимости средней степени тяжести. Лишь пять из них представляют серьезную угрозу для обладателей устройств DrayTek:

- FSCT-2024-0006 — уязвимость переполнения буфера в функции GetCGI(), отвечающей за обработку данных HTTP-запросов, которая может привести к отказу в обслуживании (DoS) или удаленному выполнению произвольного кода (10 баллов по шкале CVSS);

- FSCT-2024-0007 — инъекция команд, связанная с бинарником recvCmd, который используется для связи между хостом и гостевой ОС, и уязвим для инъекций, что потенциально может привести к побегу с виртуальной машины (9,2 балла по шкале CVSS);

- FSCT-2024-0014 — бэкэнд веб-сервера использует статическую строку для засева PRNG в OpenSSL для TLS-соединений, что может привести к раскрытию информации и MiTM-атакам («Человек посередине», Man-in-the-Middle) (7,6 балла по шкале CVSS);

- FSCT-2024-0001 — использование одинаковых учетных данных администратора во всей системе может привести к ее полной компрометации, если эти учетные данные получат злоумышленники (7,5 балла по шкале CVSS);

- FSCT-2024-0002 — HTML-страница в веб-интерфейсе некорректно обрабатывает входные данные, что делает ее уязвимой перед отраженными XSS (7,5 балла по шкале CVSS).

Эксперты отмечают, что пока признаков эксплуатации этих уязвимостей не обнаружено, но публикация деталей о багах пока отложена, чтобы у пользователей было больше времени для установки обновлений.

Помимо установки патчей и последних версий прошивок, пользователям уязвимых устройств рекомендуется предпринять следующие меры:

- отключить удаленный доступ, если он не нужен, или использовать списки контроля доступа и двухфакторную аутентификацию, если удаленный доступ используется;

- проверить настройки на предмет изменений, добавления пользователей-администраторов и новых профилей удаленного доступа;

- отключить SSL VPN через порт 443;

- включить ведение журнала syslog для отслеживания подозрительных событий;

- включить автоматическое обновление страниц до HTTPS в браузере.