Исследователи объясняют, что уязвимость CVE-2024-47176 в демоне cups-browsed (которую можно объединить с тремя другими багами для удаленного выполнения кода) также может применяться и для усиления DDoS-атак.

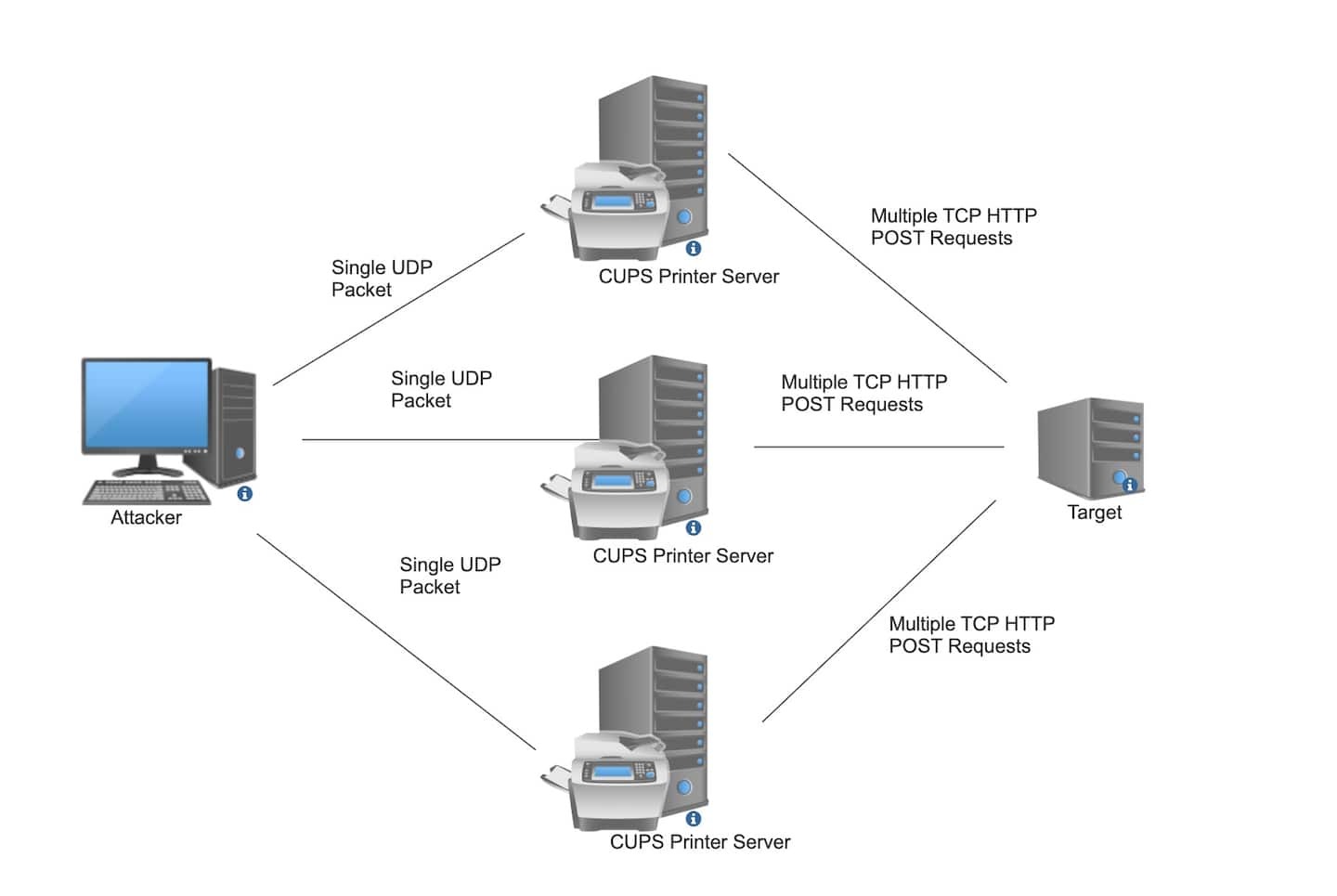

Суть проблемы заключается в том, что злоумышленник может отправить специально подготовленный пакет, обманом вынудив сервер CUPS воспринимать жертву как принтер, который необходимо добавить. Каждый пакет, отправленный на уязвимые серверы CUPS, побуждает их генерировать объемные запросы IPP/HTTP, направленные на целевое устройство. Причем это влияет как на целевое устройство, так и на сам сервер CUPS.

Для такой атаки злоумышленнику достаточно отправить всего один пакет уязвимой службе CUPS, доступной через интернет. По оценкам Akamai, для амплификации DDoS-атак подходят около 34% уязвимых устройств (58 000 из 198 000 обнаруженных в сети машин). Отмечается, что многие из систем работают под управлением старых версий CUPS (вплоть до версий 2007 года) и являются легкой добычей для хакеров.

Более того, по словам исследователей, сотни уязвимых устройств могут войти в бесконечный цикл: некоторые серверы CUPS отправляли множественные запросы после получения исходного пакета, а другие серверы и вовсе входили в бесконечный цикл из-за определенных ошибок HTTP/404.

«В наихудшем сценарии мы наблюдали бесконечный поток попыток подключения и запросов после всего одного теста. Этим потокам, похоже, нет конца, и они будут продолжаться до тех пор, пока демон не будет отключен или перезапущен, — говорят в Akamai. — Многие из систем, за которыми мы наблюдали во время тестирования, формировали тысячи запросов, отправляя их в нашу тестовую инфраструктуру. В некоторых случаях такая активность продолжалась бесконечно».

Коэффициент амплификации DDoS-атаки при этом может варьироваться в зависимости от ряда факторов, но в среднем у исследователей получилось усилить атаку в 600 раз.

Администраторам рекомендуется как можно скорее установить патчи для CVE-2024-47176 или отключить cups-browsed, чтобы блокировать возможные атаки и снизить риск того, что серверы станут частью чего-то DDoS-ботнета.