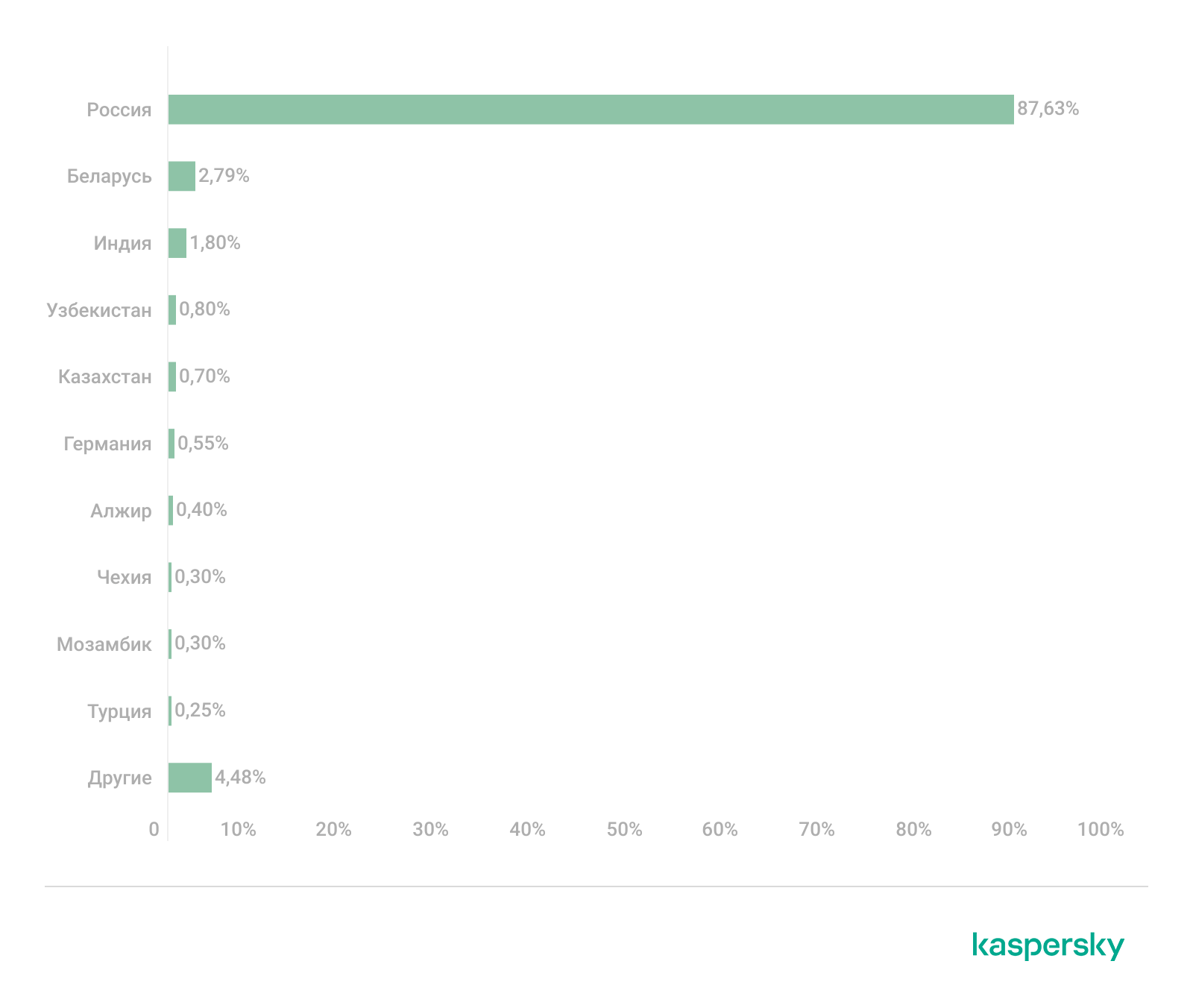

Операторы SilentCryptoMiner используют агент SIEM-системы Wazuh (опенсорсное решение для мониторинга событий) для обхода детектирования и закрепления на устройствах пользователей, предупредили в «Лаборатории Касперского». С такими атаками столкнулись пользователи в нескольких странах мира, в том числе в Беларуси, Индии, Узбекистане и Казахстане. Наибольшая активность SilentCryptoMiner была зафиксирована в России.

Как можно понять из названия, SilentCryptoMiner представляет собой скрытый майнер, который использует мощности зараженных систем для добычи криптовалюты (в изученных атаках речь шла о Monero и Zephyr).

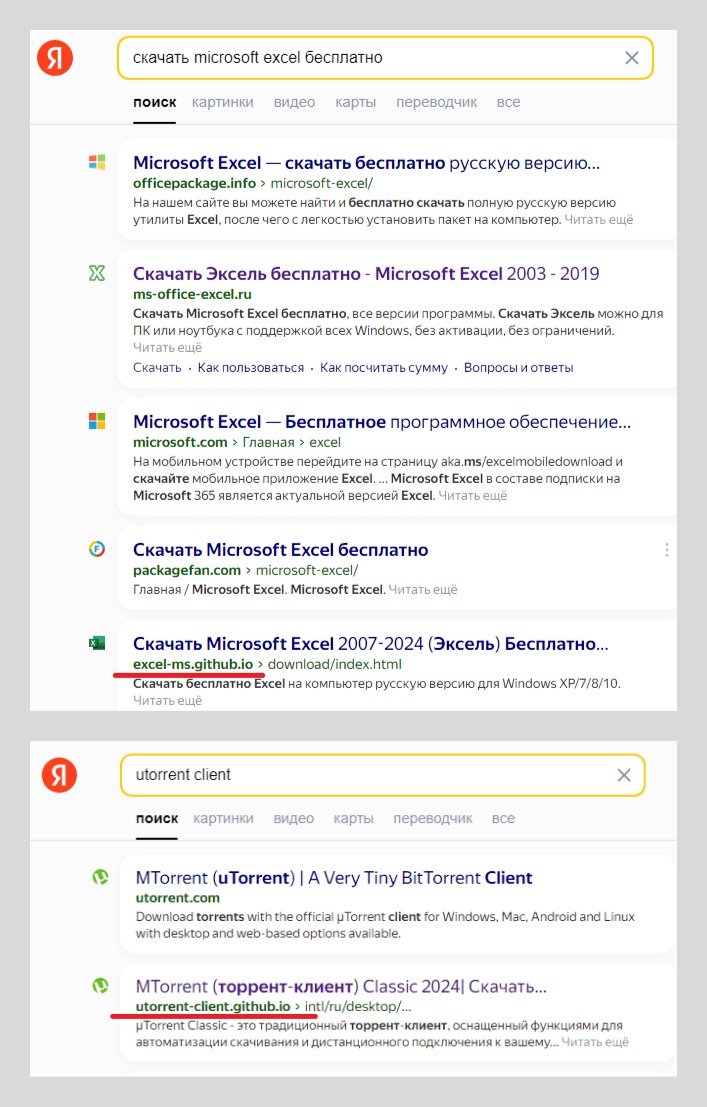

Атакующие распространяли SilentCryptoMiner через фальшивые сайты, где якобы можно было бесплатно скачать, такой софт, как uTorrent, MS Excel, MS Word и Discord или такие игры, как Minecraft. При этом хакеры активно продвигали эти сайты, и в итоге те отображались на первых строчках поисковой выдачи «Яндекса».

Также хакеры вели несколько Telegram-каналов для владельцев криптокошельков и пользователей читов. В них предлагалось скачать тематическое ПО, под видом которого на устройство жертвы и попадал вредонос.

Кроме того, малварь распространялась на YouTube — через множество англоязычных видео, опубликованных с различных аккаунтов (предположительно взломанных). В описании и комментариях к роликам размещались ссылки на вышеупомянутые поддельные ресурсы и Telegram-каналы.

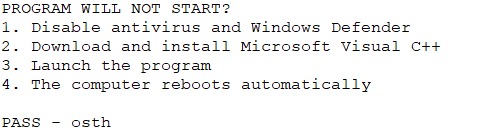

Полагая, что загружают нужный им софт, жертвы скачивали ZIP-архив, в котором находился файл MSI и TXT-документ с паролем для установки программы и инструкцией. Никакого софта в архиве, разумеется, не было, а до запуска программы рекомендовалось отключить антивирус и Windows Defender. После этого, в ходе многоступенчатой цепочки заражения, в систему жертвы устанавливался вредоносный скрипт и SilentCryptoMiner.

Главной особенностью обнаруженной кампании являлось применение агента SIEM (системы для мониторинга событий) Wazuh. Хакеры использовали эту технику для уклонения от обнаружения защитными решениями и для закрепления на устройствах пользователей. Также SIEM-система давала злоумышленникам возможность получить удаленный контроль над зараженным устройством, собирать телеметрию и передавать ее на управляющий сервер.

Так, с помощью малвари, которая позволяла установить на машину жертвы майнер, хакеры могли собрать информацию об имени компьютера и пользователя, версии и архитектуре ОС, названии процессора, данных о графическом процессоре и установленном антивирусном ПО. Вся эта информация в итоге передавалась Telegram-боту атакующих.

Отмечается, что некоторые модификации вредоноса также могли делать скриншоты рабочего стола и устанавливать расширение для браузера, которое позволяло подменять криптокошельки.

«Хотя основная цель злоумышленников — извлечь прибыль путем скрытной добычи криптовалюты на устройствах жертв, некоторые модификации вредоносного ПО могут совершать дополнительные вредоносные действия, например подменять адреса криптовалютных кошельков в буфере обмена и делать скриншоты», — предупреждают специалисты.