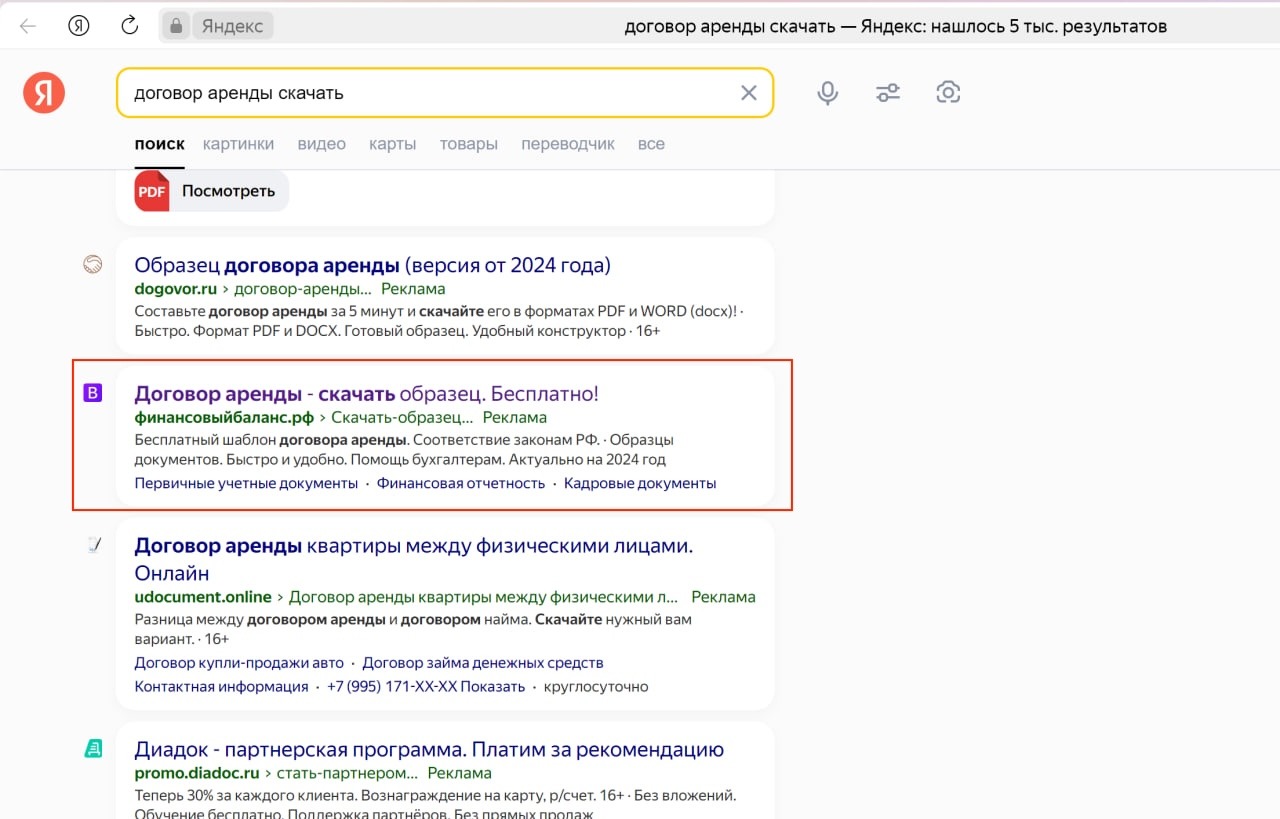

Специалисты FACCT сообщают, что после года затишья зафиксированы новые атаки малвари Buhtrap. Так, пострадавший пользователь искал шаблон документа в «Яндексе» и попал на сайт, откуда загрузил вредоносный архив.

Исследователи напоминают, что Buhtrap — это русскоязычная группировка, активная с октября 2014 года. Первые атаки этих хакеров на финансовые учреждения были зафиксированы еще в августе 2015 года.

В прошлом основным вектором проникновения в корпоративные сети были фишинговые письма, которые хакеры рассылали от имени Банка России или его представителей. Позже для заражения финансистов или юристов стали использоваться взломанные или фейковые профильные бухгалтерские сайты, где под видом загрузки бланков или шаблонов различных документов происходила первая стадия заражения.

Ущерб от атак Buhtrap в 2020−2022 годах, оценивался как минимум в 2 млрд рублей, а глобальный ущерб за все годы активности малвари достигал примерно 6−7 млрд рублей. Последняя активность Buhtrap была замечена в апреле 2023 года.

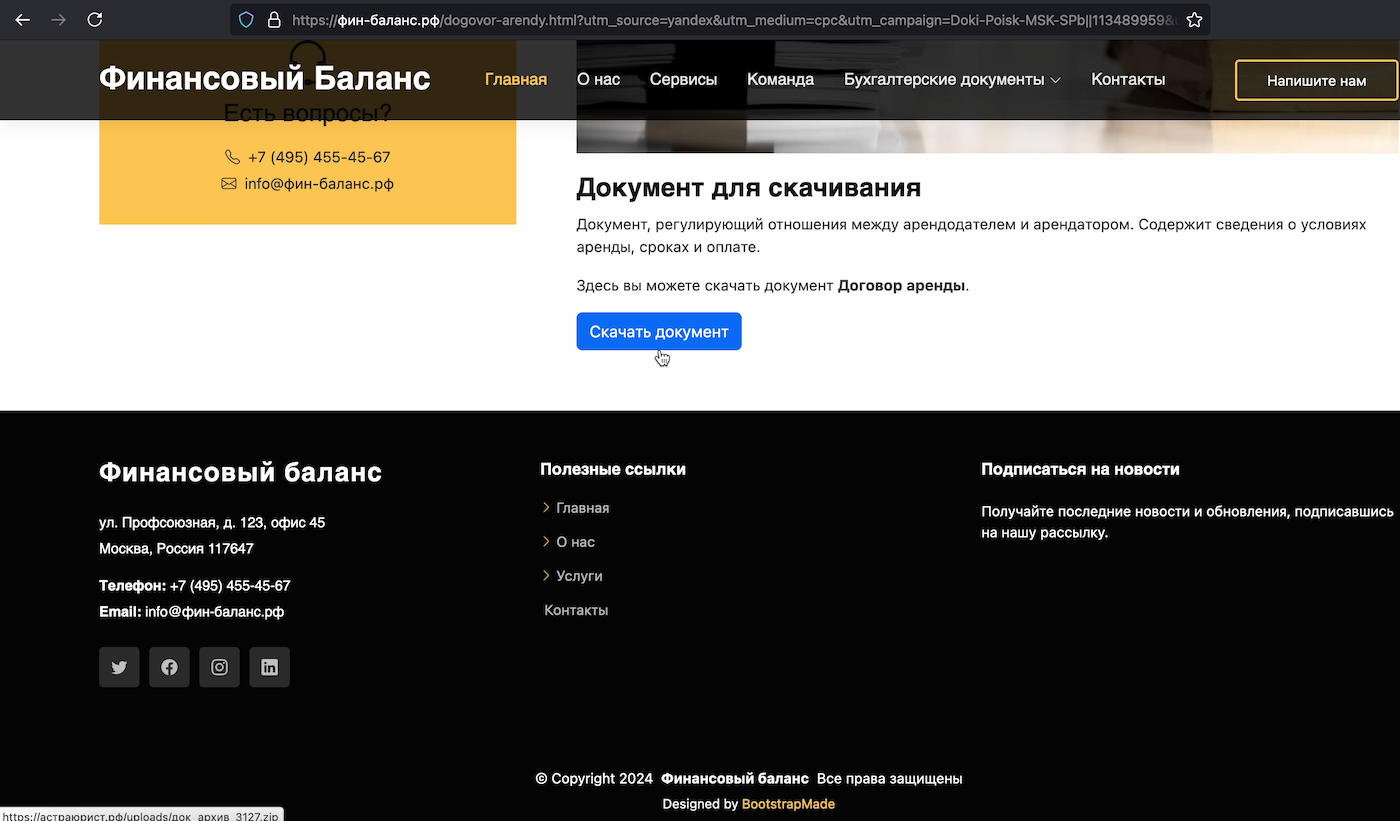

Теперь Buhtrap был замечен в ходе исследования инцидента, связанного с загрузкой вредоносного объекта на устройство одного из клиентов FACCT. Как уже упоминалось выше, пострадавший пользователь искал шаблон документа, а в итоге загрузил малварь с вредоносного сайта.

В этом ZIP-архиве находится загрузчик первой стадии под названием «Документ № [0-9].exe». При запуске этого исполняемого файла распаковывался дроппер второй стадии, который запускал процесс Wordpad.exe с пустым документом. Исследователи отмечают, что в этой кампании использовался исполняемый файл, тогда как в кампании 2023 года для этого применялся файл dl, который распаковывался и запускался в памяти процесса rundll32.exe.

Следующая стадия атаки начиналась только после того, как пользователь закроет окно wordpad. Исследователи отмечают, что эта техника используется для обхода песочниц.

Сам Buhtrap RAT сохранялся на диск и прописывался в автозагрузку в ключе реестра HKCU\Software\Microsoft\Windows\CurrentVersion\Run. Имя директории и имя RAT случайно генерировались на латинице.

Исследователи пишут, что в целом схема новой кампании практически не отличается от кампании в марте-апреле 2023 года. Так, снова были созданы сайты-приманки, замаскированные под профильные ресурсы для бухгалтеров и юристов, которые хакеры продвигают в поисковиках.

Всего эксперты выявили три ресурса, использующихся в текущей кампании.

- астраюрист[.]рф – зарегистрирован 2024-07-26;

- фин-баланс[.]рф – зарегистрирован 2024-07-26;

- финансовыйбаланс[.]рф – зарегистрирован 2024-07-25.

Также был обнаружен еще один ресурс – законноерешение[.]рф, который не был задействован злоумышленниками, но связан с перечисленными выше доменами.

Специалисты заключают, что для Buhtrap характерны такие «волны активности» — количество успешных атак с использованием этой малвари то периодически возрастает, то падает. При этом техники атакующих меняются. Например, в 2018 году использовался «автозалив» (автоматическая подмена информации в платежных поручениях «на лету»), что позволяло успешно проводить несанкционированные платежные операции уже через несколько часов после проникновения на компьютер жертвы. А в 2020 году злоумышленники и вовсе вернулись «к истокам» и проводили хищения вручную.