Аналитики компании Zimperium обнаружили 40 новых версий банковского Android-трояна TrickMo. Эти варианты связаны с 16 дропперами, 22 различными управляющими инфраструктурами и обладают новыми функциями, предназначенными для кражи PIN-кодов у пользователей.

Напомним, что впервые банкер TrickMo был задокументирован специалистами IBM X-Force в 2020 году, но тогда предполагалось, что он используется в атаках на пользователей Android по крайней мере с сентября 2019 года.

Ключевыми особенностями новых версий TrickMo стали: перехват одноразовых паролей (one-time password, OTP), запись экрана, хищение данных, удаленное управление зараженным устройством и многое другое. Малварь пытается использовать Accessibility Service для предоставления себе дополнительных разрешений и автоматических нажатий на различные элементы на экране по мере необходимости.

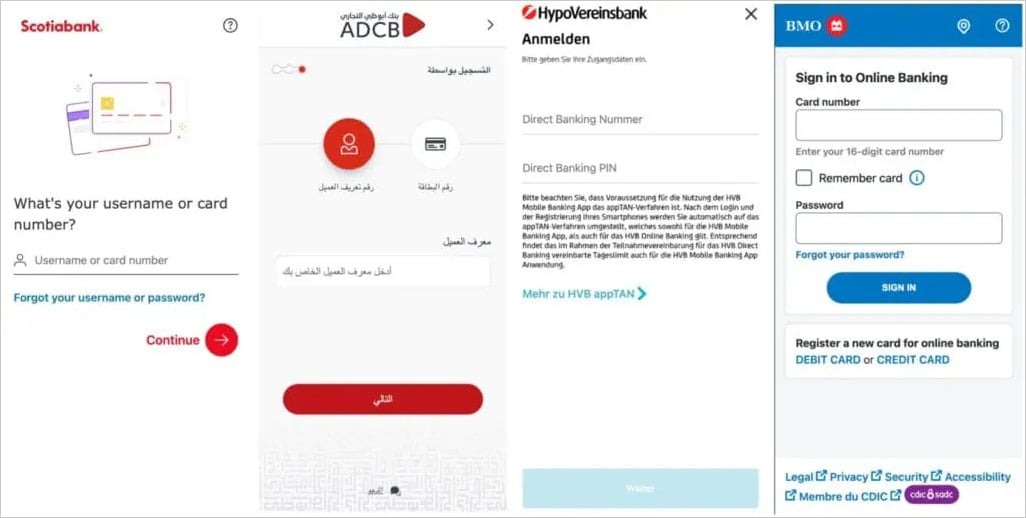

Так как TrickMo — это по-прежнему банковский троян, он использует фишинговые оверлеи, имитируя экраны входа в систему для различных банковских и финансовых приложений, чтобы похищать учетные данные жертв, тем самым предоставляя своим операторам возможность совершения несанкционированных операций.

При этом отмечается, что оверлеи TrickMo охватывают не только банковские приложения, но и VPN, стриминговые платформы, e-commerce, трейдинг, социальные сети, рекрутинговые и корпоративные платформы.

Также среди оверлеев аналитики Zimperium нашли новый фейк, имитирующий экран разблокировки Android-устройства. Он предназначен для кражи пользовательского PIN-кода или графического ключа.

«Фальшивка представляет собой HTML-страницу, размещенную на внешнем веб-сайте и отображаемую в полноэкранном режиме на устройстве, что делает ее похожей на настоящий экран. Когда пользователь вводит свой PIN-код или графический ключ для разблокировки, страница передает злоумышленникам перехваченные данные, а также уникальный идентификатор устройства (Android ID), используя PHP-скрипт», — пишут исследователи.

Аналитики пояснили, что кража PIN-кодов позволяет хакерам разблокировать устройства жертв, когда пользователи этого не видят (например, ночью), и совершать мошеннические действия.

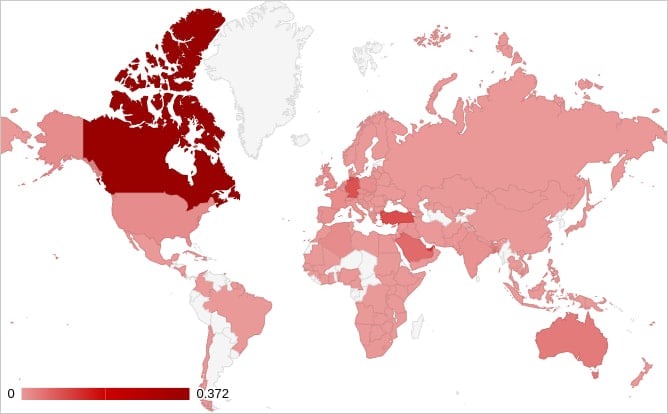

Исследователи обнаружили, что управляющая инфраструктура TrickMo не защищена должным образом. Благодаря этому удалось установить, что жертвами малвари уже стали не менее 13 000 человек, большинство из которых проживают в Канаде, ОАЭ, Турции и Германии. При этом отмечается, что общее количество жертв TrickMo, скорее всего, намного выше.

«Наш анализ показал, что файл со списком IP-адресов обновляется каждый раз, когда вредоносная программа успешно похищает учетные данные, — рассказывают в Zimperium. — Мы обнаружили миллионы записей в этих файлах, что свидетельствует о большом количестве скомпрометированных устройств и значительном объеме конфиденциальных данных, к которым получили доступ злоумышленники».

В настоящее время TrickMo распространяется с помощью фишинга, поэтому эксперты рекомендуют избегать загрузки APK-файлов с URL-адресов, полученных через SMS или из сообщений в мессенджерах от незнакомых людей.