Северокорейские хакеры используют новый Linux-вариант малвари FASTCash для заражения систем коммутации платежей финансовых учреждений и несанкционированного снятия наличных из банкоматов.

Предыдущие варианты FASTCash были нацелены на Windows-системы и IBM AIX (Unix), однако недавно в отчете ИБ-исследователя HaxRob была упомянута ранее неизвестная Linux-версия вредоноса, нацеленная на дистрибутивы Ubuntu 22.04 LTS.

Стоит отметить, что специалисты впервые предупредили о схеме обналичивания денег в банкоматах с помощью FASTCash еще в 2018 году. Тогда эту активность приписывали северокорейской хак-группе Hidden Cobra.

Сообщалось, что FASTCash используется для опустошения банкоматов в странах Азии и Африки как минимум с 2016 года. В 2017 году наличные были сняты из банкоматов одновременно в 30 странах, а в 2018 году был зафиксирован еще один инцидент, во время которого хакеры опустошили банкоматы еще в 23 странах мира.

В 2020 году Киберкомандование США вновь обратило внимание на эту угрозу, связав возобновившуюся активность с FASTCash 2.0 и группировкой APT38 (Lazarus). А спустя еще год были предъявлены обвинения трем гражданам Северной Кореи, предположительно участвовавшим в этих схемах и ответственным за кражу более 1,3 млрд долларов из финансовых организаций по всему миру.

Новейший вариант малвари, замеченный HaxRob, впервые появился на VirusTotal в июне 2023 года, и исследователь пишет, что тот имеет сходство с предыдущими вариантами для Windows и AIX.

Новый FASTCash представлен в виде разделяемой библиотеки, которая внедряется в запущенный процесс на сервере с помощью системного вызова ptrace и подключается его к сетевым функциям.

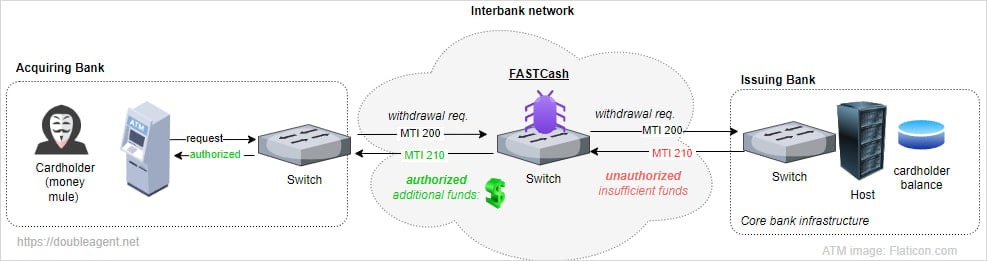

Атакуемые коммутаторы являются посредниками, которые обеспечивают связь между банкоматами, PoS-терминалами и центральными системами банков, маршрутизируя запросы и ответы на транзакции. Малварь перехватывает и манипулирует транзакционными сообщениями ISO8583, которые используются в финансовой индустрии для процессинга дебетовых и кредитных карт.

В частности, FASTCash перехватывает сообщения, касающиеся транзакций, которые были отклонены из-за недостаточного количества средств на счете владельца карты, и подменяет ответ «отклонить» на «одобрить». Измененное сообщение также содержит случайную сумму в размере от 12 000 до 30 000 турецких лир (350-875 долларов США) для авторизации запрашиваемой транзакции.

После того как такое сообщение, содержащее коды одобрения (DE38, DE39) и сумму (DE54), попадает обратно в систему банка, банк одобряет транзакцию, и денежный мул, действующий совместно с хакерами, поучает наличные в банкомате.

Отмечается, что в момент появления Linux-варианта FASTCash на VirusTotal его не обнаруживали защитные решения, то есть вредонос успешно обходил большинство стандартных защитных механизмов, позволяя хакерам проводить свои операции без помех.

Также HaxRob пишет, что обновленная версия FASTCash для Windows была замечена на VirusTotal сентябре 2024 года, то есть злоумышленники активно работают над развитием и других частей своего инструментария.