Аналитики Palo Alto Networks заявили, что северокорейская хак-группа Andariel (она же Jumpy Pisces, APT45, DarkSeoul, Nickel Hyatt, Onyx Sleet, Operation Troy, Silent Chollima и Stonefly) причастна к атакам вымогателя Play.

«С определенной долей уверенности мы полагаем, что Jumpy Pisces или ее подгруппа в настоящее время сотрудничает с вымогательской группировкой Play. Это имеет большое значение, поскольку это первое зафиксированное сотрудничество между северокорейской “правительственной” группировкой Jumpy Pisces и вымогательской сетью», — пишут эксперты.

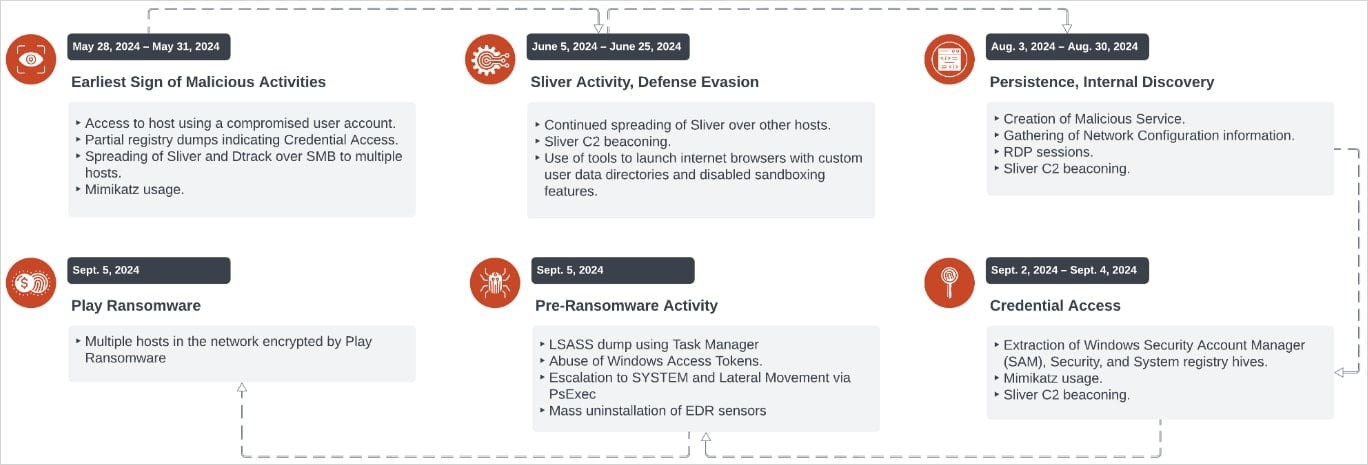

Инцидент, на основании изучения которого исследователи Palo Alto Networks пришли к таким выводам, произошел в мае 2024 года. Тогда хакеры получили первоначальный доступ к сети неназванной организации через взломанную учетную запись пользователя. После этого они осуществили боковое перемещение и закрепились в системе с помощью фреймворка Sliver и бэкдора Dtrack (он же Valefor и Preft).

Сообщается, что эти инструменты продолжали поддерживать связь с управляющим сервером злоумышленников до начала сентября, а в конечном итоге в сети жертвы был развернут вымогатель Play.

Развертыванию шифровальщика предшествовало проникновение в сеть некоего злоумышленника, который использовал ту же скомпрометированную учетную запись, после чего осуществил сбор учетных данных, повышение привилегий и избавился от сенсоров EDR. То есть подготовился к развертыванию вымогательского ПО.

Отмечается, что в рамках атаки использовался троянизированный бинарник. который применили для сбора истории из браузеров Google Chrome, Microsoft Edge и Brave, а также информации об автозаполнении и данных банковских карт.

Как отмечают исследователи, о связи хакеров Andariel с участниками группировки Play говорит то, что упомянутую скомпрометированную учетную запись использовали обе хак-группы, а связь с управляющим сервером Sliver (172.96.137[.]224) сохранялась до дня, предшествовавшего развертыванию шифровальщика, после чего сервер был отключен.

«Остается неясным, стала ли Jumpy Pisces официальным партнером Play или же группа действовала как IAB [брокер начального доступа], продав доступ к сети организации представителям Play. Если Play не является RaaS [Ransomware-as-a-Service], как она утверждает, Jumpy Pisces могла действовать только в качестве IAB».