Специалисты Zimperium обнаружили обновленную версию малвари FakeCall (она же FakeCalls). Вредонос перехватывает исходящие звонки пользователя в банк и перенаправляет их на номер злоумышленников, тем самым мешая жертве связаться с поддержкой.

FakeCall представляет собой банковский троян, предназначенный для голосового фишинга. То есть преступники обманывают жертв с помощью мошеннических звонков от имени банков и вынуждают передать им конфиденциальную информацию. Помимо вишинга (голосового фишинга), FakeCall также способен перехватывать аудио- и видео с зараженных устройств, что позволяет злоумышленникам похищать конфиденциальные данные без участия жертвы.

Впервые об этой малвари еще в 2022 году предупредила «Лаборатория Касперского», сообщавшая, что троян маскировался под приложения известных южнокорейских и пытался обмануть жертв, заставляя их поверить, что они звонят в свой банк.

В 2023 году об этой угрозе также рассказывали аналитики компании CheckPoint. По их информации, на тот момент FakeCall выдавал себя за официальные приложения более чем 20 финансовых организаций, предлагая жертвам кредиты под низкие проценты и «научился» лучше уклоняться от обнаружения.

Как теперь рассказывают эксперты компании Zimperium, в предыдущих версиях FakeCall предлагал пользователям позвонить якобы в свой банк прямо из приложения, маскируясь под конкретные финансовые учреждения. При этом на экран накладывался оверлей, на котором отображался реальный номер банка, но на самом деле жертву соединяли с мошенниками.

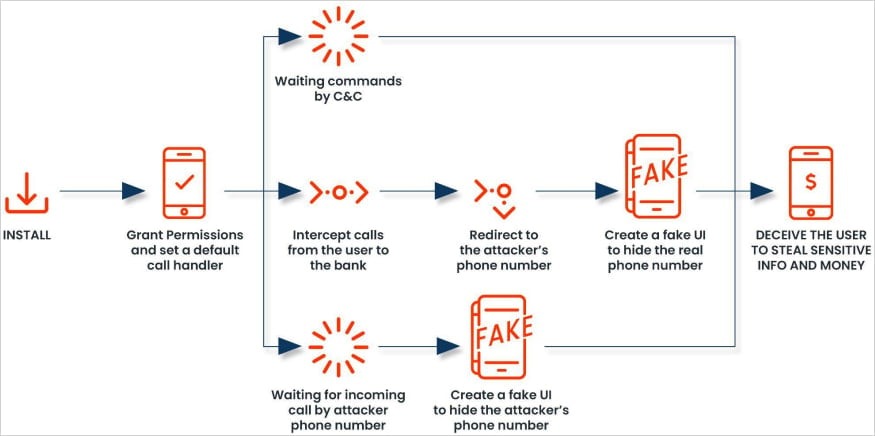

В новых 13 образцах, изученных Zimperium, авторы малвари пошли еще дальше: теперь вредоносное приложение устанавливает себя в качестве обработчика вызовов по умолчанию и просит пользователя одобрить это действие при установке APK.

Таким образом мавларь получает возможность управлять входящими и исходящими вызовами, выступая в качестве основного интерфейса, который обрабатывает набор номера, соединение и завершение вызовов. То есть FakeCall получает права для перехвата и манипулирования исходящими и входящими вызовами.

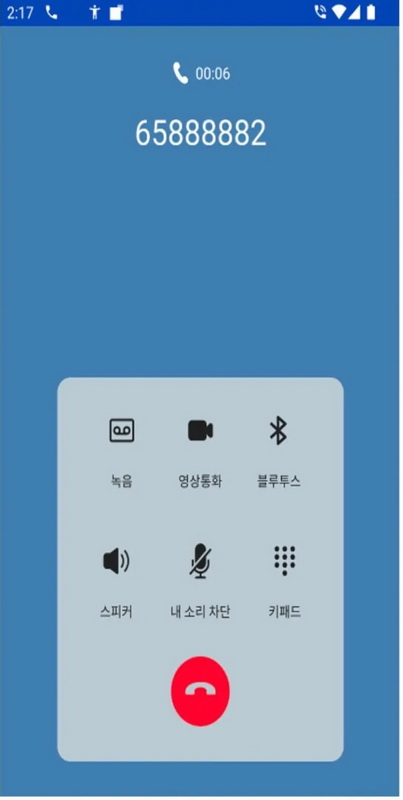

Поддельный интерфейс имитирует настоящий интерфейс для звонков в Android, отображает настоящую контактную информацию и имена, и выводит мошенничество на такой уровень, что жертва вряд ли что-то заметит. В результате, когда пользователь пытается позвонить в финансовое учреждение, троян незаметно перехватывает звонок и перенаправляет его на номер злоумышленников.

«Жертва даже не догадается об этих манипуляциях, поскольку поддельный пользовательский интерфейс вредоносной программы имитирует реальный банк, позволяя злоумышленнику собирать конфиденциальную информацию или получить несанкционированный доступ к финансовым счетам жертвы», — пишут исследователи.

Хотя код нового FakeCall сильно обфусцирован, эксперты обнаружили, что в последних версиях трояна появилось несколько улучшений и новых механизмов для атак, хотя некоторые из них еще находятся в стадии разработки. К примеру, в FakeCall добавили Bluetooth-лиснер и мониторинг состояния экрана устройства, которые пока не имеют вредоносной функциональности.

Также теперь малварь использует Accessibility Service для получения более широкого контроля над пользовательским интерфейсом, что позволяет вредоносу отслеживать активность dialer’а, выдавать себе другие разрешения и имитировать действия пользователя, включая клики и жесты.

Кроме того, новый сервис устанавливает связь с управляющим сервером злоумышленников и может получать от него команды для выполнения различных действий, в том числе определения местоположения устройства, удаления приложений, записи аудио или видео, а также редактирования контактов.

Среди новых команд, которые теперь поддерживает FakeCall:

- запуск прямой трансляции экрана устройства;

- сделать скриншот;

- разблокировать устройство, если оно заблокировано, и временно отключить автоблокировку;

- использовать Accessibility Service для имитации нажатия кнопки «Домой»;

- удалить конкретные изображения;

- получить доступ, сжать и загрузить изображение и миниатюру из хранилища (в частности, из папки DCIM).

Для защиты от атак таких вредоносов эксперты, как всегда, рекомендуют пользователям избегать установки приложений вручную, через APK, и вместо этого устанавливать их из магазина Google Play.