Специалисты Microsoft предупредили, что китайские хакеры используют ботнет Quad7 (он же Botnet-7777, CovertNetwork-1658 и xlogin), состоящий из тысяч взломанных роутеров, для кражи учетных данных и атак типа password spray.

Впервые состоящий из роутеров ботнет был обнаружен еще в октябре 2023 года независимым ИБ-исследователем Gi7w0rm, который дал ему имя Botnet-7777 из-за использования порта 7777.

Позже об этой угрозе писали эксперты Sekoia и Team Cymru, которые предупреждали, что ботнет массово атакует маршрутизаторы и сетевые устройства компаний TP-Link и Asus, беспроводные устройства Ruckus, NAS Axentra и VPN Zyxel.

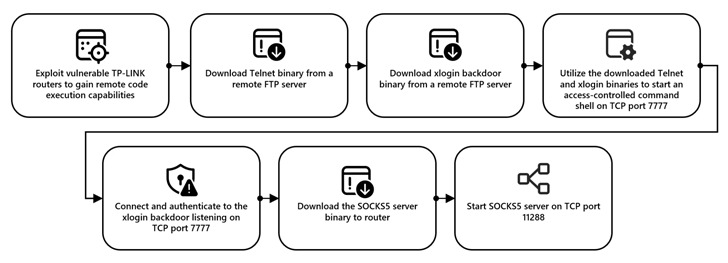

После взлома устройств злоумышленники разворачивают на них кастомную малварь, которая позволяет получить удаленный доступ через Telnet и отображает разные баннеры, в зависимости от скомпрометированного устройства:

- xlogin — Telnet, привязанный к TCP-порту 7777 на маршрутизаторах TP-Link;

- alogin — Telnet, привязанный к TCP-порту 63256 на маршрутизаторах ASUS;

- rlogin — Telnet, привязанный к TCP-порту 63210 на устройствах Ruckus;

- axlogin — Telnet на NAS-устройствах Axentra (порт неизвестен);

- zylogin — Telnet, привязанный к TCP-порту 3256 на VPN-устройствах Zyxel.

В других случаях хакеры устанавливают на взломанные устройства прокси-сервер SOCKS5, который используется проксирования атак, смешиваясь с легитимным трафиком, чтобы избежать обнаружения.

Как теперь сообщила компания Microsoft, ботнет Quad7 (CovertNetwork-1658 в классификации компании), предположительно связан с Китаем, и ежедневно активность демонстрируют около 8000 зараженных устройств. При этом сразу несколько китайских хак-групп (включая Storm-0940) используют взломанные маршрутизаторы для кражи учетных данных и атак типа password spray.

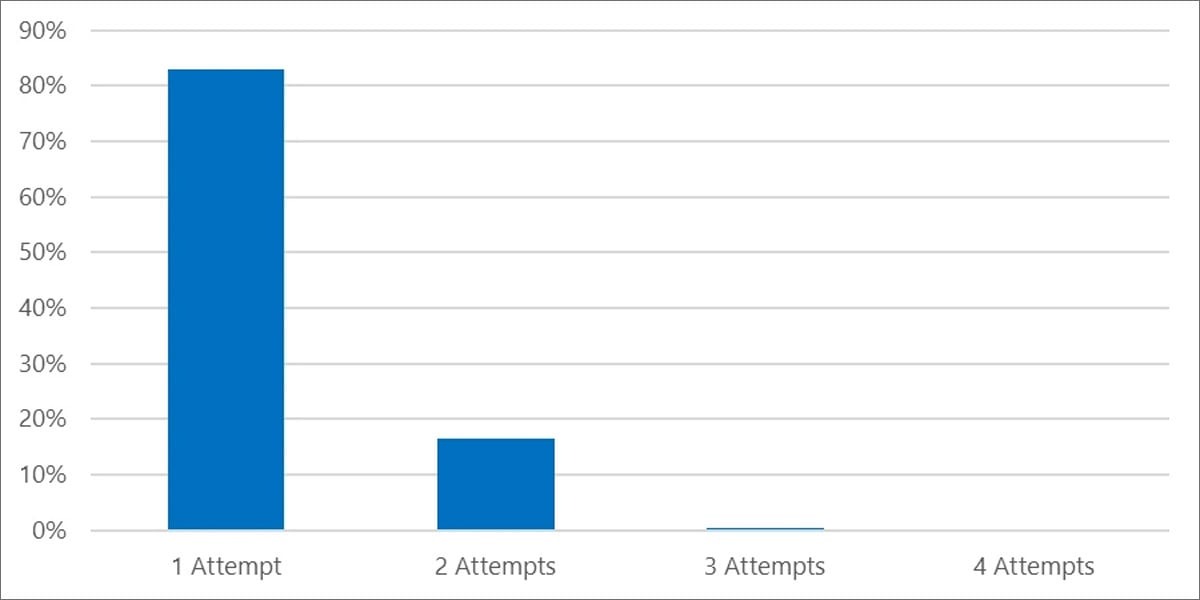

По словам исследователей, при проведении атак хакеры не слишком усердствуют, пытаясь залогиниться только несколько раз для каждой учетной записи (вероятно, чтобы не привлекать внимания).

«В этих кампаниях CovertNetwork-1658 предпринимает очень небольшое количество попыток входа во многие учетные записи целевой организации. Примерно в 80% случаев CovertNetwork-1658 предпринимает лишь одну попытку входа в учетную запись в день», — говорят в компании.

Иногда после кражи учетных данных упомянутая группировка Storm-0940 использует их для компрометации целевых сетей прямо в день кражи.

Проникнув в целевую сеть, хакеры продвигаются дальше, похищают дополнительные учетные данные и устанавливают RAT- и прокси-инструменты. Конечной целью таких атак является хищение данных, вероятно, в целях кибершпионажа.

Нужно отметить, что пока исследователи не определили, как именно операторы Quad7 компрометируют роутеры и другие сетевые устройства. Как ранее писали специалисты Sekoia, один из их ханипотов компании был взломан Quad7 с помощью 0-day уязвимости в OpenWRT. Но как злоумышленники взламывают другие устройства, пока неизвестно.