Эксперты заметили, что в качестве альтернативы Sliver и Cobalt Strike хакеры все чаще используют вредоносный фреймворк Winos4.0. В основном его распространение связано с вредоносными приложениями, замаскированными под игровые утилиты.

Впервые этот тулкит, применяющийся для пост-эксплуатации, был замечен специалистами компании Trend Micro летом 2024 года: компания упоминала его в отчете об атаках на китайских пользователей.

Тогда группировка Void Arachne (она же Silver Fox) атаковала пользователей с помощью различного фальшивого софта (VPN, браузер Google Chrome), якобы модифицированного для китайского рынка, а на самом деле содержащего вредоносный компонент.

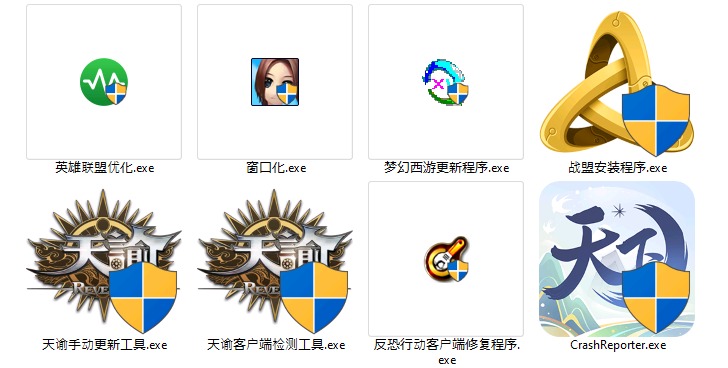

Как теперь сообщили специалисты компании Fortinet, обнаружены признаки эволюции этой активности: теперь хакеры используют связанные с играми приманки, продолжая атаковать китайских пользователей. Теперь потенциальным жертвам предлагают различные инструменты для ускорения и оптимизации игр.

По данным исследователей, после установки выглядящих легитимно программ с сайта ad59t82g[.]com загружается файл DLL, который запускает многоэтапный процесс заражения.

Так, на первом этапе DLL-файл (you.dll) загружает дополнительные файлы, создает среду выполнения и закрепляется в системе, добавляя записи в реестр Windows.

На втором этапе внедренный шелл-код загружает API, получает информацию о конфигурации и устанавливает соединение с управляющим сервером атакующих.

На третьем этапе уже другой файл DLL (上线模块.dll) получает закодированные данные с управляющего сервера, сохраняет их в реестре по адресу HKEY_CURRENT_USER\\\Console\\0, обновляя адреса серверов злоумышленников.

«DLL называется «学籍系统», и это означает “Система регистрации студентов”, что позволяет предположить, что злоумышленники нацелены на образовательные организации», — отмечают в Fortinet.

В итоге в систему жертвы загружается логин-модуль (登录模块.dll), который выполняет основные вредоносные действия:

- собирает информацию о машине жертвы (например, IP-адрес, данные об ОС и процессоре);

- проверяет наличие на хосте антивирусного и мониторингового ПО;

- собирает данные о расширениях криптовалютных кошельков, используемых жертвой;

- поддерживает постоянное бэкдор-соединение с управляющим сервером, позволяя злоумышленникам отдавать команды и получать дополнительные данные;

- похищает данные, делает скриншоты, отслеживает изменения в буфере обмена и крадет документы.

Отмечается, что Winos4.0 проверяет наличие в системе различных защитных инструментов, включая продукцию «Лаборатории Касперского», Avast, Avira, Symantec, Bitdefender, Dr.Web, Malwarebytes, McAfee, AhnLab, ESET, Panda Security и Microsoft Security Essentials. Выявив такие процессы, малварь определяет, запущена ли она в контролируемой среде, и соответствующим образом корректирует свое поведение, либо вообще прекращает работу.

По информации Fortinet, фреймворк Winos4.0 представляет собой мощный инструмент, который может использоваться для контроля над взломанными системами, и по функциональности он весьма схож с Cobalt Strike и Sliver, практически ничем им не уступая.