Северокорейские хакеры атакуют пользователей macOS с помощью троянизированных приложений, созданных с помощью Flutter. При этом такие вредоносы подписаны и нотаризованы легитимным ID разработчика Apple.

Специалисты Jamf Threat Labs, обнаружившие эту активность, объясняют, что вредоносным приложениям удается пройти проверки безопасности Apple, и macOS воспринимает их как проверенные, позволяя запускать без ограничений. При этом пока данная кампания скорее похожа на эксперимент по обходу защиты macOS, чем на полноценную вредоносную операцию.

Названия вредоносных приложений в основном были связаны с криптовалютной тематикой. Впервые такая малварь была замечена на VirusTotal в ноябре 2024 года. На первый взгляд приложения показались безобидными всем представленным на платформе AV-сканерам, однако на самом деле они связывались с серверами злоумышленников и демонстрировали поведение, характернее для первой стадии атаки.

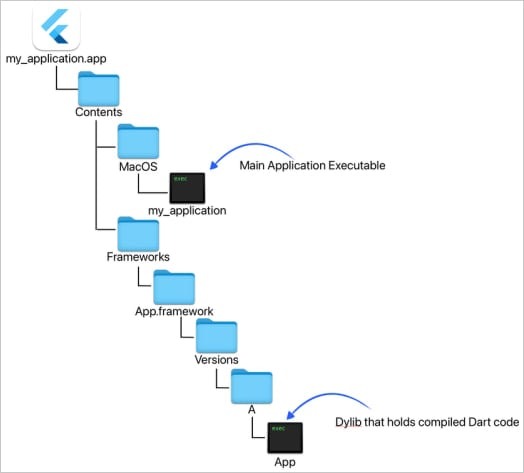

Все приложения были разработаны специально для macOS с использованием фреймворка Flutter от Google. Он позволяет разработчикам создавать приложения для различных ОС с помощью единой кодовой базы, написанной на Dart.

«Угрозы, встроенные в приложения на базе Flutter, не редкость, однако это первый случай, когда злоумышленники используют их для обхода защиты на устройствах под управлением на macOS», — пишут исследователи.

Отмечается, что это не только обеспечивает авторам малвари большую гибкость, но и усложняет обнаружение вредоносного кода, поскольку тот встраивается в динамическую библиотеку (dylib), которая загружается движком Flutter во время выполнения.

При дальнейшем анализе одного из вредоносных приложений под названием New Updates in Crypto Exchange (2024-08-28).app эксперты обнаружили, что обфусцированный код в dylib поддерживает выполнение AppleScript, позволяя выполнять различные скрипты, полученные с управляющего сервера хакеров. В итоге же приложение открывает игру Minesweeper («Сапер») для macOS, код которой свободно доступен на GitHub.

Подчеркивается, что пять из шести обнаруженных вредоносных приложений были подписаны с использованием настоящих ID разработчиков: BALTIMORE JEWISH COUNCIL, INC. (3AKYHFR584) и FAIRBANKS CURLING CLUB INC. (6W69GC943U). А также прошли нотаризацию, то есть приложения были проверены автоматическими системами Apple и признаны безопасными.

Также эксперты обнаружили варианты приложений на базе Golang и Python, названные New Era for Stablecoins and DeFi, CeFi (Protected).app и Runner.app, причем последний вариант был создан с помощью Py2App и выдавал себя за обычное приложение Notepad.

Оба приложения выполняли сетевые запросы к известному домену, связанному с северокорейским хакерами (mbupdate.linkpc[.]net) и могли выполнять произвольные скрипты.

Когда специалисты Jamf Threat Labs уведомили Apple о происходящем, компания отозвала подписи вредоносных приложений, то есть более они не могут обойти защиту Gatekeeper, если будут загружены в обновленную macOS.

Пока неясно, использовались ли эти приложения в реальных кибератаках или же применялись исключительно для тестов по обходу защиты macOS и антивирусных решений.