Обнаружен вымогатель Helldown, который проникает в корпоративные сети через уязвимости в брандмауэрах Zyxel.

Впервые Helldown был описан аналитиками компании Cyfirma летом 2024 года, а в октябре о его работе уже рассказывали исследователи из компании Cyberint. Теперь отчет новой угрозе посвятили и специалисты Sekoia, изучившие недавние атаки Helldown. По их словам, пока этот шифровальщик не входит в число основных игроков на вымогательском «рынке», он быстро набирает обороты, а на сайте злоумышленников появляются сообщения о новых жертвах.

Так, по состоянию на начало ноября 2024 года на сайте злоумышленников была опубликована информация о 31 жертве. В основном среди пострадавших были компании малого и среднего бизнеса из США и стран Европы. Сейчас их количество сократилось до 28, что может свидетельствовать о том, что некоторые из пострадавших заплатили хакерам выкуп.

Известно, что Linux-вариант вымогателя нацелен на файлы VMware и содержит код для составления списка и завершения работы виртуальных машин, а также шифрования образов. Однако эта функциональность задействована лишь частично, так как малварь еще находится в стадии разработки.

Версия Helldown для Windows, по данным экспертов Sekoia, базируется на утекших исходниках шифровальщик LockBit 3, а также имеет сходство с вредоносами Darkrace и Donex. Однако на основании имеющихся данных установить точные связи между этими семействами малвари не удалось.

При этом специалисты пишут, что шифровальщик не выглядит особенно продвинутыми. К примеру, для завершения задач он используют batch-файлы, то есть эта функциональность не встроена в саму малварь.

Также отмечается, что операторы Helldown не слишком избирательны в вопросах кражи данных, и сразу выкладывают на своем сайте большие дампы (в одном случае утечка достигала 431 ГБ).

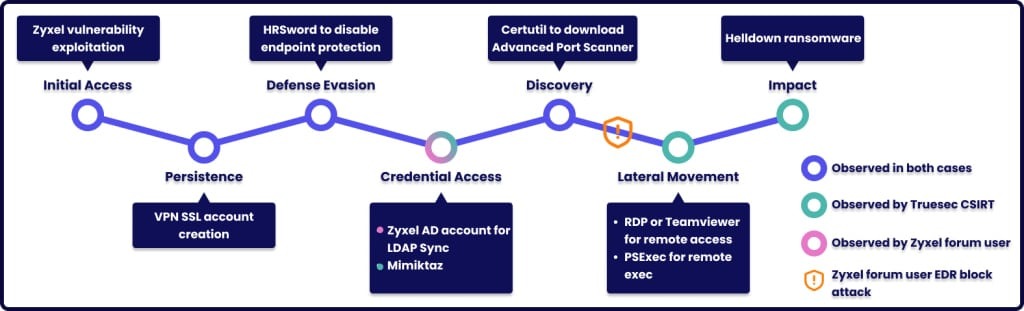

Изучая активность Helldown, аналитики Sekoia обнаружили, что по крайней мере восемь жертв, перечисленных на сайте вымогателей, использовали брандмауэры Zyxel в качестве точек доступа к IPSec VPN на момент атак. Кроме того, в недавнем отчете компании Truesec так же упоминались атаки Helldown с использованием вредоносной учетной записи OKSDW82A и конфигурационного файла zzz1.conf, и речь тоже шла о брандмауэрах Zyxel.

Так, злоумышленники использовали упомянутую учетную запись для создания безопасного соединения SSL VPN в сетях жертв, получения доступа к контроллерам домена, бокового перемещения и отключения защиты. В ходе дальнейшего расследования исследователи обнаружили на форумах Zyxel сообщения о создании подозрительной учетной записи (OKSDW82A) и файла конфигурации zzz1.conf, на которые жаловались администраторы устройств, использующих прошивку версии 5.38.

Исходя их этих данных, специалисты Sekoia предполагают, что Helldown может эксплуатировать уязвимость CVE-2024-42057, связанную с инъекцией команд в IPSec VPN. Этот баг позволяет неаутентифицированному злоумышленнику выполнять команды путем отправки поддельного имени пользователя (атака будет успешной только в том случае, если устройство настроено на аутентификацию User-Based-PSK, а имя пользователя начитывает более 28 символов).

Уязвимость была исправлена в прошивке версии 5.39, в начале сентября текущего года. Так как подробности об эксплуатации проблемы до сих пор не обнародованы, исследователи считают, что авторы Helldown могут иметь доступ к приватным n-day эксплоитам.