Специалисты «Лаборатории Касперского» выявили в PyPI вредоносные пакеты, загруженные более 1700 раз. Эта атака на цепочку поставок была замаскирована под инструменты для создания чат-ботов на основе нейросетей, но на самом деле в пакетах скрывался инфостилер Jarka.

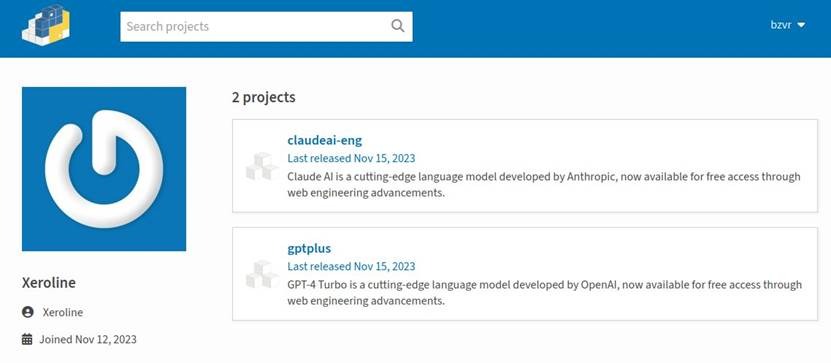

По словам исследователей, пакеты появились в репозитория PyPI в ноябре 2023 года, и до обнаружения пользователи из 30 стран мира успели загрузить их около 1700 раз. Все пакеты маскировались под Python-оболочки двух популярных чат-ботов: ChatGPT от OpenAI и Claude AI от Anthropic.

При этом пакеты действительно предоставляли доступ к функциональности чат-ботов, но одновременно с этим устанавливали на устройства пользователей стилер Jarka.

Интересно, что файл __init__.py во вредоносных пакетах декодировал находящиеся внутри данные и скачивал из репозитория на GitHub файл JavaUpdater.jar. При этом, если на машине жертвы не обнаруживалась Java, он также загружал и устанавливал среду выполнения для Java (JRE) из Dropbox.

Самый большой интерес к фейковым ИИ-инструментам проявили в США, Китае, Франции, Германии и России. Судя по этому разбросу, специалисты полагают, что злоумышленники не были нацелены на какую-то конкретную организацию или регион.

Jarka написан на Java и способен похищать данные из различных браузеров, делать скриншоты, собирать системную информацию, а также перехватывать токены сеансов из таких приложений, как Telegram, Discord, Steam и чит-клиента Minecraft.

Также в коде малвари заложена функциональность для завершения процессов в браузерах (например, Chrome и Edge), что позволяет Jarka добрать до сохраненных данных и похитить их.

В итоге вся собранная информация передавалась на управляющий сервер злоумышленников в виде архива.

Эксперты обнаружили, что разработчик малвари продает и распространяет ее через Telegram-канал и с помощью бота по модели «вредоносное ПО как услуга» (Malware-as-a-Service, MaaS). Также выяснилось, что исходный код Jarka загружен на GitHub, то есть скачать его может любой желающий.

Основываясь на лингвистических артефактах, обнаруженным в коде вредоноса, а также на рекламе в Telegram, предполагается, что малварь разработал русскоязычный злоумышленник.

«Обнаруженная кампания подчёркивает постоянные риски, связанные с атаками на цепочки поставок. При интеграции компонентов с открытым исходным кодом в процессе разработки критически важно проявлять осторожность. Мы рекомендуем организациям внедрять строгую проверку целостности кода на всех этапах разработки, чтобы убедиться в легитимности и безопасности внешнего программного обеспечения или внешних компонентов. Это особенно важно при интеграции новых популярных технологий, таких как нейросети», — комментирует Леонид Безвершенко, эксперт по кибербезопасности Kaspersky GReAT.

В настоящее время все вредоносные пакеты, зараженные Jarka, уже удалены из PyPI.