Разработчики Cleo выпустили патч, исправивший находящуюся под атаками уязвимость нулевого дня в LexiCom, VLTransfer и Harmony. При этом стало известно, что за массовой эксплуатацией этого бага стоит вымогательская группировка Clop.

Cleo RCE

Напомним, что об опасном баге в продуктах Cleo стало известно еще на прошлой неделе. Тогда сообщалось, что новая уязвимость представляет угрозу для таких продуктов компании как LexiCom, VLTrader и Harmony (вплоть до версии 5.8.0.21), предназначенных для безопасной передачи файлов. Уязвимость позволяет неограниченно загружать и скачивать произвольные файлы, что в итоге ведет к удаленному выполнению кода.

Как объясняли ИБ-эксперты, свежая уязвимость, которой пока не присвоен идентификатор CVE, является обходом патча для другого бага — CVE-2024-50623, исправленного разработчиками Cleo еще в октябре 2024 года. Так как этот патч оказался неэффективным, злоумышленники нашли способ его обхода и продолжили эксплуатировать уязвимость в атаках.

Проблема осложняется тем, что продуктами Cleo пользуются более 4000 компаний по всему миру, включая таких гигантов как Target, Walmart, Lowes, CVS, The Home Depot, FedEx, Kroger, Wayfair, Dollar General, Victrola и Duraflame.

В конце прошлой недели разработчики Cleo выпустили новый патч и рекомендовали всем клиентам как можно скорее обновиться до версии 5.8.0.24, чтобы защитить свои серверы от возможных атак. Всем, кто не сможет обновиться немедленно, разработчики советуют временно отключить функцию автозапуска.

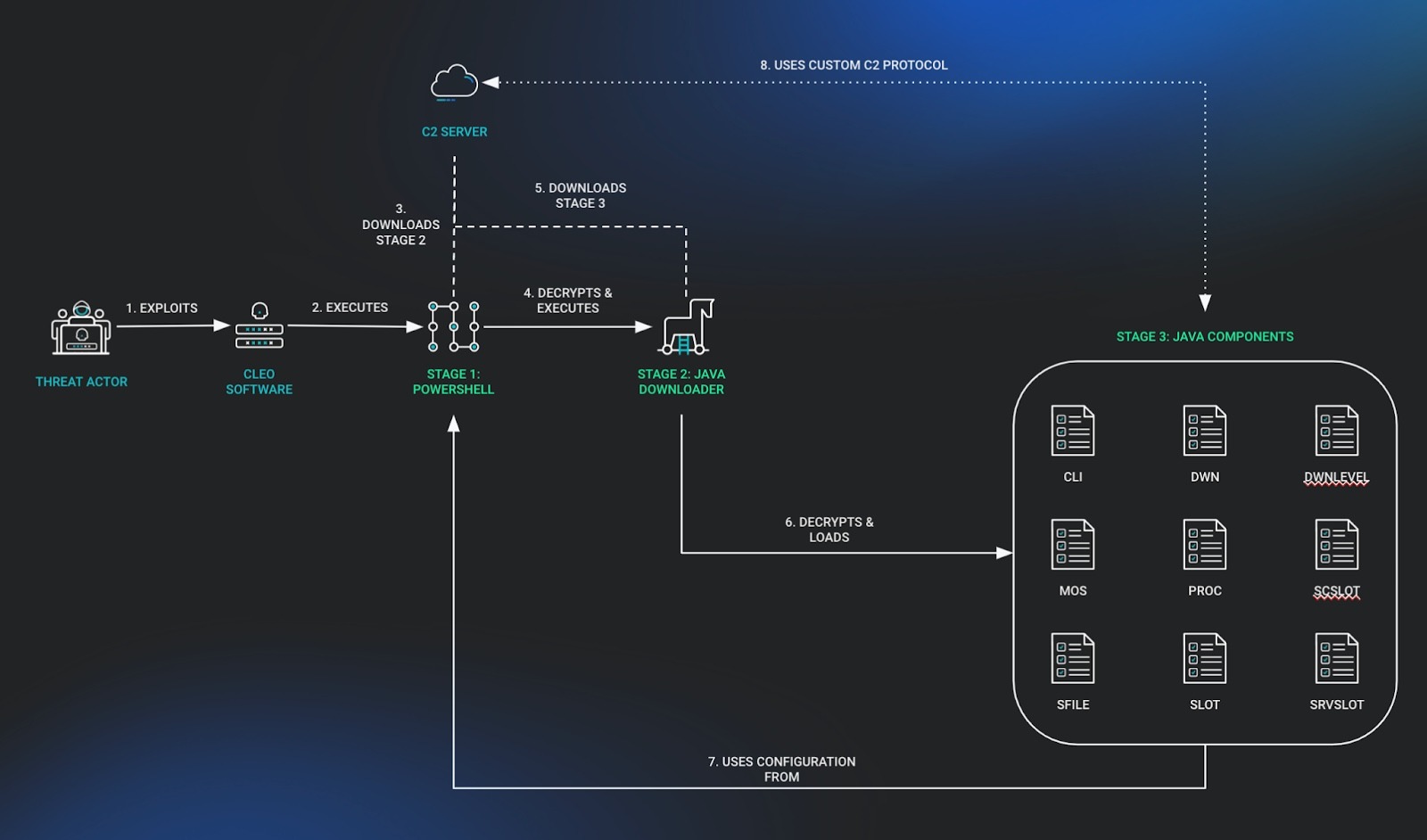

К этому моменту используемую хакерами малварь успели изучить специалисты компаний Rapid7, Huntress и Binary Defense. По их данным, злоумышленники применяли закодированную JAR-малварь которая является частью более крупного фреймворка для постэксплуатации на базе Java.

Аналитики Huntress дали вредоносу название Malichus и сообщили, что тот был развернут только на устройствах под управлением Windows, хотя также поддерживает Linux. По данным Binary Defense, операторы малвари могли использовать Malichus для передачи файлов, выполнения команд и различного сетевого взаимодействия.

Стоит отметить, что в конце прошлой недели эксперты Sophos писали, что уже обнаружили признаки компрометации более чем на 50 хостах с продуктами Cleo (в основном на территории США).

Clop берет ответственность

Как ранее сообщал известный ИБ-эксперт Кевин Бомонт (Kevin Beaumont), атаки на свежую уязвимость в Cleo могли быть связаны с новой вымогательской группировкой Termite. Совсем недавно эти злоумышленники скомпрометировали SaaS-компанию Blue Yonder, решения которой тоже используются множеством компаний по всему миру.

Однако теперь издание Bleeping Computer пишет, что ответственность за массовые взломы корпоративных сетей и кражу данных взяла на себя вымогательская группировка Clop. Так, хакеры сообщили журналистам, что именно они стоят за недавними атаками, изученными специалистами Huntress, а также за эксплуатацией оригинального бага CVE-2024-50623, исправленного в октябре.

«Что касается Cleo, это был наш проект (включая предыдущие [атаки на] Cleo), который успешно завершен», — заявили хакеры.

Также злоумышленники напомнили, что удаляют любые украденные данные, если те оказываются связаны с государственными службами и медицинскими учреждениями, как делали ранее, после массовых атак на уязвимость в MOVEit Transfer.

Кроме того, группировка объявила, что теперь удалит со своего «сервера для утечек» всю информацию, связанную с прошлыми атаками, и отныне будет работать только с компаниями, взломанными в результате атак на уязвимость в Cleo.

«Уважаемые компании, в связи с последними событиями (атаки на Cleo) все ссылки на данные компаний будут отключены, а данные будут перманентно удалены с серверов. Мы будем работать только с новыми компаниями», — пишут хакеры и поздравляют своих жертв с грядущим Новым Годом.

Журналисты поинтересовались у представителей группировки, если ли какая-то связь между Clop и упомянутой выше группой Termite, однако на этот вопрос хакеры не ответили.