Не менее 300 организаций были взломаны через недокументированные уязвимости в устройствах DrayTek, заявили специалисты Forescout. Сообщается, что злоумышленники использовали 0-day и развертывали в сетях жертв вымогательское ПО.

Еще в октябре 2024 года исследователи Forescout предупреждали, что обнаружили 14 уязвимостей в маршрутизаторах DrayTek Vigor, которые потенциально затрагивали около 700 000 устройств. Тогда выяснилось, что уязвимости касаются как активно поддерживаемых моделей, так и старых устройств с уже истекшим сроком эксплуатации. Учитывая серьезность проблем, разработчики DrayTek выпустили исправления для маршрутизаторов обеих категорий.

Как стало известно теперь, вскоре после публикации октябрьского отчета Forescout, с компанией связались аналитики Prodaft, которые выяснили, что более 20 000 устройств DrayTek подверглись атакам с целью кражи учетных данных и распространения вымогательского ПО.

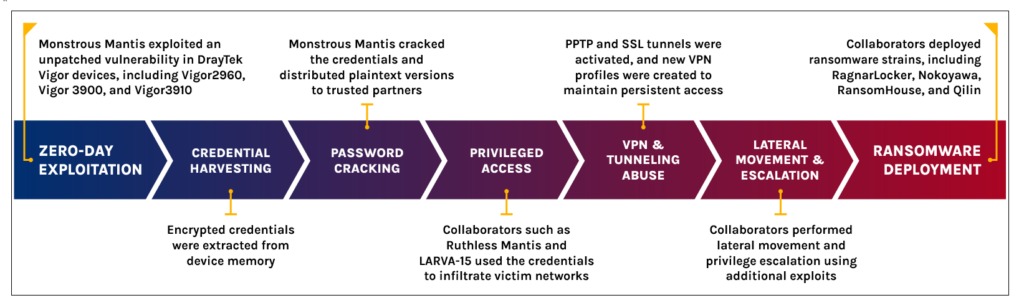

Эта вредоносная кампания длилась с августа по сентябрь 2023 года, и злоумышленники эксплуатировали некую уязвимость нулевого дня для получения первоначального доступа.

Эксперты считают, что устройства взламывала хак-группа Monstrous Mantis, которая выступала в роли посредника и предположительно связана с вымогательской группой Ragnar Locker. Так, участники Monstrous Mantis находили уязвимые устройства, атаковали их для сбора учетных данных, а затем предоставляли доступ другим злоумышленникам.

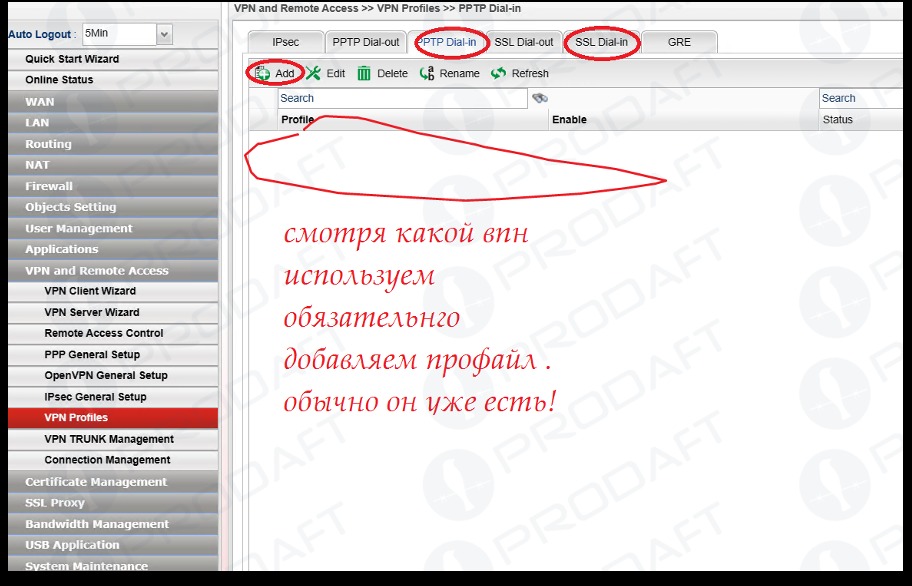

Аналитики Prodaft отмечают, что злоумышленники предоставляли другим хакерам инструкции по использованию украденных учетных данных для создания новых VPN-профилей, а также упоминали в своих записях некую уязвимость нулевого дня.

«Выборочно передавая расшифрованные учетные данные своим доверенным партнерам, Monstrous Mantis сохраняла жесткий контроль над распределением жертв и обеспечивала должный уровень секретности. Такая стратегия позволяла злоумышленникам получать прибыль от вымогательских атак, осуществляемых их партнерами, и при этом минимизировать риски для самих себя», — сообщают в Forescout.

По данным специалистов, Monstrous Mantis делилась ворованными учетными данными с такими злоумышленниками, как Ruthless Mantis (PTI-288) и LARVA-15 (Wazawaka), которые затем использовали информацию для самостоятельных атак на сотни организаций в Европе и других странах.

В результате Ruthless Mantis (считается бывшим партнером REvil) успешно скомпрометировала по меньшей мере 337 организаций (в основном в Великобритании и Нидерландах) для развертывания такой вымогательской малвари как Nokoyawa и Qilin.

А LARVA-15 использовал учетные данные, предоставленные Monstrous Mantis, чтобы атаковать организации в Австралии, Франции, Германии, Италии, Нидерландах, Польше, Турции, Тайване и Великобритании. Причем он выступал в качестве брокера первоначального доступа, то есть монетизировал данные, продавая доступы другим хакерским группам.

По мнению специалистов Forescout и Prodaft, упоминаемая хакерами 0-day уязвимость, скорее всего, связана со страницей mainfunction.cgi в административном интерфейсе маршрутизаторов DrayTek. Хуже того, оказалось, что в начале ноября 2024 года в Национальную базу данных уязвимостей (NVD) были внесены сразу 22 новые записи CVE, связанные с mainfunction.cgi.

Об этих уязвимостях не было известно ранее. При этом исследователи уверены, что большинство из внесенных в NVD проблем имеют ту же первопричину, что и баги, обнаруженные много лет назад и затрагивающие старые устройства DrayTek с прошивкой 1.5.3.

Отмечается, что страница mainfunction.cgi и связанная с ней функциональность доступны только в устаревших моделях DrayTek (включая Vigor300B, Vigor2960 и Vigor3900). В более новых маршрутизаторах эта функциональность уже удалена, а для устаревших моделей много лет назад был выпущен ряд патчей, закрывающих множество подобных уязвимостей. Поэтому успешные атаки, вновь связанные с mainfunction.cgi, стали для специалистов неприятным сюрпризом.

Пока неясно, представляет ли неизвестный 0-day угрозу для версии прошивки 1.5.6 — это последняя прошивка, доступная многим устаревшим устройствам DrayTek, вышедшая в марте 2024 года. Также остается неясным, будут ли в итоге исправлены все выявленные недавно проблемы.