Специалисты компании «Доктор Веб» предупреждают о появлении новых версий банковского трояна NGate, нацеленных на российских пользователей. Этот вредонос передает данные с NFC-чипа скомпрометированного устройства, позволяя злоумышленнику снимать деньги со счетов жертвы в банкоматах без какого-либо участия с ее стороны.

Напомним, что ранее мы уже рассказывали о NGate, и впервые этот троян попал в поле зрения ИБ-экспертов еще осенью 2023 года, когда стали появляться сообщения об атаках на клиентов крупных чешских банков.

Стратегия злоумышленников строилась на комбинации социальной инженерии, фишинга и использования малвари. И результатом взаимодействия с жертвой становился удаленный доступ к NFC-возможностям ее платежного средства.

Ранее специалисты ESET писали, что чешская полиция уже поймала одного из преступников, осуществлявшего такие атаки в Праге. Однако исследователи небезосновательно опасались, что тактика может получить более широкое распространение и представляет серьезный риск для пользователей Android в целом.

Как теперь сообщили в «Доктор Веб», тактика действительно была адаптирована для наших реалий и уже используется против российских пользователей.

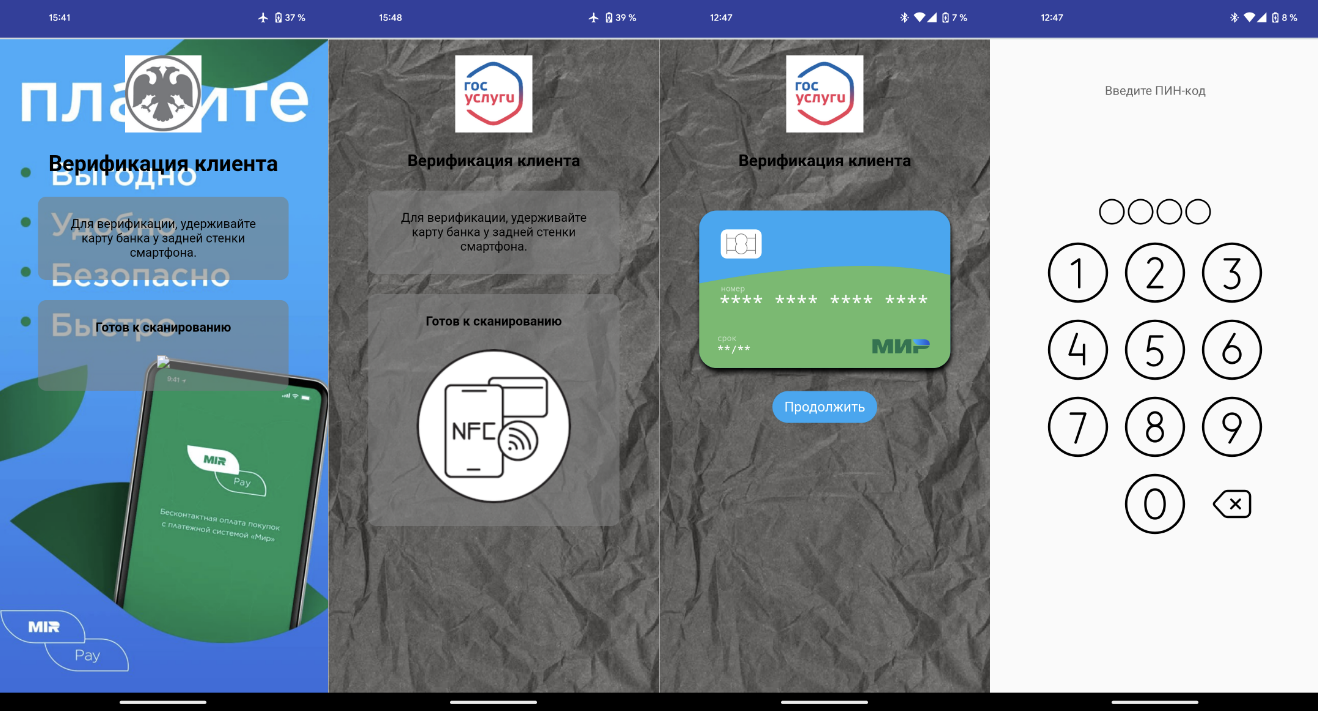

Событием, запускающем цепочку компрометации, судя по всему, является звонок от мошенников, которые сообщают жертве о возможности получить различные социальные выплаты или иную финансовую выгоду. Для этого пользователю якобы необходимо проследовать по присланной ссылке на мошеннический сайт, откуда скачивается вредоносный APK с NGate, замаскированный под приложение портала Госуслуг, Банка России, или одного из других популярных банков.

Исследователи напоминают, что NGate представляет собой вредоносную модификацию опенсорсного приложения NFCGate, которое создавалось для отладки протоколов передачи NFC-данных.

NFCGate поддерживает множество функций, но наибольший интерес для злоумышленников представляют возможность захвата NFC-трафика приложений и передачи его на удаленное устройство, которым может выступать или сервер, или непосредственно смартфон злоумышленников.

Преступники модифицировали исходный код, добавив к нему интерфейсы с айдентикой финансовых организаций, и включили режим ретрансляции NFC-данных. Кроме того, в состав приложения включена библиотека nfc-card-reader, которая позволяет хакерам удаленно получить номер карты и срок ее действия.

Так, после запуска приложения жертве, якобы для верификации себя в качестве клиента, предлагается приложить платежную карту к задней стороне смартфона, ввести свой PIN-код и подождать, пока псевдоприложение распознает карту. В это время происходит считывание данных с карты и передача информации атакующим. Исследователи подчеркивают, что для кражи NFC-данных атакуемый смартфон не требует root-доступа.

В результате, пока жертва удерживает карту возле своего смартфона, злоумышленники уже находятся у банкомата и запрашивают выдачу наличных.

Альтернативным вариантом является реализация данной схемы для бесконтактной оплаты покупок. То есть в момент, когда нужно будет приложить карту к терминалу, мошенник предъявит свой телефон, который передаст цифровой отпечаток банковской карты жертвы. Подтвердить операцию хакер сможет полученным раннее PIN-кодом.