Неизвестные злоумышленники взломали учетную запись сотрудника швейцарского ИБ-стартапа Cyberhaven и использовали полученный доступ для компрометации Chrome-расширения компании. Как оказалось, от аналогичных атак пострадали не менее четырех других расширений для Chrome: в них тоже внедрили код, ворующий данные пользователей.

Компания Cyberhaven специализируется на помощи организациям в предотвращении внутренних угроз. Браузерное расширение является основным инструментом Cyberhaven для мониторинга и блокировки возможных утечек данных.

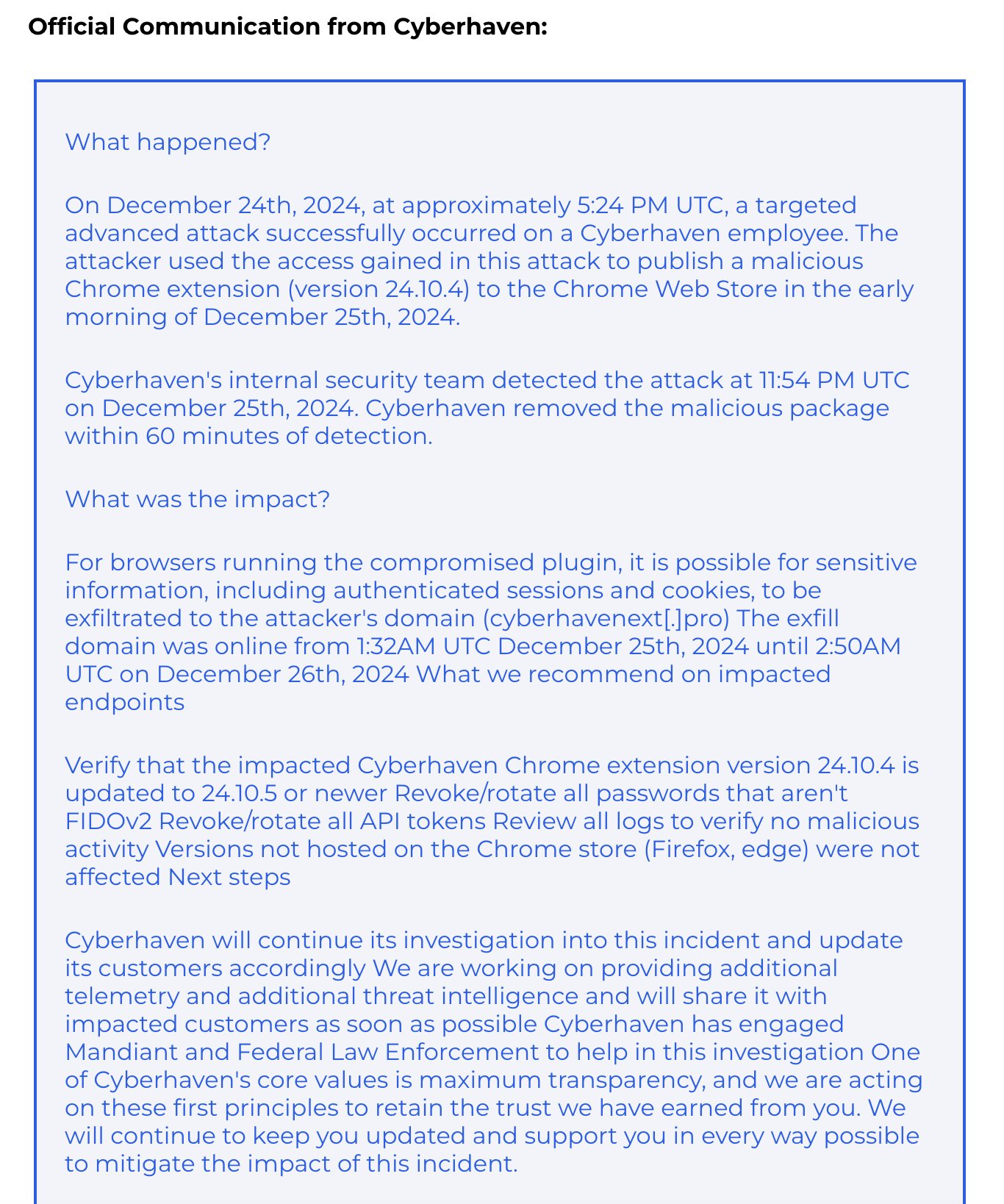

Ранее на этой неделе представители Cyberhaven сообщили своим клиентам (среди которых числятся Snowflake, Motorola, Canon, Reddit, AmeriHealth, Cooley, IVP, Navan, DBS, Upstart и Kirkland & Ellis), что компанию атаковали 24 декабря 2024 года. Хотя разработчики сообщают, что удалили ставший вредоносным пакет из Chrome Web Store примерно через час после обнаружения атаки, к сожалению, взлом был замечен не сразу.

В результате браузеры, работавшие со скомпрометированным расширением, оставались уязвимыми для злоумышленников на протяжении примерно 30 часов. По данным Cyberhaven, в это время хакеры могли похитить конфиденциальные данные жертв, включая файлы cookie и чужие сессии.

В письме, которое Cyberhaven разослала клиентам, утверждается, что инцидент произошел после того, как один из сотрудников компании подвергся «продвинутой атаке». Судя по всему, учетная запись сотрудника была взломана, после чего хакер опубликовал от лица жертвы вредоносную версию расширения (24.10.4), которая содержала код, перенаправлявший аутентифицированные сеансы и файлы cookie на домен атакующих (cyberhavenext[.]pro).

26 декабря Cyberhaven выпустила «чистую» версия расширения — 24.10.5. Теперь помимо ее установки пользователям рекомендуется сменить все пароли (кроме FIDOv2), выполнить ротацию всех API-токенов, а также изучить логи браузера на предмет вредоносной активности.

Как сообщает издание Bleeping Computer, после известия о компрометации Cyberhaven специалист компании Nudge Security провел собственное расследование, отталкиваясь от IP-адресов и зарегистрированных доменов злоумышленников.

Исследователь обнаружил, что атака затронула не только Cyberhaven. Практически одновременно с компрометацией расширения Cyberhaven вредоносный код был внедрен в другие расширения, включая:

- Internxt VPN – бесплатный, зашифрованный и безлимитный VPN (10 000 пользователей);

- VPNCity – ориентированный на конфиденциальность VPN с шифрованием AES 256 (50 000 пользователей);

- Uvoice – сервис для зарабатывания баллов посредством прохождения опросов и предоставления данных об использовании ПК (40 000 пользователей);

- ParrotTalks – инструмент поиска информации, специализирующийся на тексте и создании заметок (40 000 пользователей).

Хуже того, исследователь обнаружил дополнительные домены, которые указывают на других потенциальных жертв, но пока подтверждено, что вредоносный код содержат только перечисленные выше расширения.

Пользователям скомпрометированных расширений рекомендуется либо удалить их, либо обновить до безопасной версии, опубликованной после 26 декабря (убедившись, что разработчики уже знают о проблеме и устранили ее). Также рекомендуется сбросить все пароли от важных учетных записей, очистить данные браузера и вернуть настройки к исходным значениям по умолчанию.

Пока неясно, сколько человек пострадало от этой атаки, и какие цели преследовали злоумышленники. По словам представителей Cyberhaven, расследование инцидента еще продолжается, и в нем принимают участие специалисты ИБ-компании Mandiant, принадлежащей Google, а также федеральные правоохранительные органы.