Аналитики Check Point рассказали о новой вымогательской группировке FunkSec, которая взяла на себя ответственность за атаки более чем на 80 компаний в декабре 2024 года. Шифровальщик группы, скорее всего, написан при помощи ИИ.

По словам экспертов, участники FunkSec занимаются как хактивизмом, так и преступной деятельностью. Предполагается, что это неопытные хакеры, в основном стремящиеся получить известность и признание.

Написанный на языке Rust шифровальщик группы, скорее всего, был создан с помощью ИИ неопытным разработчиком из Алжира, который уже частично опубликовал код вымогательской малвари в сети. Также исследователи Check Point заметили, что в некоторых публичных сообщениях участники группы связывали разработку своего вымогательского ПО с ИИ, а также запустили ИИ чат-бота на базе Miniapps для поддержки своих вредоносных операций.

«Стоящие за FunkSec люди, судя по всему, широко применяют искусственный интеллект для расширения своих возможностей, о чем свидетельствуют их публикации и инструменты. Так, их публичные скрипты содержат обширные комментарии к коду на безупречном английском языке (в отличие от очень простого английского, [который хакеры используют] в других средах), вероятно, созданные LLM-агентом», — говорят эксперты.

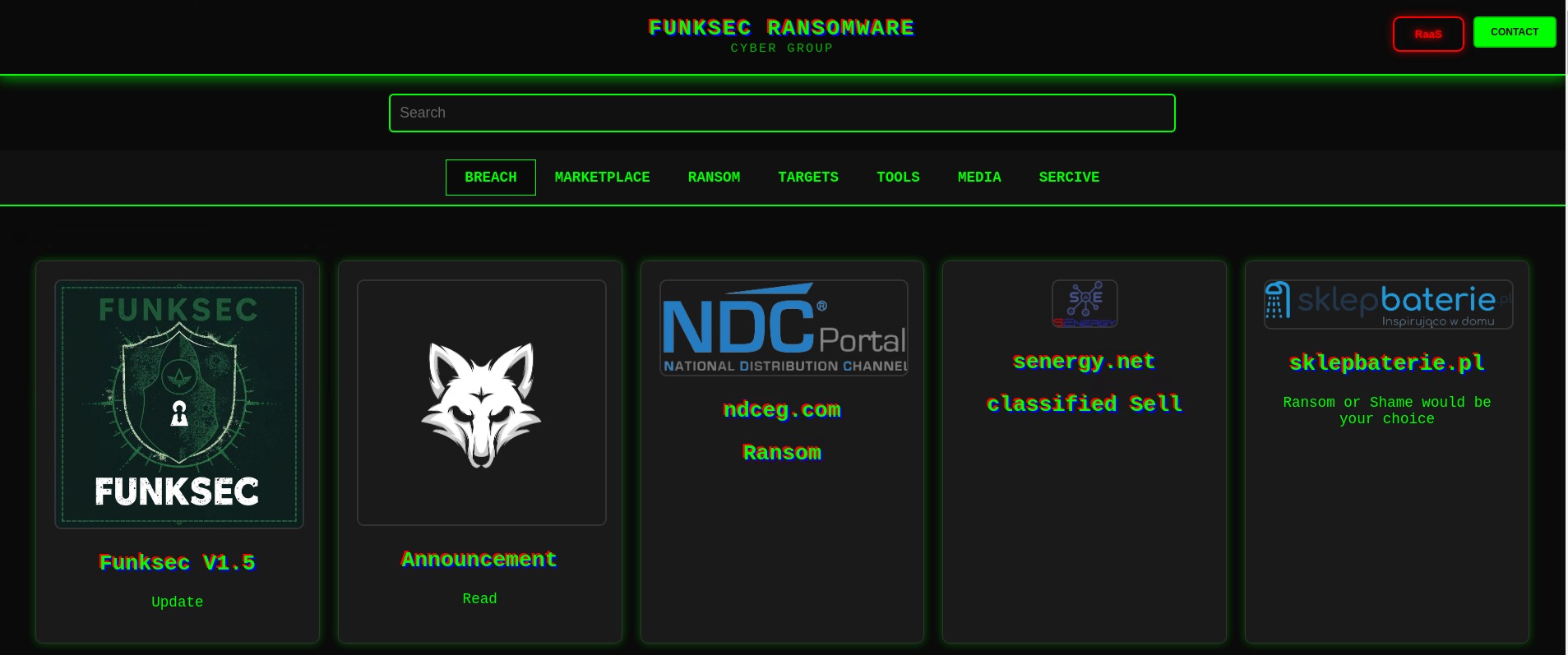

FunkSec работает по схеме вымогатель-как-услуга (ransomware-as-a-service, RaaS) и практикует двойное вымогательство, то есть не просто шифрует файлы компаний-жертв, но и похищает информацию, угрожая обнародовать украденные файлы, если не получит выкуп.

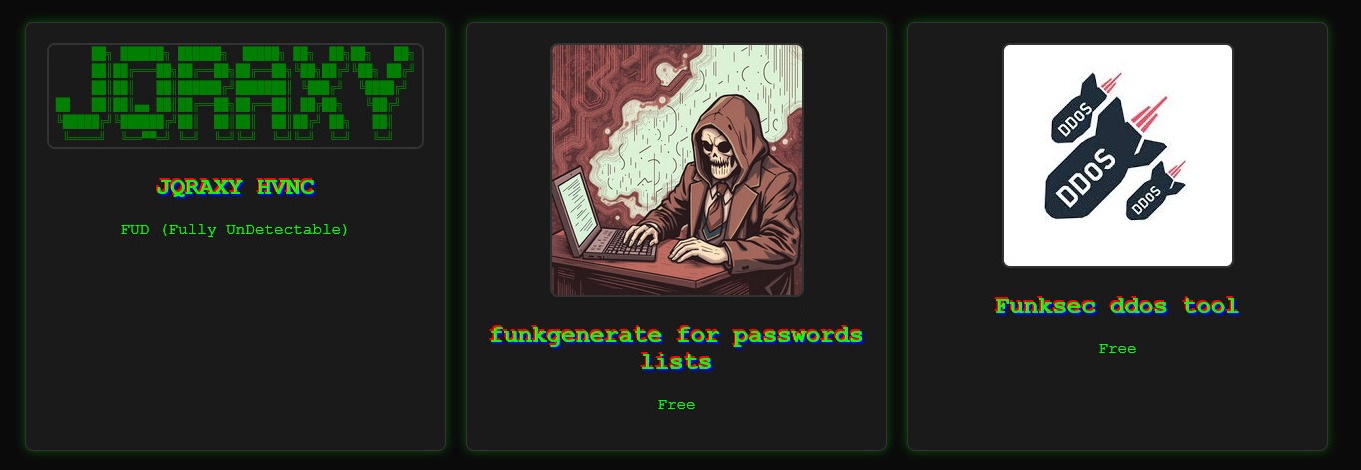

На своем сайте для «слива» данных FunkSec также предлагает кастомный инструмент для DDoS-атак, инструмент для генерации паролей и скрапинга, а также скрытый модуль hVNC, который, как утверждает группа, совершенно невозможно обнаружить.

Что касается шифровальщика, после запуска FunkSec выполняет ряд команд для отключения таких функций, как защита Windows Defender в режиме реального времени, журналирование событий приложений и безопасности, ограничение на выполнение PowerShell, а также удаляет теневые копии. Кроме того, малварь нацелена на завершение примерно 50 различных процессов, после чего начинает поиск файлов для шифрования, добавляя к ним расширение .funksec.

Интересно, что злоумышленники требуют у своих жертв сравнительно небольшие выкупы (порой всего 10 000 долларов США), и продают похищенную информацию другим преступникам по весьма низким ценам (в пределах 1000–5000 долларов США).

Что касается участия группы в хактивистских кампаниях, исследователи сообщают, что FunkSec связана с атаками на Индию и США в рамках движения Free Palestine. Также сами хакеры заявляли о своей принадлежности к такими распавшимся хактивистскими группами, как Ghost Algéria и Cyb3r Fl00d.

«Данные, которые сливает FunkSec, часто повторяют информацию из предыдущих хактивистских кампаний, что ставит под сомнение подлинность их заявлений. Но, несмотря на эти особенности, активность хакеров в Tor и небольшие суммы запрашиваемых выкупов привлекли к группе широкое внимание на форумах для киберпреступников», — отмечают в Check Point.