Эксперты Google Cloud и независимые исследователи обнаружили шесть уязвимостей в Rsync, включая критический баг переполнения буфера хипа, который позволяет удаленно выполнять код на уязвимых серверах.

Rsync представляет собой популярный опенсорсный инструмент для синхронизации файлов и передачи данных. Инструмент широко применяется в системах резервного копирования, таких как Rclone, DeltaCopy, ChronoSync, репозиториях публичных файловых дистрибутивов, а также в системах управления облаками и серверами.

Исследователи предупреждают, что обнаруженные в Rsync уязвимости можно объединить в цепочку, что приведет к полной к удаленной компрометации системы.

«В случае наиболее опасной CVE злоумышленнику достаточно получить анонимный доступ на чтение к серверу rsync (например, к публичному зеркалу), чтобы выполнить произвольный код на машине, где работает сервер», — гласит бюллетень безопасности Openwall.

- CVE-2024-12084 (9,8 балла по шкале CVSS) — переполнение буфера хипа в Rsync, связанное некорректной обработкой длины контрольной суммы. Затрагивает версии с 3.2.7 по 3.4.0 и может привести к выполнению произвольного кода.

- CVE-2024-12085 (7,5 балла по шкале CVSS) — утечку неинициализированных данных стека при сравнении контрольных сумм файлов. Злоумышленники могут манипулировать длиной контрольной суммы, чтобы эксплуатировать эту уязвимость, затрагивающую все версии ниже 3.4.0.

- CVE-2024-12086 (6,1 балла по шкале CVSS) — проблема связана с утечкой произвольных клиентских файлов и позволяет вредоносному серверу перечислять и восстанавливать произвольные клиентские файлы побайтно, используя манипуляции со значениями контрольных сумм во время передачи файлов. Затронуты все версии ниже 3.4.0.

- CVE-2024-12087 (6,5 балла по шкале CVSS) — обход пути (path traversal) через --inc-recursive. Проблема связана с недостаточной проверкой симлинков при использовании опции --inc-recursive. Вредоносные серверы могут записывать файлы за пределы определенных директорий. Уязвимы все версии ниже 3.4.0.

- CVE-2024-12088 (6,5 балла по шкале CVSS) — обход --safe-links приводит к обходу пути (path traversal). Уязвимость возникает случае, если Rsync не может должным образом проверить адреса символических ссылок, содержащих другие ссылки. Это приводит к обходу пути и записи произвольных файлов за пределы указанных каталогов. Затронуты все версии ниже 3.4.0.

- CVE-2024-12747 (5,6 балла по шкале CVSS) — уязвимость, вызванная состоянием гонки, возникающим при обработке символических ссылок. Эксплуатация позволяет получить доступ к конфиденциальным файлам и повысить привилегии. Затронуты все версии ниже 3.4.0.

CERT/CC уже выпустил собственный бюллетень безопасности, предупреждая об уязвимостях Rsync. Эксперты отмечают, что проблемы затрагивают Red Hat, Arch, Gentoo, Ubuntu NixOS, AlmaLinux OS Foundation и Triton Data Center. Однако полный список уязвимых проектов и решений может быть намного длиннее.

«В совокупности первые две уязвимости (переполнение буфера хипа и утечка информации) позволяют клиенту выполнить произвольный код на устройстве, на котором запущен сервер Rsync, — предупреждает CERT/CC. — Клиенту необходим только анонимный доступ к серверу на чтение, например, через публичные зеркала. Кроме того, злоумышленники могут получить контроль над вредоносным сервером и читать/записывать произвольные файлы любого подключенного клиента. Конфиденциальные данные, такие как SSH-ключи, могут быть похищены, а вредоносный код может быть выполнен путем перезаписи таких файлов, как ~/.bashrc или ~/.popt».

В бюллетене, посвященном проблеме CVE-2024-12084, разработчики RedHat отмечают, что каких-либо обходных мер для защиты от этого бага не существует, и уязвимость может использоваться в конфигурации Rsync по умолчанию.

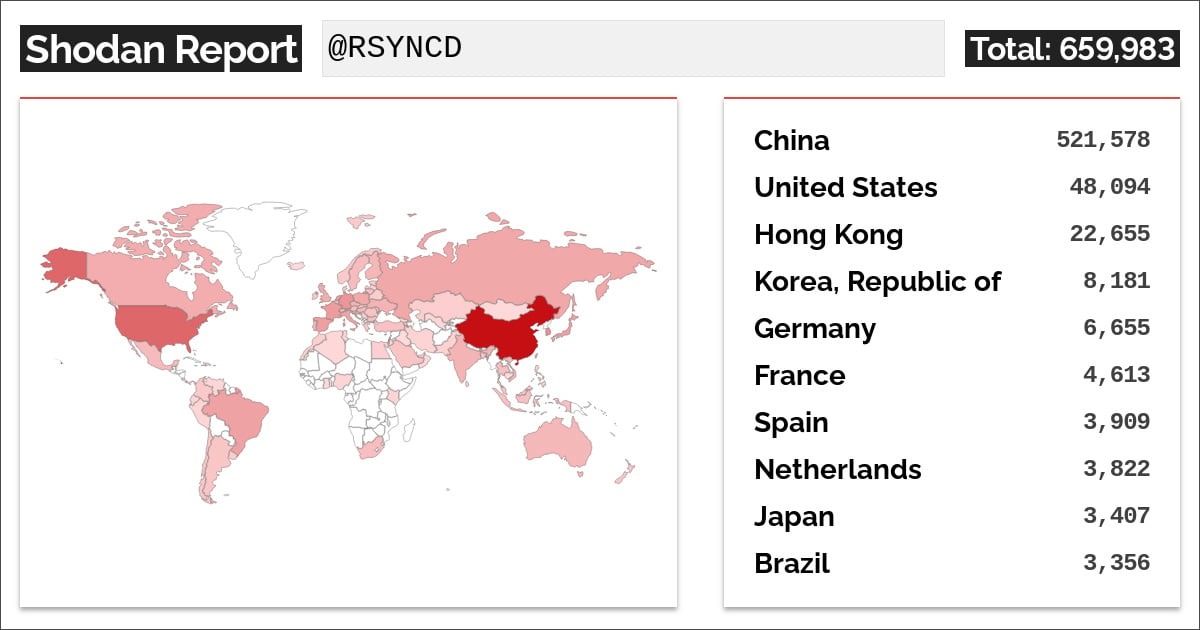

Как отмечает издание Bleeping Computer, поиск в Shodan позволяет обнаружить в сети более 660 000 IP-адресов, связанных с серверами Rsync. Большинство IP-адресов расположены в Китае (521 000), за ним следуют США, Гонконг, Корея и Германия.

Из этих серверов Rsync 306 517 работают на стандартном TCP-порту 873, а еще 21 239 прослушивают порт 8873, обычно используемый для туннелирования Rsync через SSH.

Неизвестно, какой процент этих серверов подвержен новым уязвимостям, поскольку для атаки злоумышленникам могут потребоваться действующие учетные данные или сервер должен быть настроен на работу с анонимными соединениями.

Как бы то ни было, всем пользователям Rsync настоятельно рекомендуется как можно скорее обновиться до версии 3.4.0 или настроить демон таким образом, чтобы он требовал ввода учетных данных.