Южнокорейский VPN-провайдер IPany подвергся атаке китайской хак-группы PlushDaemon. Злоумышленники скомпрометировали установщик VPN компании (IPanyVPNsetup.exe), внедрив в него бэкдор SlowStepper.

По данным исследователей из компании ESET, обнаруживших эту атаку, в число пострадавших входят неназванная полупроводниковая фирма из Южной Кореи, а также компания, занимающаяся разработкой ПО. В целом первые признаки заражений были обнаружены еще в ноябре и декабре 2023 года, и исходили из Японии и Китая.

«Злоумышленники подменили легитимный установщик на собственный, который развертывал фирменный имплант группы — SlowStepper. Это многофункциональный бэкдор с тулкитом, насчитывающим более 30 компонентов», — пишут исследователи.

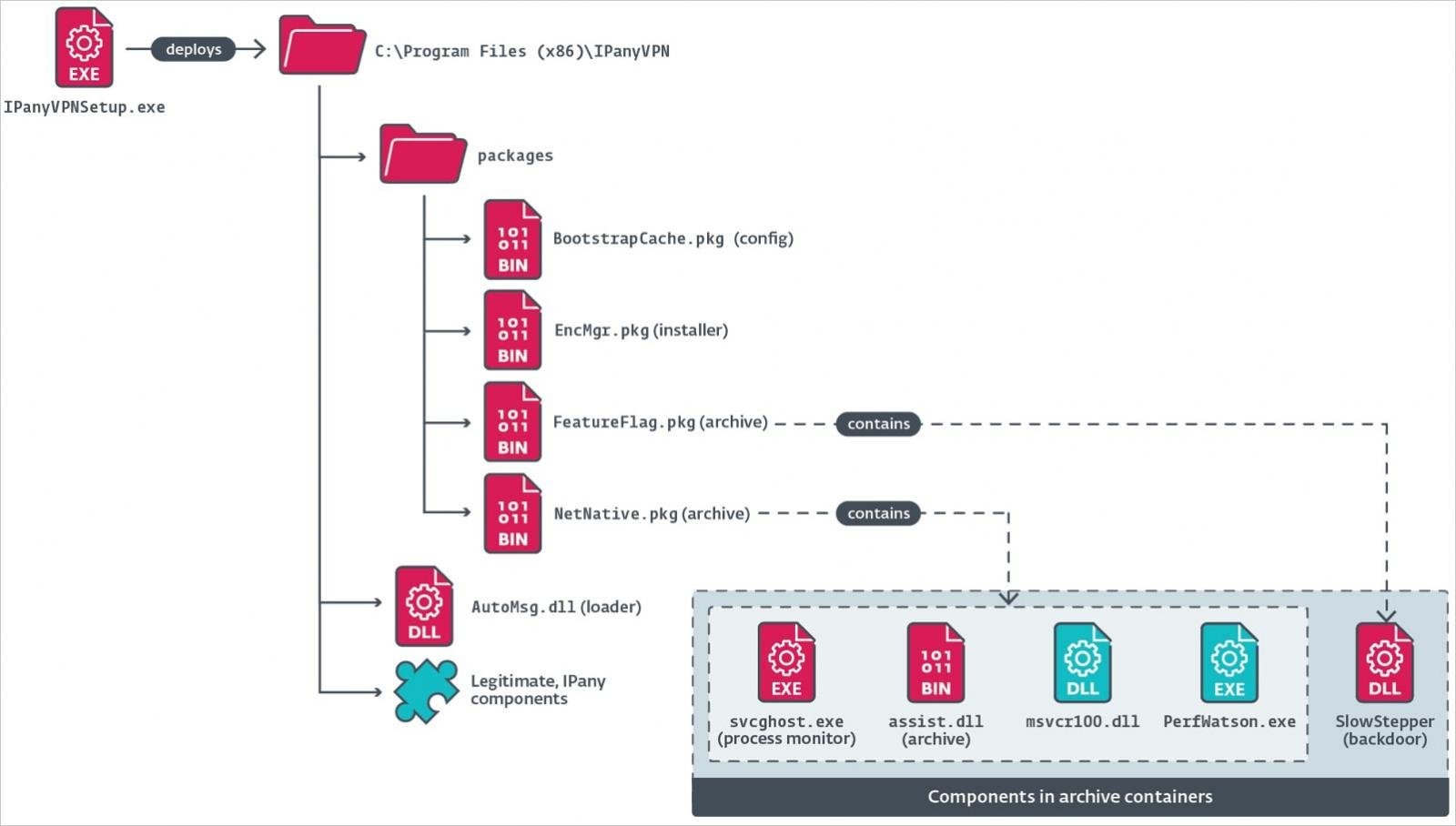

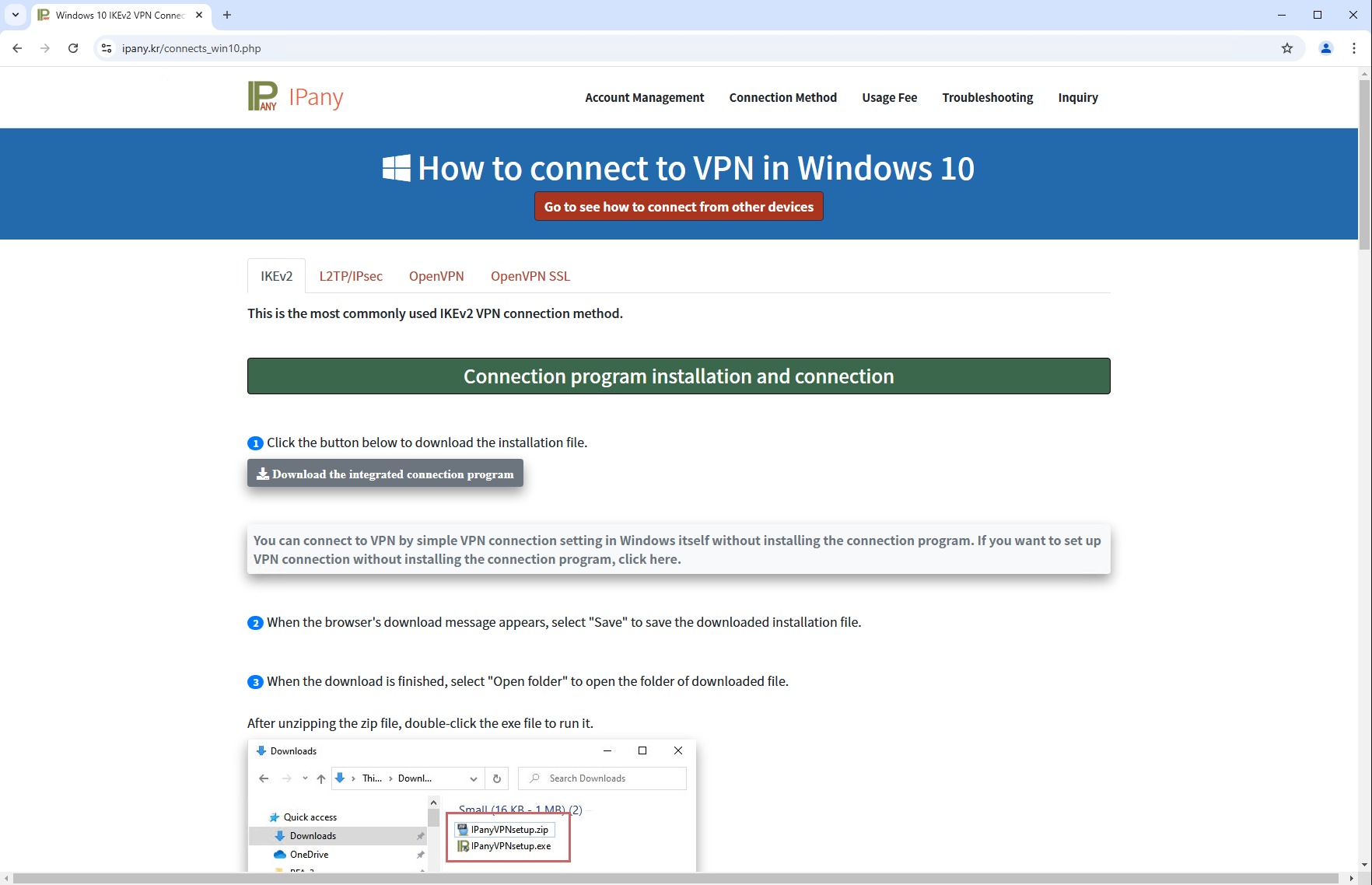

Клиенты IPany заражались SlowStepper после загрузки ZIP-инсталлятора (IPanyVPNsetup.zip) с сайта компании. После запуска установщик загружал как настоящий VPN-продукт IPany, так и вредоносные файлы (включая svcghost.exe), которые помогали малвари закрепиться в системе.

SlowStepper подгружался из файла-изображения (winlogin.gif) через вредоносную DLL (lregdll.dll), которая внедрялась в процесс PerfWatson.exe через sideloding. Упомянутый выше исполняемый файл svcghost следил за тем, чтобы процесс всегда оставался активным.

По словам исследователей, в этих атаках использовался SlowStepper версии 0.2.10 Lite, которая отличается от стандартной версии менее широкими функциональными возможностями, но может оставаться более скрытной за счет меньшего размера.

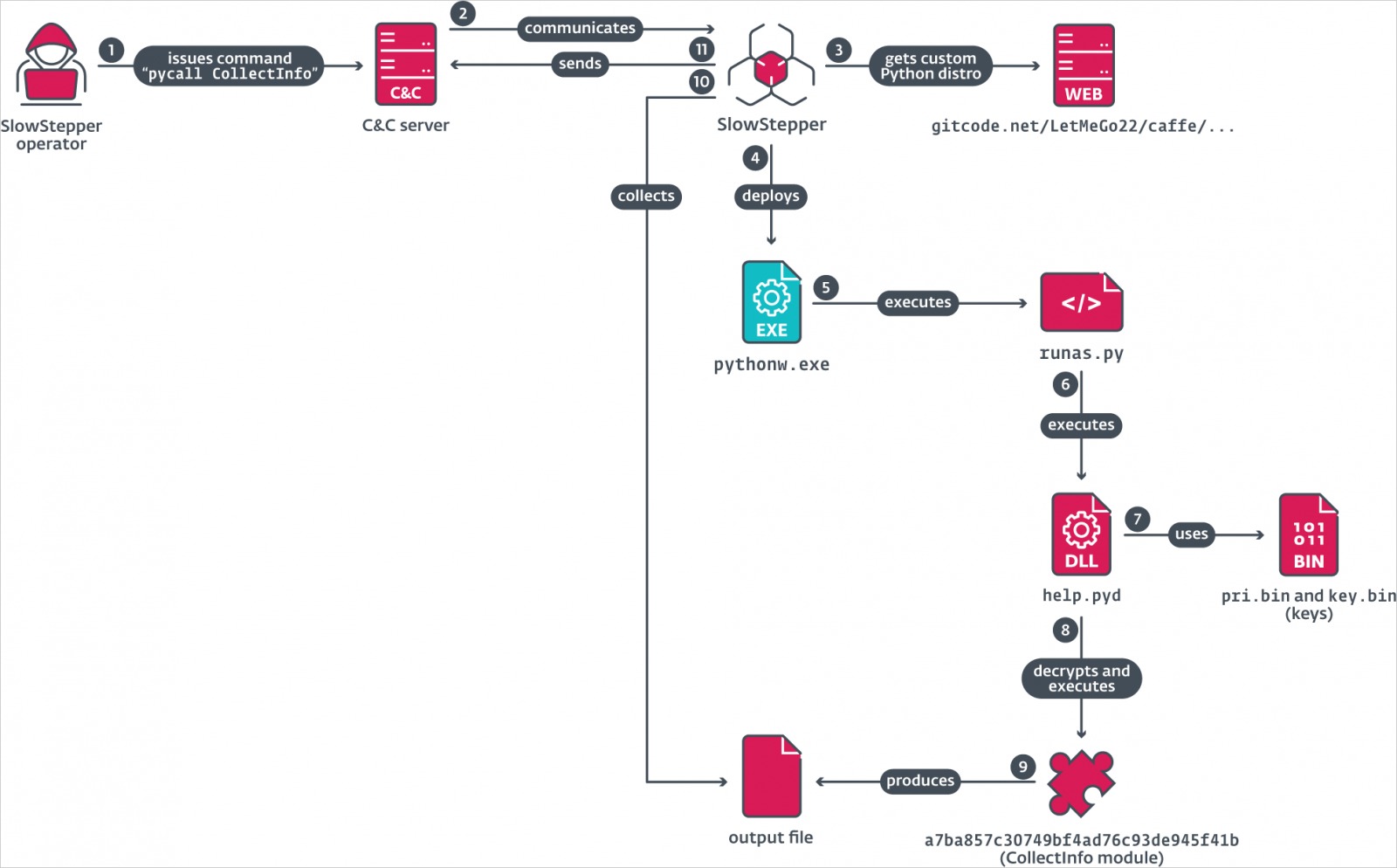

«Полноценная и Lite-версия используют набор инструментов, написанных на Python и Go, которые позволяют осуществлять обширный сбор данных и шпионаж с помощью записи аудио и видео», — объясняют в ESET.

Так, SlowStepper, способен:

- собирать различные системные данные, включая марку процессора, серийные номера жестких дисков, имя компьютера и хоста, публичный IP-адрес, список запущенных процессов и установленных приложений, данные сетевых интерфейсов, системной памяти, информацию о состоянии веб-камеры и микрофона, а также информацию о том, работает ли ОС на виртуальной машине;

- получать и запускать файлы с управляющего сервера, устанавливая дополнительные полезные нагрузки;

- составлять списки файлов и каталогов взломанной системы;

- запускать шпионские инструменты на базе Python, предназначенные для выполнения различных функций, например, кражи данных из браузера, кейлоггинга и сбора учетных данных;

- активировать шелл-режим, что позволяло злоумышленникам напрямую выполнять команды, создавая интерактивную среду для управления взломанной машиной;

- удалять определенные файлы или каталоги, что могло использоваться для удаления следов малвари или нарушения функциональности системы;

- загружать и запускать конкретные шпионские Python-модули (такие как Browser для кражи данных браузера, WeChat, Telegram и DingTalk для извлечения логов чата, ScreenRecord для захвата активности экрана, Camera для съемки с помощью веб-камеры и CollectInfo для сканирования диска в поисках конфиденциальных документов).

Исследователи уведомили представителей IPany об атаке на цепочку поставок, после чего вредоносный установщик был удален с сайта компании.

В ESET подчеркивают, что все пользовали, загружавшие IPanyVPN с ноября 2023 года (а возможно, и раньше) по май 2024 года, могут быть заражены SlowStepper. Теперь потенциальным пострадавшим рекомендуется принять срочные меры по очистке своих систем от малвари.