Специалисты «Доктор Веб» обнаружили образцы малвари, которые при ближайшем рассмотрении оказались компонентами активной кампании по майнингу криптовалюты Monero. При этом две вредоносные цепочки построены на запуске скриптов, извлекающих вредоносную нагрузку из файлов изображений в формате BMP.

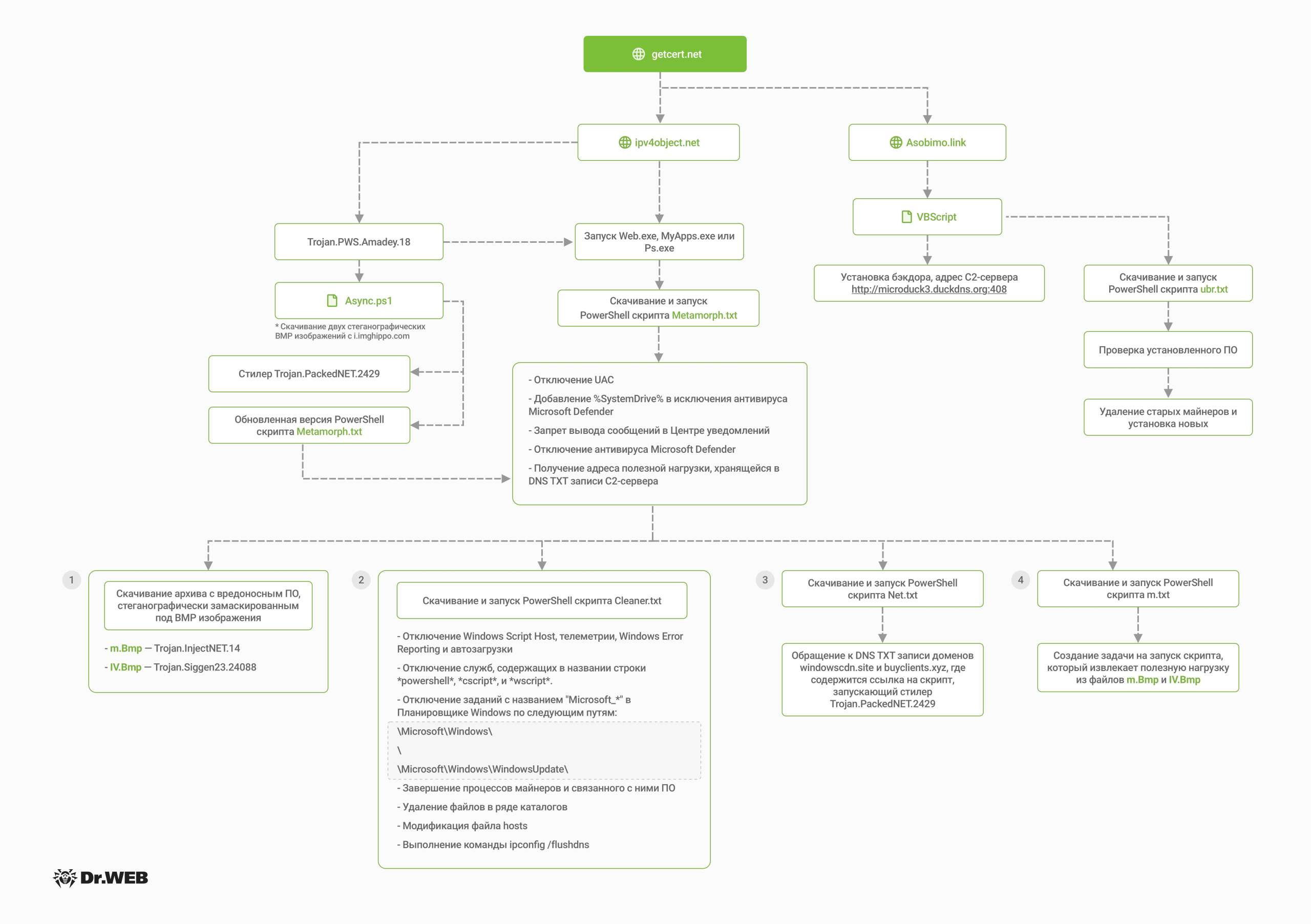

По словам исследователей, эта кампания активна с 2022 года, о чем свидетельствует исполняемый файл Services.exe, являющийся .NET-приложением, запускающим сценарий VBscript. Этот сценарий реализует функции бэкдора, связываясь с сервером злоумышленников и выполняя скрипты и файлы, присланные в ответ. Так, на компьютер жертвы скачивается вредоносный файл ubr.txt, представлявший собой скрипт для интерпретатора PowerShell, расширение которого было изменено с ps1 на txt.

Скрипт проверяет наличие майнеров, которые могли быть уже установлены на скомпрометированной машине, и поменяет их на нужные злоумышленникам версии. Устанавливаемые скриптом файлы представляют собой майнер SilentCryptoMiner и его настройки.

Отмечается, что в рамках этой кампании файлы майнера маскируются под различное ПО, например, для проведения видеозвонков в Zoom (ZoomE.exe и ZoomX.exe) или службы Windows (Service32.exe и Service64.exe).

Дополнительно майнер обращается к домену getcert[.]net, на котором расположен файл m.txt с настройками добычи криптовалюты. Этот ресурс также был задействован и в других цепочках атак.

Специалисты пишут, что теперь злоумышленники видоизменили методологию атаки, сделав ее более интересной, и начали применять стеганографию.

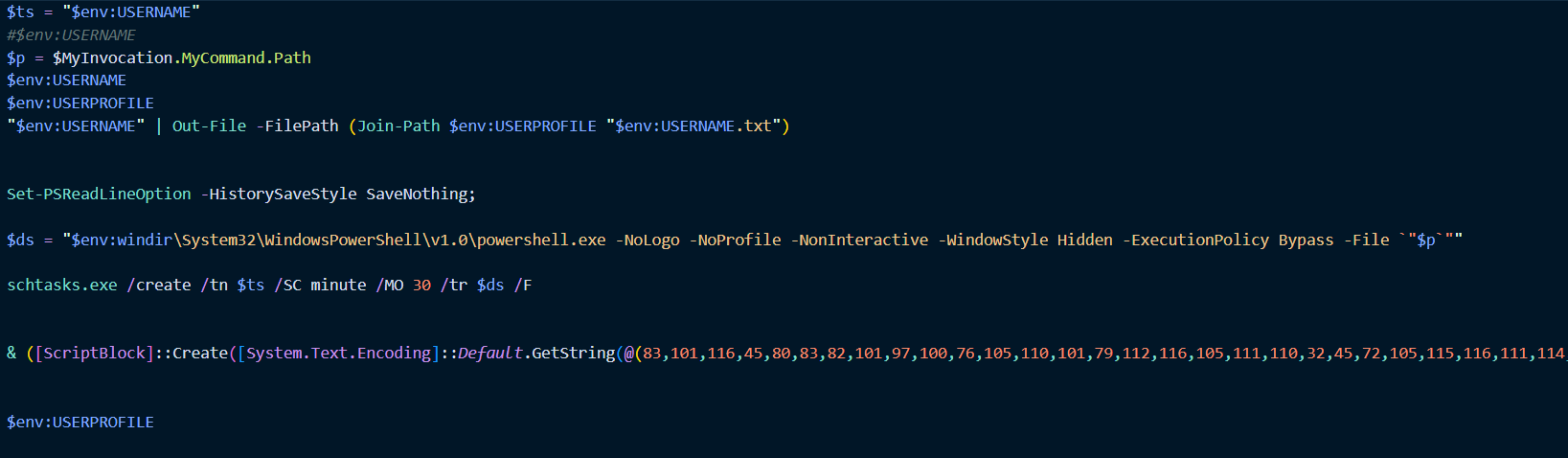

Так, вторая, более новая цепочка атак реализована посредством трояна Amadey, который запускает PowerShell-скрипт Async.ps1, скачивающий изображения в формате BMP с легитимного хостинга изображений imghippo.com. С помощью стеганографии из этих картинок извлекаются два исполняемых файла: стилер Trojan.PackedNET.2429 и полезная нагрузка, которая:

- отключает запрос UAC на повышение прав для администраторов;

- вносит множество исключений в Windows Defender;

- отключает уведомления в Windows;

- создает новую задачу по пути \Microsoft\Windows\WindowsBackup\ с именем User.

Во время выполнения этой задачи происходит обращение к доменам злоумышленников, в записи DNS TXT которых содержится адрес хранения последующей полезных нагрузок. После их скачивания происходит распаковка архива с изображениями в формате BMP и запуск следующих файлов:

- txt — PowerShell-скрипт, удаляющий любые другие майнеры;

- txt — PowerShell-скрипт, извлекающий полезную нагрузку из изображений m.bmp и IV.bmp (нагрузка внутри изображений является майнером SilentCryptoMiner и запускающим его инжектором);

- txt — скрипт, который читает запись DNS TXT у доменов windowscdn[.]site и buyclients[.]xyz. В этой записи находится ссылка на полезную нагрузку, ведущая на raw.githack[.]com.

Отмечается, что модули майнера постоянно развиваются. В последнее время авторы малвари перешли к использованию легитимных ресурсов для размещения вредоносных изображений и платформы GitHub для хранения полезных нагрузок. Кроме того, были обнаружены модули, проверяющие факт запуска в песочницах и на виртуальных машинах.

Один из кошельков, указанный в настройках майнера, был создан еще в мае 2022 года, и на сегодня на него было перечислено 340 XMR, то есть прибыль мошенников может составлять от 6 до 7,5 миллионов рублей.

Основываясь на волнообразности хешрейта (что свидетельствует о регулярном включении и выключении компьютеров), исследователи полагают, что в этой майнинговой кампании участвуют в основном рядовые пользователи, находящиеся в одной группе часовых поясов. В среднем хешрейт составляет 3,3 млн хешей в секунду, что позволяет скомпрометированным машинам приносить злоумышленникам по 1 XMR в 40 часов.