Критическая уязвимость внедрения команд в устройствах серии Zyxel CPE (CVE-2024-40891) была обнаружена еще летом прошлого года, однако до сих пор не получила патчей. Как теперь сообщают специалисты GreyNoise, проблему уже используют хакеры.

Уязвимость позволяет неавторизованным злоумышленникам выполнять произвольные команды, используя служебные учетные записи supervisor и zyuser.

Компания VulnCheck, занимающаяся анализом уязвимостей, добавила CVE-2024-40891 в свою базу данных еще 12 июля 2024 года, а также включила ее в список проблем, которые используются злоумышленниками для получения первичного доступа к сетям.

Однако технические подробности об уязвимости не были раскрыты, и за прошедшие месяцы разработчики Zyxel не выпустили ни патча, ни бюллетеня безопасности, посвященного CVE-2024-40891. При этом уязвимость по-прежнему остается актуальной даже для устройств с новейшими версиями прошивок.

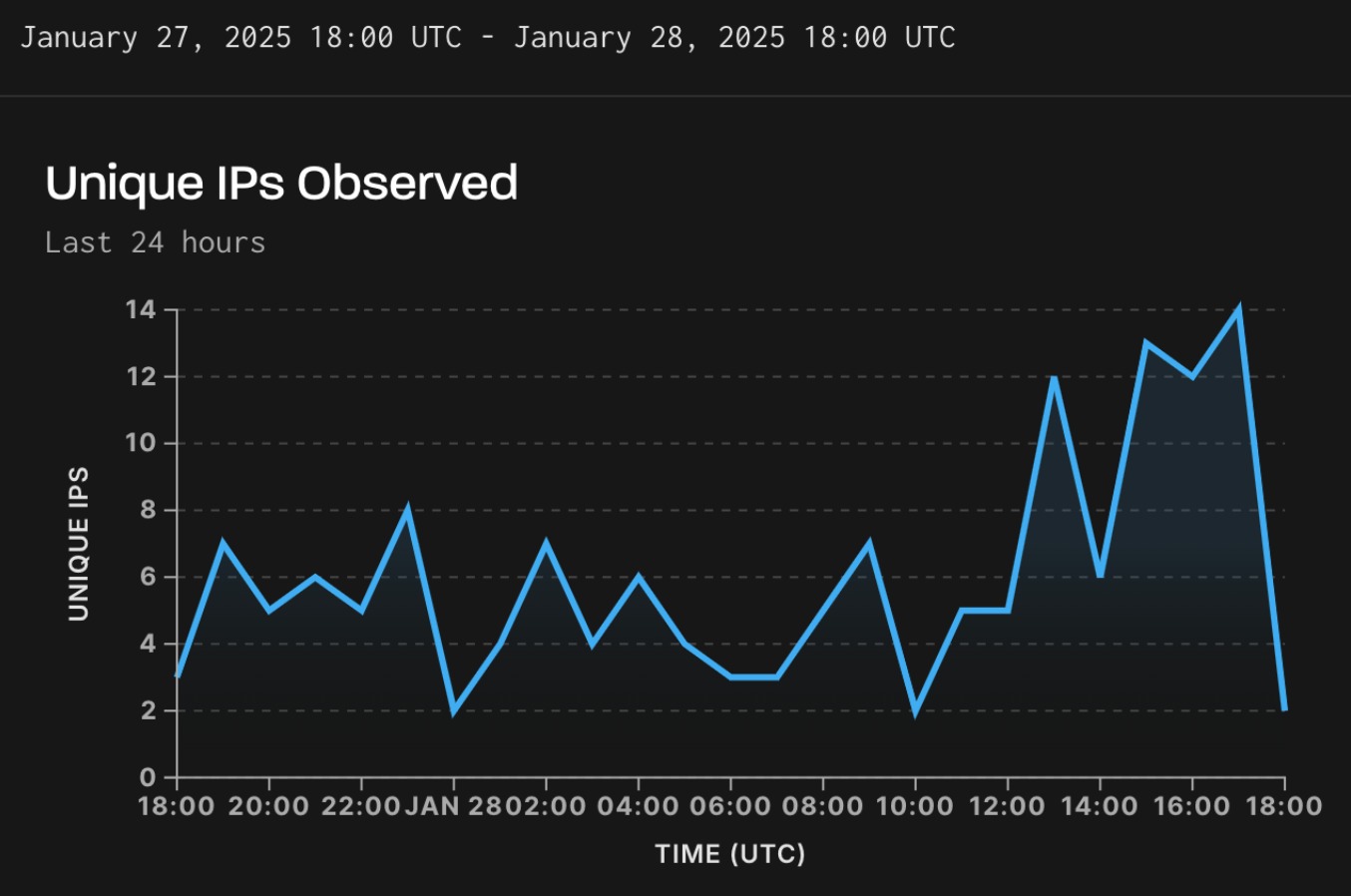

Исследователи из компании GreyNoise сообщают, что хакеры уже используют эту уязвимость в атаках, и активность по эксплуатации CVE-2024-40891 исходит с нескольких уникальных IP-адресов, большинство из которых находятся на Тайване.

«GreyNoise наблюдает активные попытки эксплуатации критической 0-day уязвимости, связанной с инъекциями команд, в устройствах Zyxel CPE Series (CVE-2024-40891), — пишут в GreyNoise. — На данный момент уязвимость не исправлена и не раскрыта публично. Злоумышленники могут использовать ее для выполнения произвольных команд на затронутых устройствах, что приведет к полной компрометации системы, утечке данных или проникновению в сеть».

При этом специалисты отмечают, что проблема очень похожа на другую ошибку — CVE-2024-40890, с той разницей, что эксплуатация CVE-2024-40891 связана с telnet, а не с HTTP.

По данным Censys, в настоящее время в сети можно обнаружить более 1500 устройств Zyxel CPE, которые в основном находятся на Филиппинах, в Турции, Великобритании, Франции и Италии.

Учитывая отсутствие патча, исследователи рекомендуют системным администраторам попытаться заблокировать IP-адреса, с которых предпринимаются попытки эксплуатации.

Однако атаки могут исходить с других IP-адресов. Поэтому рекомендуется отслеживать трафик на предмет нетипичных telnet-запросов к интерфейсам управления Zyxel CPE и ограничить доступ к административному интерфейсу только для определенного списка IP-адресов. Если же функции удаленного управления не используются или не нужны, лучше полностью их отключить.