Специалисты Positive Technologies обнаружили вредоносную кампанию в PyPI, паразитирующую на популярности DeepSeek. Атака была нацелена на разработчиков, ML-специалистов и обычных пользователей, которые хотели интегрировать DeepSeek в свои системы.

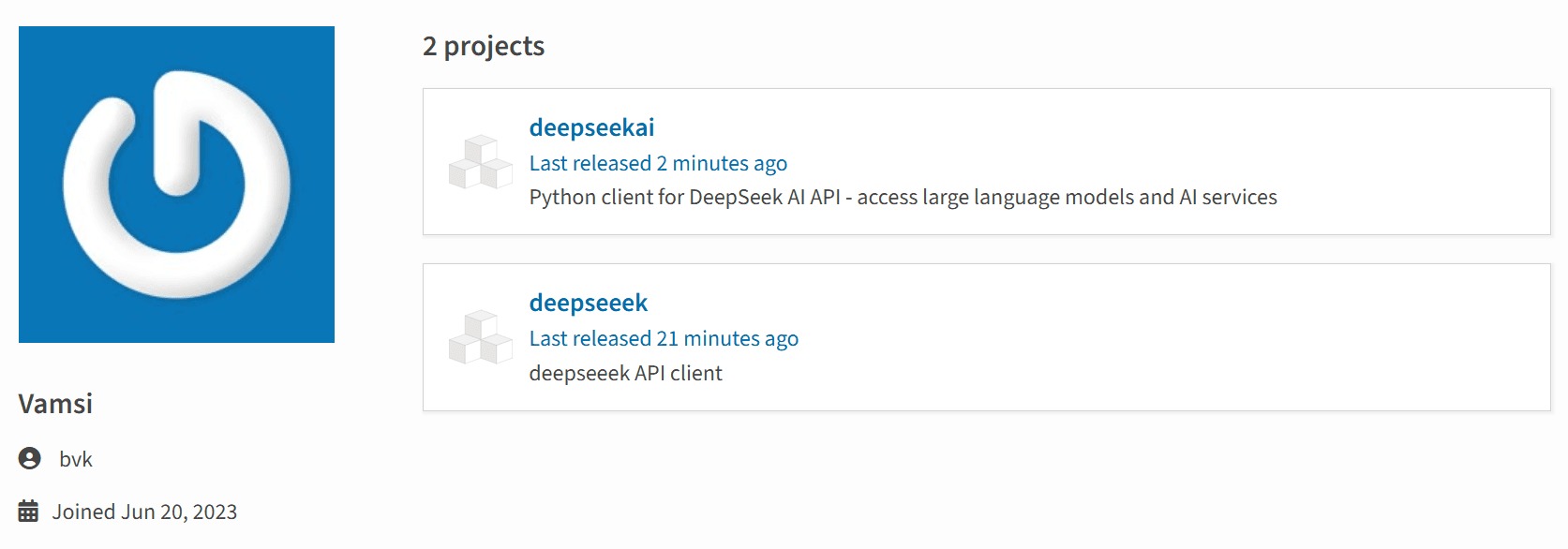

По словам исследователей, злоумышленник, создавший учетную запись bvk еще в июне 2023 года и до этого не проявлявший активности, зарегистрировал вредоносные пакеты deepseeek и deepseekai 29 января 2025 года.

Пакеты выдавали себя за Python-клиенты для DeepSeek AI, но на деле представляли собой инфостилеры. Их основной задачей являлся сбор данных о пользователе, его компьютере и кража переменных окружения. Специалисты отмечают, что переменные окружения часто содержат конфиденциальные данные, необходимые для работы приложений, например ключи API для S3-хранилища, учетные данные для БД и доступы к другим инфраструктурным ресурсам.

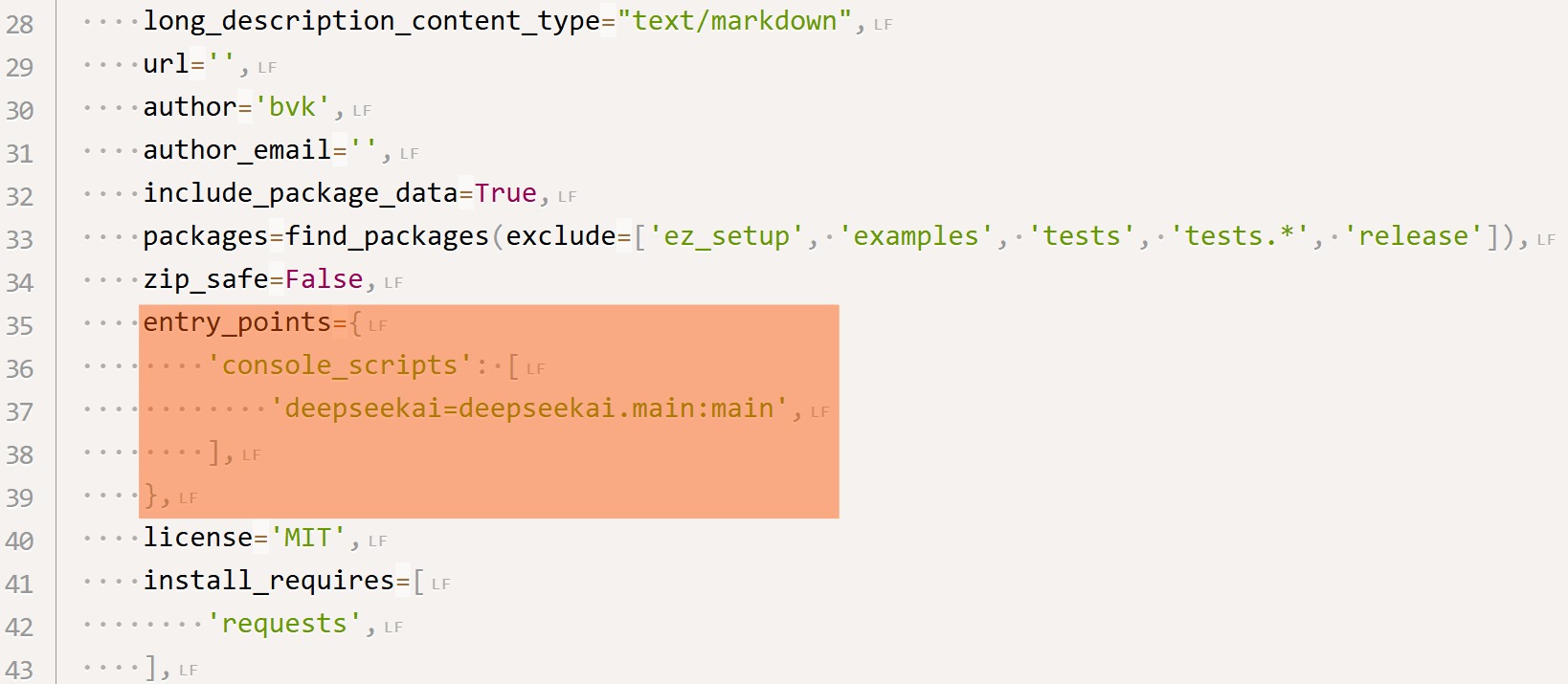

Вредоносная активность пакетов проявлялась при вызове консольных команд deepseeek или deepseekai, в зависимости от установленного пакета.

В качестве управляющего сервера, куда выгружались украденные данные (eoyyiyqubj7mquj.m.pipedream[.]net), операторы двух вредоносных пакетов использовали сервис Pipedream, который является интеграционной платформой для разработчиков.

При этом отмечается, что код был создан с использованием ИИ-ассистента, на что указывают характерные комментарии, объясняющие строки кода.

Эксперты уведомили администраторов PyPI об угрозе, и в настоящее время вредоносные пакеты уже удалены. Однако их успели скачать 36 раз пакетным менеджером pip и средством зеркалирования bandersnatch и еще 186 раз — при помощи браузера, библиотеки requests и других средств.

«Злоумышленники следят за современными трендами и часто используют их в своих целях. Не стал исключением и взлет популярности DeepSeek: под прицелом оказались пользователи, интересующиеся нейросетью. Примечательно и то, что код атакующего был создан с использованием ИИ-ассистента, на что указывают характерные комментарии, объясняющие строки кода. Вредоносные пакеты были загружены в популярный репозиторий вечером 29 января, и уже через несколько минут их обнаружил сервис по выявлению подозрительных и вредоносных пакетов PT PyAnalysis. Мы оперативно уведомили администраторов PyPI, пакеты уже удалены. Скачать их успели более 200 раз», — комментирует Станислав Раковский, руководитель группы Supply Chain Security департамента Threat Intelligence PT ESC.