Специалисты Microsoft предупредили, что в ходе атак с инъекцией кода через ViewState злоумышленники внедряют малварь и используют для этого статические ключи ASP.NET, найденные в интернете.

По данным Microsoft Threat Intelligence, некоторые разработчики используют в собственном коде ключи ASP.NET validationKey и decryptionKey (предназначенные для защиты ViewState от подделки и раскрытия информации), найденные в документации к коду или чужих репозиториях.

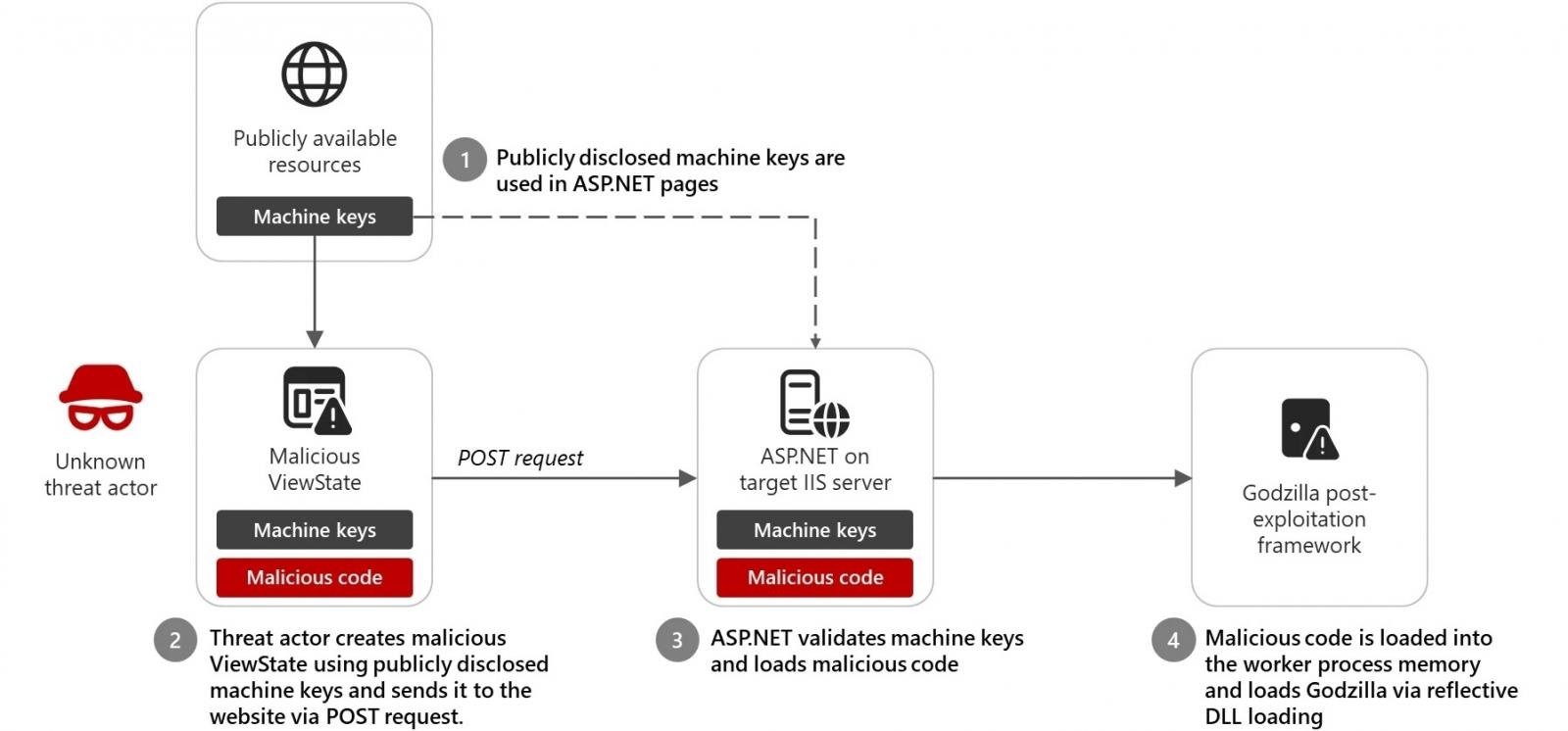

Злоумышленники тоже используют машинные ключи из общедоступных источников в своих атаках для создания вредоносных ViewState (используемых в ASP.NET Web Forms для управления состоянием и сохранения страниц), добавляя к ним поддельные коды аутентификации сообщений (MAC).

Специалисты объясняют, что при загрузке ViewState, отправленных через POST-запросы, ASP.NET runtime на целевом сервере расшифровывает и проверяет вредоносные данные ViewState благодаря использованию правильных ключей, а затем загружает их в память рабочего процесса и выполняет. Это предоставляет злоумышленникам возможность удаленного выполнения кода на целевых веб-серверах IIS, позволяя развернуть дополнительную полезную нагрузку.

К примеру, во время одного инцидента, произошедшего в декабре 2024 года, неизвестный злоумышленник использовал публично доступный машинный ключ для развертывания фреймворка для постэксплуатации Godzilla на целевом веб-сервере, что обеспечило возможность выполнения вредоносных команд и инъекций шелл-кода.

«Microsoft выявила более 3000 публично раскрытых ключей ASP.NET, которые могут использоваться для подобных атак, — сообщили в компании. — Ранее в атаках с инъекциями кода через ViewState обычно использовались скомпрометированные или украденные ключи, которые часто продавались на форумах в даркнете. Но публично доступные ключи могут представлять даже больший риск, поскольку они доступны в многочисленных репозиториях и могут добавляться в код разработки без изменений».

Для защиты от таких атак Microsoft рекомендует разработчикам генерировать машинные ключи безопасным способом, не использовать ключи по умолчанию или ключи, найденные в интернете, шифровать элементы machineKey и connectionStrings, чтобы блокировать доступ к секретам в открытом виде, обновиться до версии ASP.NET 4.8, чтобы использовать Antimalware Scan Interface (AMSI), а также усилить защиту Windows-серверов.

Кроме того, специалисты Microsoft подробно описали шаги по удалению или замене ключей ASP.NET в файле конфигурации web.config с помощью PowerShell или консоли управления IIS. Также компания удалила образцы ключей из собственной публичной документации, чтобы ими никто не воспользовался.