Эксперты «Лаборатории Касперского» обнаружили, что более десятка российских организаций из разных отраслей (от телекоммуникаций до промышленности) столкнулись с атаками новых модификаций бэкдоров Merlin и Loki. Обе вредоносные программы созданы для работы с опенсорсным фреймворком Mythic.

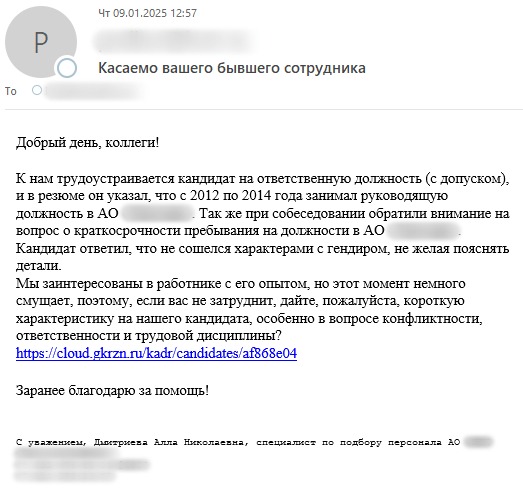

Для распространения вредоносов используется классический метод — фишинг, но тексты писем хакеров могут быть разными. Например, одно из писем было адресовано отделу кадров машиностроительного завода. Его авторы просили дать характеристику на бывшего сотрудника, который сейчас якобы устраивается на ответственную должность в их компании.

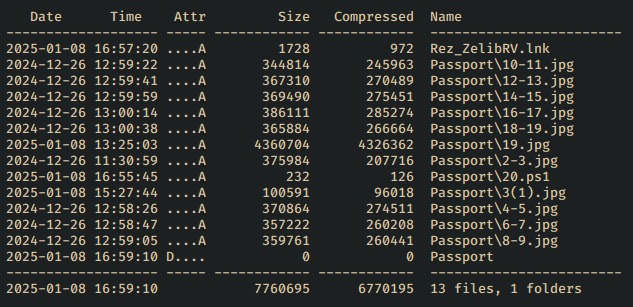

В подобных письмах, по всей видимости, содержатся вредоносные ссылки для скачивания архива с «резюме» кандидата, но во время анализа ссылка уже была недействительна. Тем не менее, специалисты обнаружили на сервере злоумышленников архив с вредоносными файлами и считают, что ссылка из письма могла вести на этот или другой подобный архив. В итоге если пользователь открывал документ-приманку, начиналась загрузка бэкдора Merlin.

Merlin представляет собой инструмент для постэксплуатации с открытым исходным кодом. Он написан на языке Go и может быть адаптирован под разные операционные системы: Windows, Linux и macOS. Также он может взаимодействовать с сервером по протоколам HTTP/1.1, HTTP/2 и HTTP/3 (комбинации HTTP/2 с протоколом QUIC).

После запуска бэкдор связывается с сервером злоумышленников и отправляет им данные о системе жертвы: IP-адрес, версию ОС, имя хоста и имя пользователя, архитектуру процессора, информацию о процессе, в котором запущен Merlin.

Исследователи отмечают, что один из изученных экземпляров Merlin загружал в систему жертвы новую версию упомянутого выше бэкдора Loki. Как и в первой версии, малварь отправляет своим операторам разные данные о системе и своей сборке: идентификатор агента, внутренний IP-адрес, версию ОС, название компьютера, путь к файлу агента, но теперь к этому списку добавляется поле с именем пользователя.

Merlin и Loki созданы для работы с фреймворком Mythic. Этот инструмент был создан для удаленного управления устройствами в рамках имитации кибератак и оценки уровня защищенности систем. Однако он может быть использован и во вредоносных целях. Фреймворк позволяет создавать агентов на любом языке и для любой платформы с нужной функциональностью, чем и пользуются злоумышленники.

Пока собранной исследователями информации недостаточно, чтобы отнести атаки с использованием Merlin и Loki к какой-либо группе. Поэтому эта кампания получила отдельное название — Mythic Likho.

Цели злоумышленников тоже пока не ясны. Предполагается, что они стремятся похитить у компаний-жертв конфиденциальные данные.

«Характерная особенность группы Mythic Likho — использование фреймворка Mythic и кастомных агентов для него. При этом злоумышленники стараются избегать шаблонов: хотя зловреды распространяются через письма, их содержание может меняться, как и последующая цепочка заражения. Подобная гибкость повышает шанс атакующих на успех. Поэтому организациям необходимо уделять повышенное внимание информационной безопасности и использовать надежные защитные решения», — комментирует Артём Ушков, исследователь угроз в «Лаборатории Касперского».