На прошлой неделе в брандмауэрах Palo Alto Networks PAN-OS была исправлена уязвимость (CVE-2025-0108), позволяющая обходить аутентификацию. Как теперь предупреждают специалисты, эту проблему уже эксплуатируют хакеры.

CVE-2025-0108 получила 7,8 балла из 10 по шкале CVSS и затрагивает веб-интерфейс управления PAN-OS. Баг позволяет неавторизованному злоумышленнику обойти аутентификацию и запустить определенные PHP-скрипты, что в итоге может привести к нарушению целостности и конфиденциальности.

В бюллетене безопасности, вышедшем на прошлой неделе, представители Palo Alto Networks настоятельно рекомендовали администраторам обновить брандмауэры до перечисленных версий: 11.2.4-h4, 11.1.6-h1, 10.2.13-h3, 10.1.14-h9 или более поздней.

Проблема также затрагивает PAN-OS 11.0, но поддержка этого продукта уже закончилась, и Palo Alto Networks не планирует выпускать для него никаких исправлений. В связи с этим пользователям настоятельно рекомендуется перейти на поддерживаемую версию.

Уязвимость была обнаружена специалистами из компании Assetnote. После выхода патча они опубликовали статью с подробным описанием самой уязвимости и ее эксплуатации.

Исследователи продемонстрировали, что CVE-2025-0108 может использоваться для извлечения конфиденциальных системных данных, конфигураций брандмауэра, а также манипулирования определенными настройками в PAN-OS.

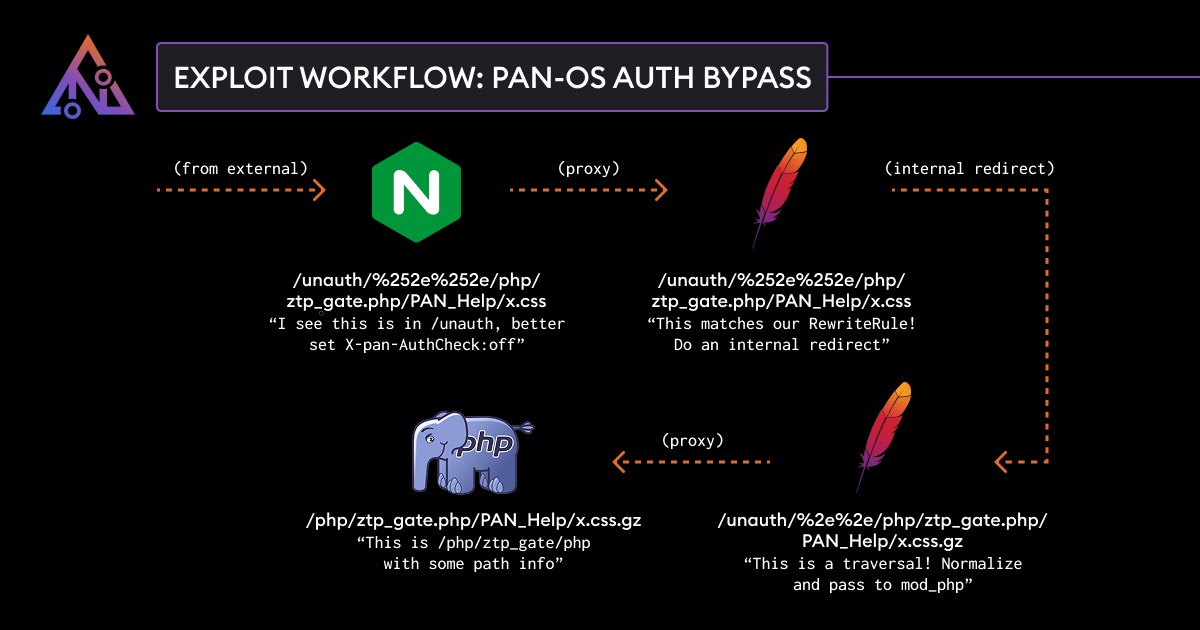

Эксплоит исследователей использует проблему path confusion между Nginx и Apache в PAN-OS, что в итоге позволяет обойти аутентификацию.

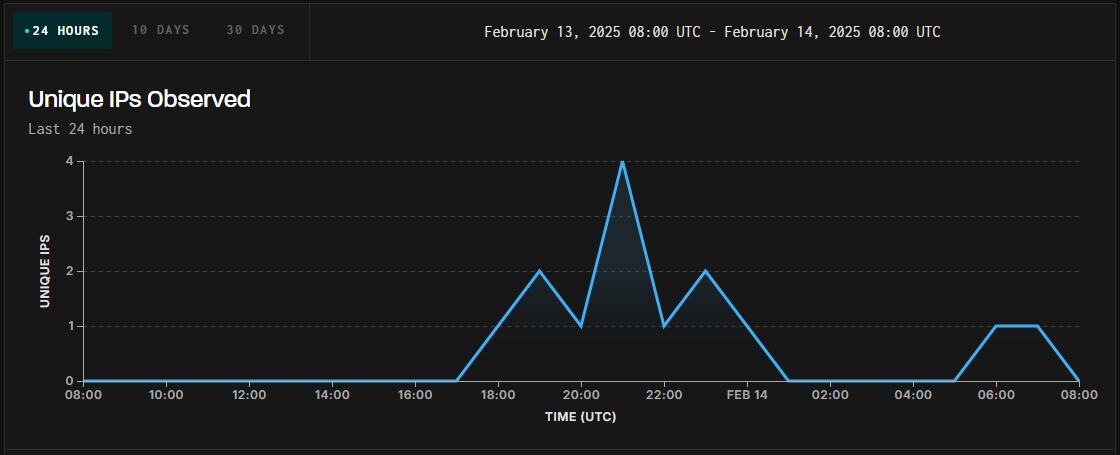

Как теперь сообщают специалисты компании GreyNoise, уже фиксируются попытки эксплуатации свежей проблемы, нацеленные на непропатченные брандмауэры PAN-OS. Эти атаки начались еще 13 февраля (вскоре после публикации отчета Assetnote) и исходят с нескольких IP-адресов, то есть, похоже, что проблемой уже пытаются воспользоваться разные злоумышленники.