Специалисты Microsoft предупреждают о новой фишинговой схеме, которую применяет группировка Storm-2372. Хакеры нацелены на учетные записи Microsoft 365 и используют в атаках коды для авторизации устройств, которые не имеют клавиатуры или поддержки браузера (например, умные телевизоры и некоторые IoT-девайсы).

Целями этой кампании стали правительственные организации, НКО, а также компании, работающие в сфере ИТ-услуг, технологий, обороны, телекоммуникаций, здравоохранения, энергетики и нефтегазовой отрасли в странах Европы, Северной Америки, Африки и Ближнего Востока.

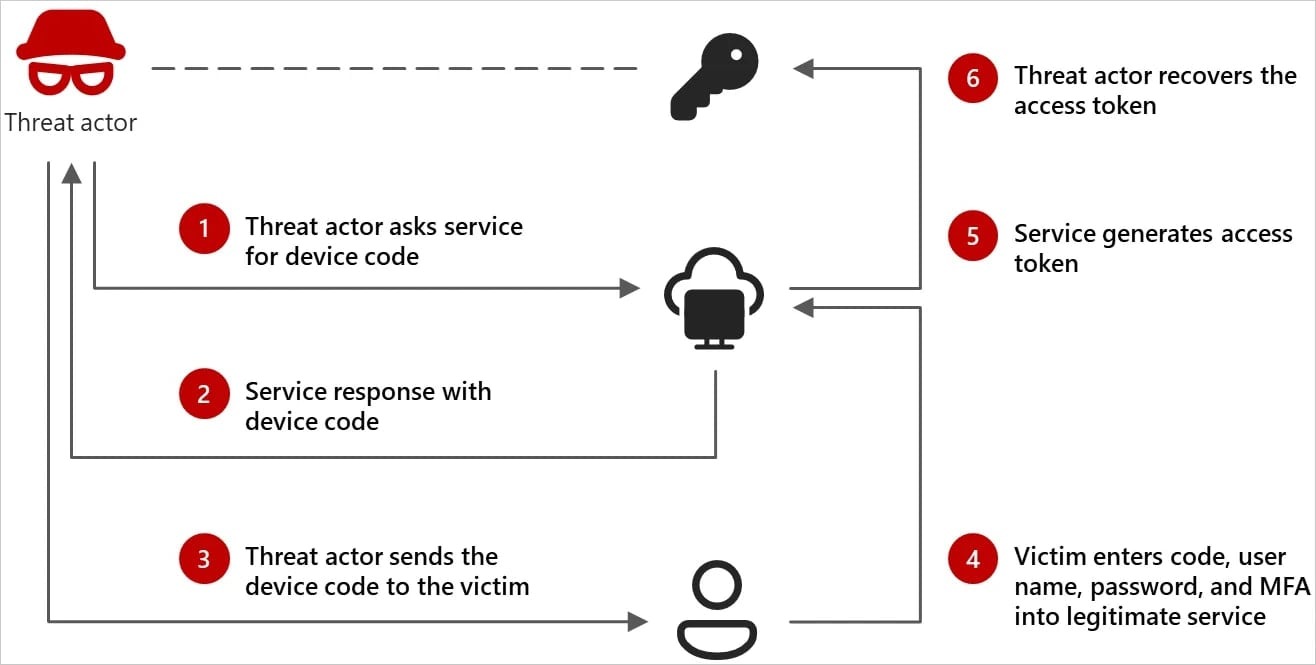

Эксперты объясняют, что обычно коды для авторизации используются на устройствах с ограниченным вводом, которые не поддерживают клавиатуру или браузер. Это позволяет пользователям входить в приложение, введя специальный код авторизации на стороннем девайсе, например на смартфоне или компьютере.

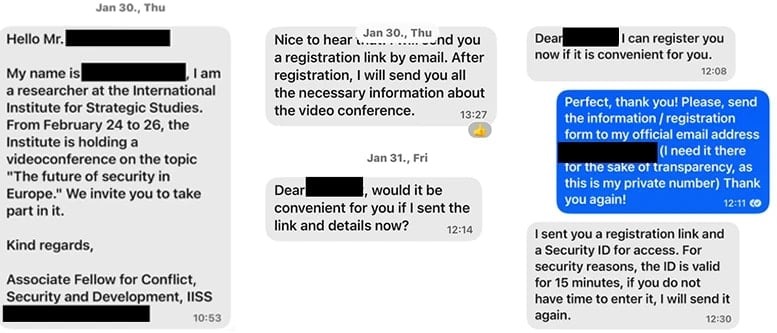

С августа прошлого года этим способом аутентификации злоупотребляет Storm-2372. Атака начинается с того, что хакеры устанавливают связь с целью в WhatsApp, Signal или Microsoft Teams, выдавая себя за некоего важного для жертвы человека.

После установления контакта злоумышленники отправляют пользователю фальшивое приглашение на онлайн-встречу по электронной почте или в личном сообщении. Такое приглашение на встречу в Microsoft Teams содержит код для авторизации устройства, сгенерированный атакующими.

Таким образом, хакеры могут перехватить аутентифицированную сессию и получают доступ к принадлежащим жертве сервисам Microsoft (электронная почта, облачные хранилища). Причем злоумышленникам не придется вводить пароль до тех пор, пока украденные токены остаются действительными.

«В ходе атаки злоумышленник создает легитимный запрос кода для авторизации и обманом заставляет цель ввести его на легитимной странице, — пояснили в Microsoft. — Это дает злоумышленнику доступ и позволяет перехватить генерируемые токены аутентификации (access и refresh), а затем использовать их для доступа к учетным записям и данным жертвы».

Хуже того, по данным Microsoft, в последнее время злоумышленники стали использовать идентификаторы Microsoft Authentication Broker в своих атаках, что позволяет им генерировать новые токены. Это открывает хакерам новые возможности для закрепления во взломанных аккаунтах, поскольку они могут использовать идентификаторы клиентов для регистрации в Entra ID, облачном решении Microsoft для управления идентификацией и доступом.

«Используя тот же refresh-токен и новый идентификатор устройства, Storm-2372 может получить Primary Refresh Token (PRT) и доступ к ресурсам организации. Так, мы наблюдали, как Storm-2372 использовала подключенное устройство для сбора электронной почты», — отмечают в Microsoft.

Для борьбы с такими атаками специалисты компании предлагают блокировать коды для авторизации устройств там, где это возможно, а также применять политики Conditional Access в Microsoft Entra ID, чтобы ограничить использование только доверенными устройствами и сетями. Также рекомендуется не забывать о многофакторной аутентификации.

В дополнение к отчету Microsoft специалисты компании Volexity сообщили, что с середины января 2025 года они наблюдали как минимум три фишинговые кампании, в которых применялся такой подход для компрометации учетных записей Microsoft 365.

Одной из группировок, стоящих за этой активностью, предположительно является APT29 (она же BlueBravo, Cloaked Ursa, CozyLarch, Cozy Bear, Midnight Blizzard и The Dukes). Двум другим группам были присвоены идентификаторы UTA0304 и UTA0307.

Исследователи отмечают, что сгенерированные коды для авторизации устройств действуют только 15 минут с момента создания. То есть успех подобных фишинговых атак во многом зависит от оперативной координации хакеров и связи с жертвой в режиме реального времени.