Уязвимости в многофункциональных принтерах Xerox VersaLink позволяют извлечь аутентификационные учетные данные с помощью атак типа pass-back, нацеленных на службы LDAP и SMB/FTP.

Как сообщают эксперты Rapid7, в all-in-one принтерах корпоративного класса были обнаружены две уязвимости (CVE-2024-12510 и CVE-2024-12511), и компания Xerox уже выпустила обновления для их устранения.

«Атака типа pass-back эксплуатирует уязвимость, которая позволяет изменить конфигурацию МФУ и вынуждает устройство отправить аутентификационные данные обратно злоумышленнику, — объясняют исследователи. — Если атакующий сумеет воспользоваться этими проблемами, он сможет получить учетные данные для Windows Active Directory. Это означает, что в дальнейшем он получит возможность перемещаться в среде организации и компрометировать другие критически важные серверы и файловые системы Windows».

То есть успешная эксплуатация CVE-2024-12510 может привести к перенаправлению аутентификационной информации на сервер атакующих, что может привести к компрометации учетных данных. Однако для этого злоумышленнику нужно получить доступ к странице конфигурации LDAP, и чтобы LDAP использовался для аутентификации.

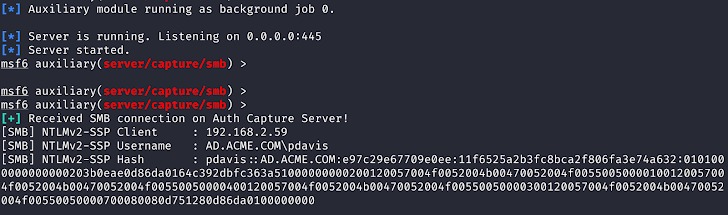

CVE-2024-12511 похожим образом позволяет получить доступ к конфигурации адресной книги пользователя, чтобы изменить IP-адрес SMB- или FTP-сервера на подконтрольный хакерам хост. В результате это может привести к перехвату учетных данных для SMB- или FTP-аутентификации во время операций сканирования файлов.

Отмечается, что для успешной реализации такой атаки злоумышленнику необходимо, чтобы в адресной книге пользователя было настроено сканирование через SMB или FTP, а также придется получить физический доступ к консоли принтера или доступ к консоли удаленного управления через веб-интерфейс.

Проблемы затрагивали устройства, работающие под управлением прошивки 57.69.91 и более ранних версий. Баги были устранены в рамках обновления 57.75.53, выпущенного в конце прошлого месяца для принтеров серий VersaLink C7020, C7025 и C7030.

Если по каким-то причинам невозможно установить обновление немедленно, пользователям рекомендуется задать сложный пароль для учетной записи администратора, избегать использования учетных записей Windows с повышенными привилегиями и отключить консоль удаленного управления для неаутентифицированных пользователей.