Фонд электронных рубежей (Electronic Frontier Foundation, EFF) представил бесплатный опенсорсный инструмент Rayhunter, предназначенный для обнаружения эмуляторов базовых станций, которые также называют IMSI-перехватчиками или Stingray.

Обычно IMSI-перехватчики маскируются под вышки сотовой связи, заставляя устройства в зоне досягаемости подключаться именно к ним. В результате оператор такой фальшивки может выполнять атаки типа man-in-the-middle, перехватывая конфиденциальную информацию и определяя геолокацию пользователей. IMSI-перехватчики нередко используются правоохранительными органами для триангуляции целевых устройств и перехвата их коммуникаций.

EFF сообщает, что с релизом Rayhunter стремится дать пользователям возможность обнаруживать такие устройства и защищать себя. Кроме того, инструмент должен помочь составить более четкое представление о масштабах развертывания перехватчиков.

Rayhunter представляет собой опенсорсный инструмент, предназначенный для обнаружения Stingray путем перехвата управляющего трафика (сигнальных данных) между мобильной точкой доступа и вышкой сотовой связи, к которой та подключена.

«Rayhunter работает, перехватывая, сохраняя и анализируя управляющий трафик (но не пользовательский трафик, вроде веб-запросов) между мобильной точкой доступа, на которой работает Rayhunter, и вышкой сотовой связи, к которой она подключена, — рассказывают специалисты EFF. — Rayhunter анализирует трафик в режиме реального времени и ищет подозрительные события, среди которых могут быть необычные запросы. Например, базовая станция пытается понизить уровень соединения до 2G, которое уязвимо для дальнейших атак, или базовая станция запрашивает IMSI при подозрительных обстоятельствах».

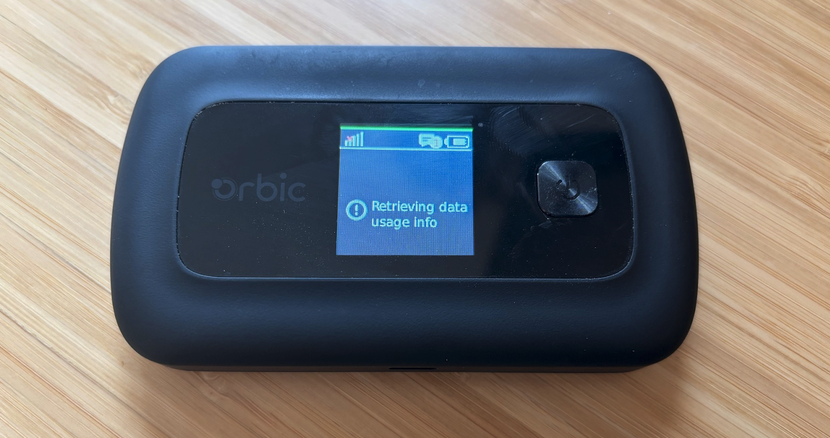

По сравнению с другими методами обнаружения IMSI-перехватчиков, которые требуют использования рутованных Android-устройств и дорогих SDR, Rayhunter работает на базе мобильной точки доступа Orbic RC400L (портативный 4G LTE-маршрутизатор), чья стоимость составляет всего 20 долларов.

Специалисты EFF выбрали это устройство для тестирования Rayhunter в силу его доступности, широкой распространенности (купить его можно на Amazon или eBay) и портативности, но подчеркивают, что ПО может работать и на других Linux/Qualcomm устройствах.

При обнаружении Rayhunter подозрительного сетевого трафика стандартный зелено-синий экран Orbic становится красным, информируя пользователя о возможной атаке.

После этого пользователь может открыть и загрузить логи PCAP, хранящиеся на устройстве, чтобы получить дополнительную информацию об инциденте или использовать их для проведения анализа.

Дополнительные инструкции по установке и использованию Rayhunter можно найти в репозитории EFF на GitHub.

Репозиторий EFF содержит юридический отказ от ответственности, в котором отмечается, что использование Rayhunter, скорее всего, является законным в США, но прежде чем пытаться использовать этот проект, рекомендуется проконсультироваться с юристом и определить, законно ли его применение в вашей стране.