Специалисты «Лаборатории Касперского» обнаружили вредоносную кампанию по распространению майнера SilentCryptoMiner, который маскируется под инструменты для обхода DPI. Рекламировать эту малварь при помощи шантажа вынуждают YouTube-блогеров.

Отмечается, что атакующих интересуют только российские пользователи, и эта кампания уже затронула более 2000 человек (хотя реальное число пострадавших может быть гораздо выше).

В своей схеме злоумышленники используют YouTube-блогеров с контентом подходящей тематики, обманом вынуждая их публиковать ссылки на зараженные архивы.

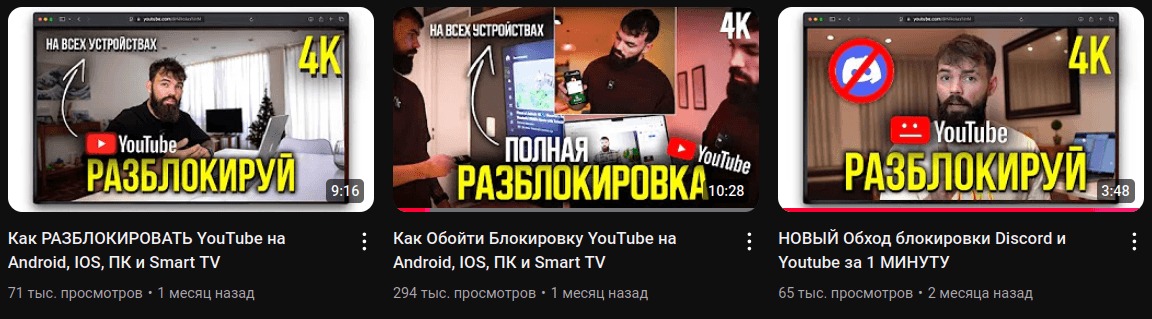

Так, одним из распространителей майнера стал неназванный ютубер с аудиторией 60 000 подписчиков, который опубликовал несколько видео с инструкциями по обходу блокировок, добавив в описание под видео ссылку на вредоносный архив.

В общей сложности эти ролики собрали более 400 000 просмотров. Позднее описание под видео отредактировали, заменив ссылку на текст «программа не работает».

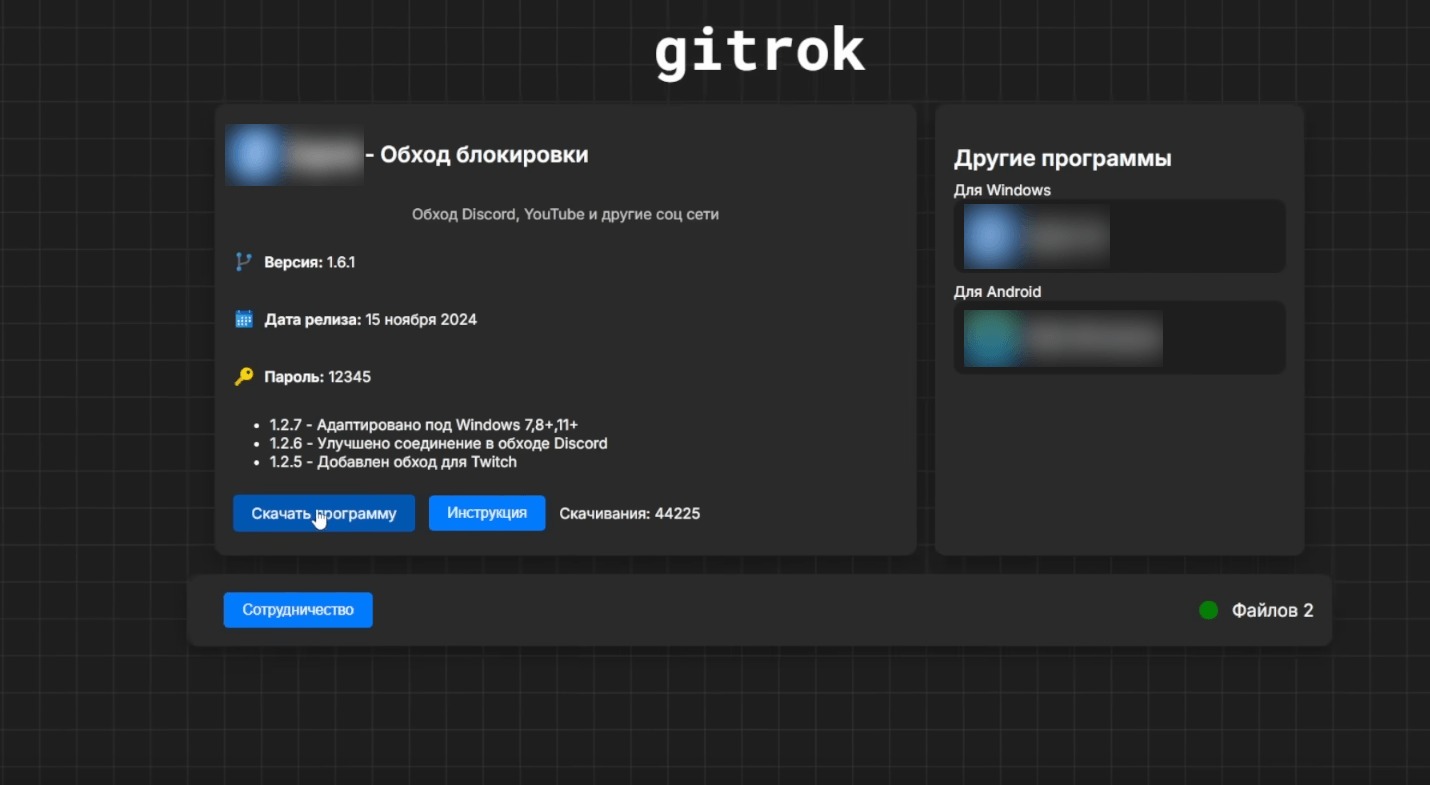

Удаленная ссылка вела на сайт gitrok[.]com, где размещался архив с малварью. На момент публикации видео счетчик на вредоносном сайте показывал более 44 000 скачиваний.

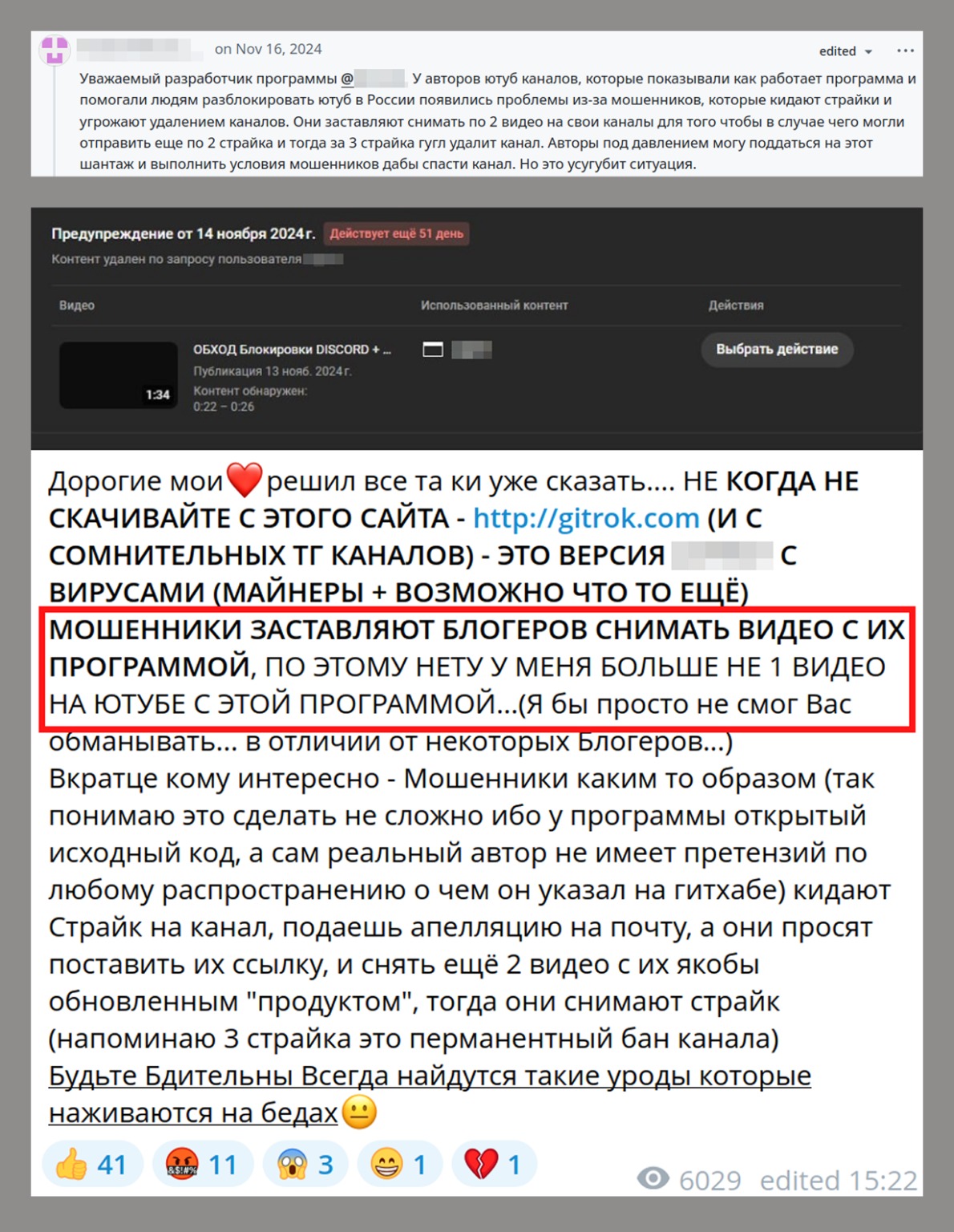

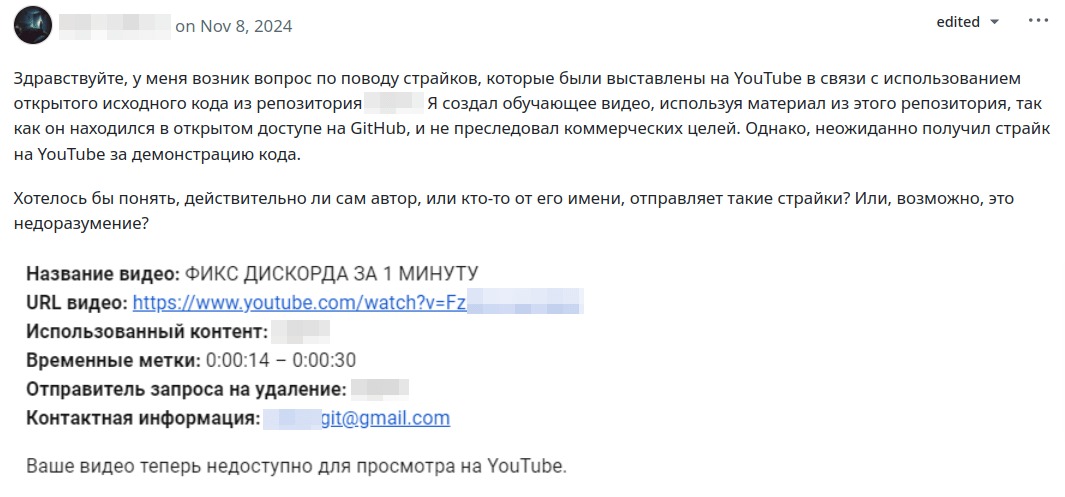

Исследователи пишут, что в обсуждениях в оригинальном репозитории затронутого инструмента им удалось обнаружить сообщения о новой схеме распространения малвари: выяснилось, что злоумышленники рассылали жалобы на видео с инструкциями по обходу блокировок от имени разработчиков этого ПО.

Затем они шантажировали создателей контента удалением YouTube-канала под предлогом нарушения авторских прав, а в обмен на «помощь» требовали опубликовать видео с вредоносными ссылками. Вероятно, блогеры не понимали, что таким образом распространяют ссылки на вредоносные файлы.

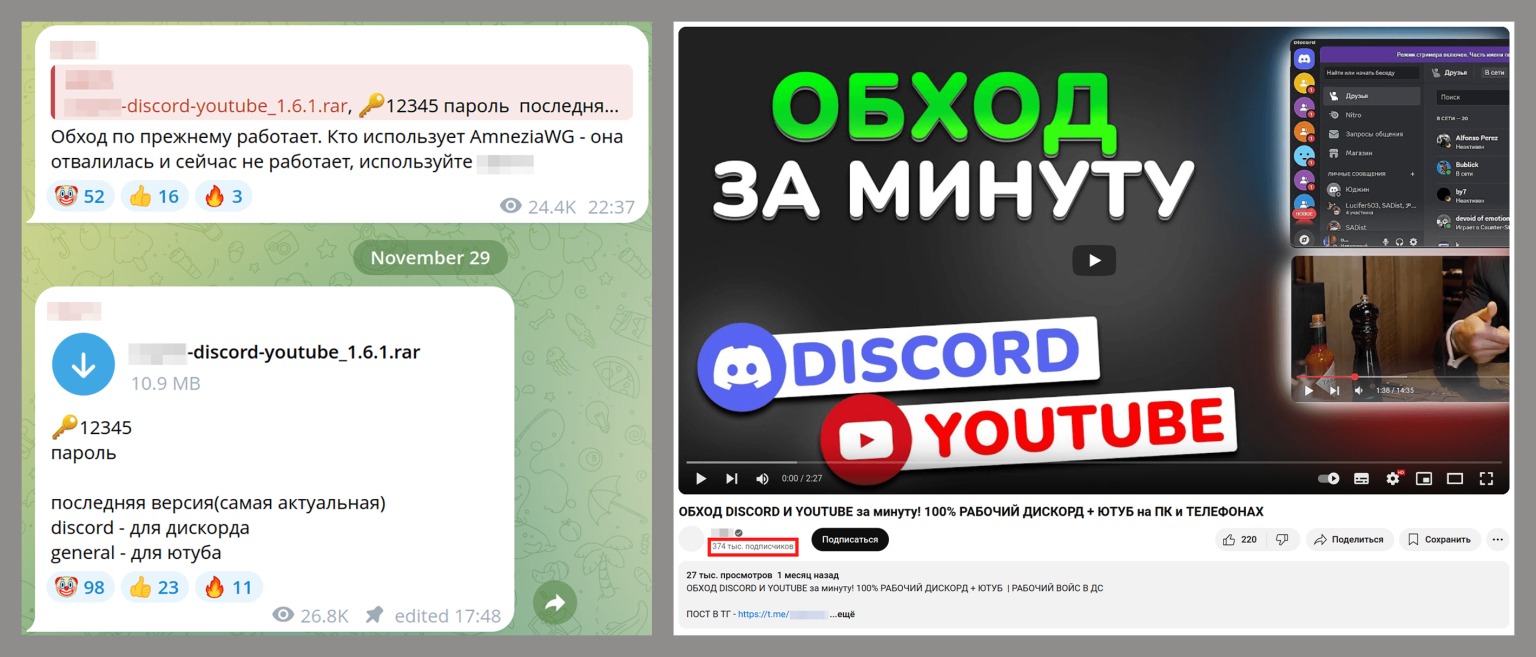

Также в ходе расследования был обнаружен Telegram-канал, который активно распространял саму вредоносную сборку, а также видео на YouTube-канале с 340 000 подписчиков, в описании которого была ссылка на этот канал в Telegram.

В декабре 2024 года пользователи сообщали о распространении зараженной майнером версии того же инструмента для обхода блокировок через другие Telegram- и YouTube-каналы, но в настоящее время они уже удалены.

Если пользователь загружал такой архив, на его устройство, вместе с заявленным инструментом для обхода блокировок, устанавливался троян. Он загружал SilentCryptoMiner — основанный на коде XMRig скрытый майнер, который использует мощности зараженных машин для добычи различных криптовалют (ETH, ETC, XMR, RTM и других).

При этом полезную нагрузку на одном из этапов заражения можно было скачать только с российских IP-адресов, что явно свидетельствует о направленности кампании на пользователей из России.

В одной из версий малвари, если защитное решение на устройстве жертвы удаляло вредоносный файл, измененный стартовый скрипт выводил на экран сообщение: «Файл не найден, отключите все антивирусы и перекачайте файл, поможет!».

Ради скрытности SilentCryptoMiner применяет технику process hollowing (подмену кода процесса), чтобы внедрить майнер в один из системных процессов. Кроме того, малварь может останавливать майнинг во время активности указанных в конфигурации процессов, а также предусматривает дистанционное управление через веб-панель.

«Не исключаем, что аналогичные схемы могут использоваться для распространения и других видов зловредов, не только майнера, — комментирует Леонид Безвершенко, эксперт Kaspersky GReAT. — Если антивирус на ПК жертвы удалял вредоносный файл, ее убеждали отключить защиту. Нельзя следовать таким инструкциям, наоборот — крайне важно использовать защитные решения, которые вовремя распознают угрозу. Не стоит пытаться скачивать программы с непроверенных ресурсов, они могут представлять серьезную опасность для безопасности устройств пользователя».