Компания Microsoft сообщила, что за последние месяцы почти 1 млн устройств под управлением Windows пострадали от изощренной кампании, связанной с вредоносной рекламой. С зараженных машин пользователей похищали учетные данные, криптовалюту и конфиденциальную информацию.

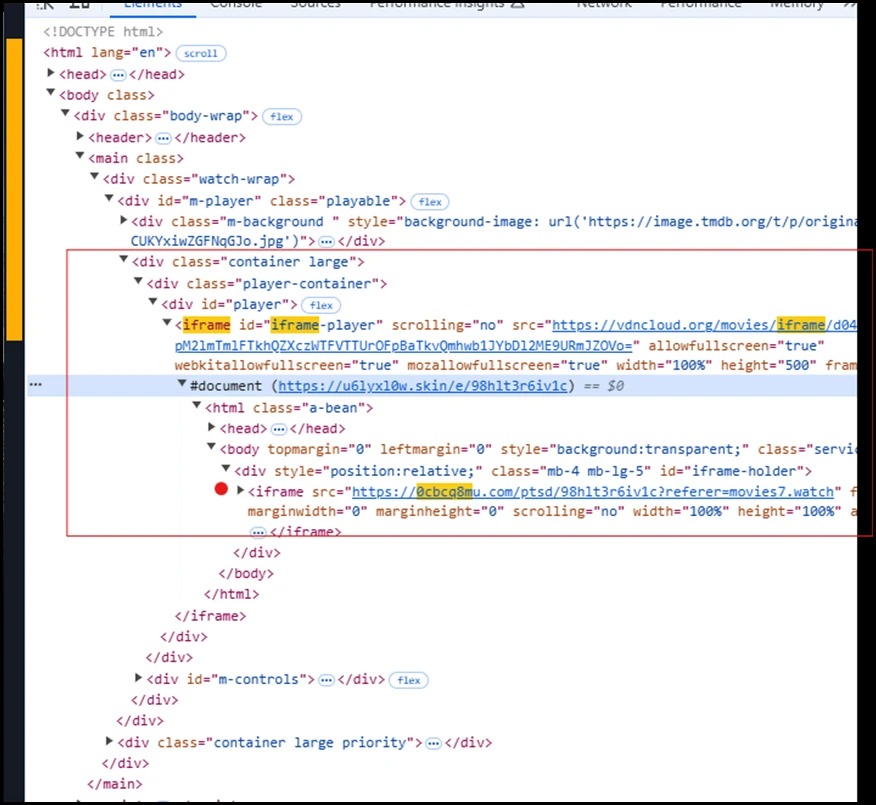

По информации исследователей, кампания началась в декабре 2024 года, когда неизвестные злоумышленники начали распространять ссылки, через которые загружалась реклама. Microsoft заявляет, что сайты, на которых размещалась такая реклама, представляли собой пиратские стриминговые платформы с нелегальным контентом. В отчете компании названы два таких домена: movies7[.]net и 0123movie[.]art.

«Стриминговые сайты внедряли вредоносные редиректоры, чтобы получать доход от платежных платформ за просмотры или клики», — пишут эксперты.

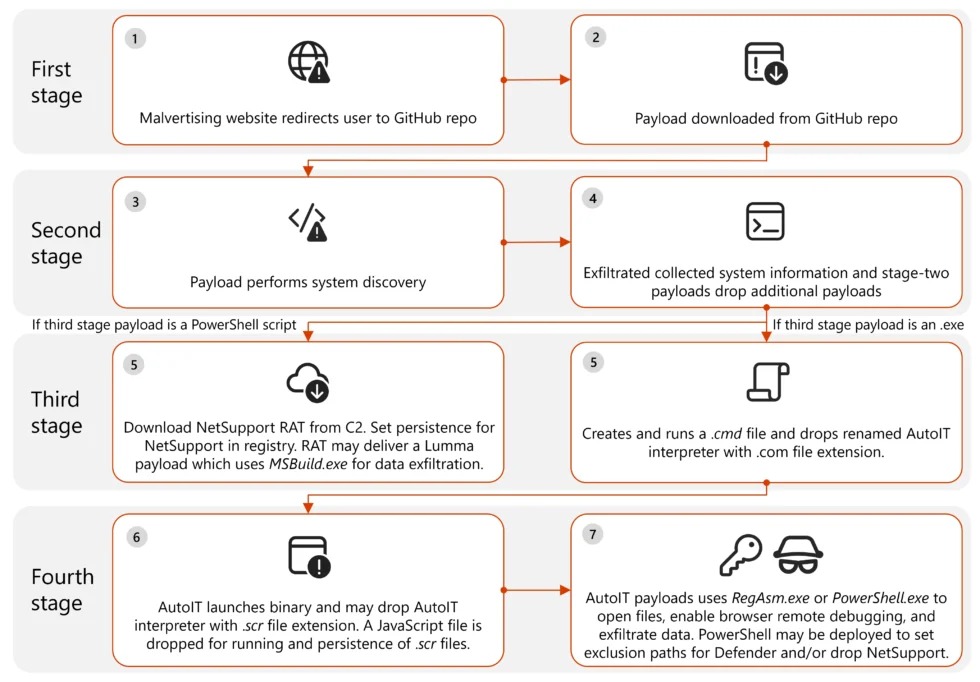

Встроенные через iframe вредоносные ссылки проводили жертв через цепочку перенаправлений, ряд промежуточных сайтов (например, мошеннический сайт фальшивой технической поддержки), и в конечном итоге вели в GitHub-репозитории, где размещался целый ряд вредоносных файлов.

Развертывание малвари происходило в несколько этапов. Так, на ранних стадиях собиралась информация об устройстве пользователя, предположительно, для конфигурации последующих этапов атаки. На более поздних стадиях отключались приложения для обнаружения вредоносного ПО и устанавливалось соединение с управляющими серверами, и в системе закреплялся вредонос NetSupport.

«В зависимости от полезной нагрузки второго этапа на зараженное устройство попадал один или несколько исполняемых файлов, а иногда и закодированный PowerShell-скрипт, — пишут исследователи. — Эти файлы запускали цепочку событий, которая включала выполнение команд, доставку полезной нагрузки, уклонение от защиты, обеспечение устойчивости, связь с управляющими серверами и хищение данных».

Для размещения полезной нагрузки в основном использовался GitHub, но также применялись Discord и Dropbox.

Эксперты полагают, что кампания носила оппортунистический характер, то есть злоумышленники атаковали всех подряд, не нацеливаясь на определенных людей, организации или отрасли. Отмечается, что от этих атак пострадали машины, принадлежащие как частным лицам, так и различным организациям.

Проникшая в системы жертв малварь (обычно стилер Lumma и опенсорсный стилер Doenerium) похищала перечисленные ниже данные из браузеров, где могли храниться файлы cookie для входа в систему, пароли, истории и другая конфиденциальная информация.

- \AppData\Roaming\Mozilla\Firefox\Profiles\<user profile uid>.default-release\cookies.sqlite;

- \AppData\Roaming\Mozilla\Firefox\Profiles\<user profile uid>.default-release\formhistory.sqlite;

- \AppData\Roaming\Mozilla\Firefox\Profiles\<user profile uid>.default-release\key4.db;

- \AppData\Roaming\Mozilla\Firefox\Profiles\<user profile uid>.default-release\logins.json;

- \AppData\Local\Google\Chrome\User Data\Default\Web Data;

- \AppData\Local\Google\Chrome\User Data\Default\Login Data;

- \AppData\Local\Microsoft\Edge\User Data\Default\Login Data.

Также атакующих интересовали файлы, хранящиеся в облачном сервисе Microsoft OneDrive, и малварь проверяла наличие на машине жертвы криптовалютных кошельков (Ledger Live, Trezor Suite, KeepKey, BCVault, OneKey и BitBox).

По данным Microsoft, полезные нагрузки первого этапа были подписаны цифровой подписью, и теперь компания выявила и отозвала 12 различных сертификатов, использованных в рамках этих атак.