Уязвимость в маршрутизаторах TP-Link Archer, обнаруженная два года назад, стала мишенью для ботнета Ballista, предупредили аналитики Cato Networks.

«Ботнет использует уязвимость удаленного выполнения кода (RCE) в маршрутизаторах TP-Link Archer (CVE-2023-1389) для автоматического распространения», — сообщают исследователи.

Проблема CVE-2023-1389 затрагивает маршрутизаторы TP-Link Archer AX-21 и может привести к инъекции команд, что впоследствии открывает атакующим возможность для удаленного выполнения кода.

Изначально эта уязвимость была обнаружена на хакерском соревновании Pwn2Own в декабре 2022 года, и разработчики TP-Link устранили ее в марте 2023 года, с релизом прошивки 1.1.4 Build 20230219. Однако, к сожалению, исправление до сих пор установили не все.

Первые свидетельства активной эксплуатации этого бага были получены еще в апреле 2023 года, когда неизвестные злоумышленники применили уязвимость для атак Mirai-ботнета. С тех пор эту уязвимость также использовали для распространения других семейств вредоносных программ, включая Condi и AndroxGh0st.

Теперь эксперты Cato Networks предупреждают, что в январе 2025 года был обнаружен новый ботнет Ballista, тоже использующий CVE-2023-1389.

Атаки ботнета осуществляются с помощью дроппера — шелл-скрипта dropbpb.sh, предназначенного для загрузки и выполнения основного бинарного файла на целевом устройстве (поддерживаются различные архитектуры, включая mips, mipsel, armv5l, armv7l и x86_64).

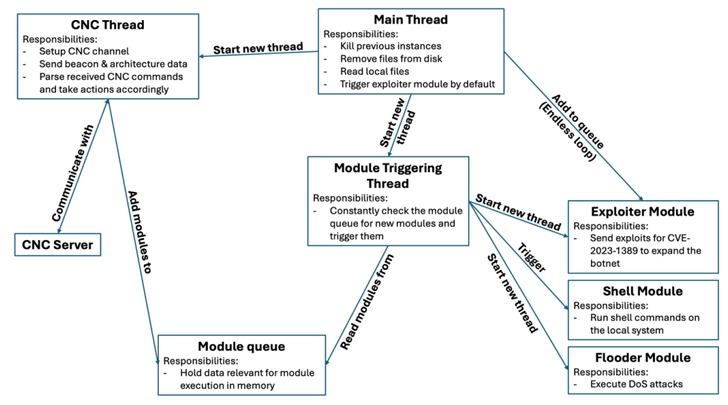

После этого малварь создает зашифрованный канал связи со своим управляющим сервером на порту 82. Это позволяет запускать шелл-команды для дальнейших RCE- и DoS-атак. «Кроме того, вредоносная программа пытается прочитать конфиденциальные файлы в локальной системе», — отмечают исследователи.

В частности малварь поддерживает команды для удаления себя с устройства во избежание обнаружения, чтения файлов конфигурации, распространения на другие устройства с помощью CVE-2023-1389, запуска шелл-команд на скомпрометированных девайсах и осуществления DDoS-атак.

Эксперты говорят, что использование управляющего IP-адреса (2.237.57[.]70) и наличие в коде Ballista строк на итальянском языке указывает на причастность к этой кампании неизвестного итальянского злоумышленника.

При этом, судя по всему, пока малварь находится в стадии активной разработки, поскольку вышеупомянутый IP-адрес уже не функционирует, и замечен новый вариант дроппера, использующий Tor-адреса вместо жестко закодированного IP.

По данным Censys, в настоящее время Ballista контролирует более 6000 устройств. Большинство заражений приходится на Бразилию, Польшу, Великобританию, Болгарию и Турцию.

Также установлено, что в основном ботнет нацелен на производственные, медицинские, оздоровительные, сервисные и технологические организации в США, Австралии, Китае и Мексике.