В «Лаборатории Касперского» зафиксировали необычную вредоносную кампанию по распространению бэкдора DCRat, активную с начала 2025 года. С атаками столкнулись более 1000 пользователей в разных странах мира, но большинство пострадавших находятся в России.

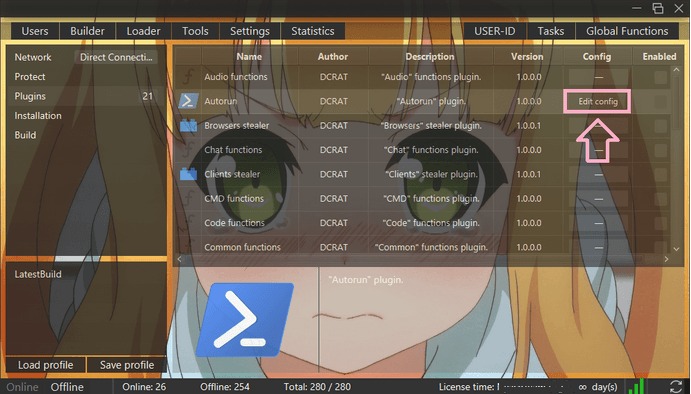

DCRat (он же Dark Crystal RAT) известен специалистам с 2018 года. Вредонос способен загружать дополнительные модули, значительно расширяющие его функциональность. За весь период существования бэкдора экспертам удалось изучить 34 плагина, наиболее опасными функциями которых являются перехват нажатий клавиш, доступ к веб-камере, скачивание файлов и эксфильтрация паролей.

Малварь распространяется по модели MaaS (Malware-as-a-Service, «Малварь-как-услуга»), поэтому атакующие используют индивидуальные сборки DCRat.

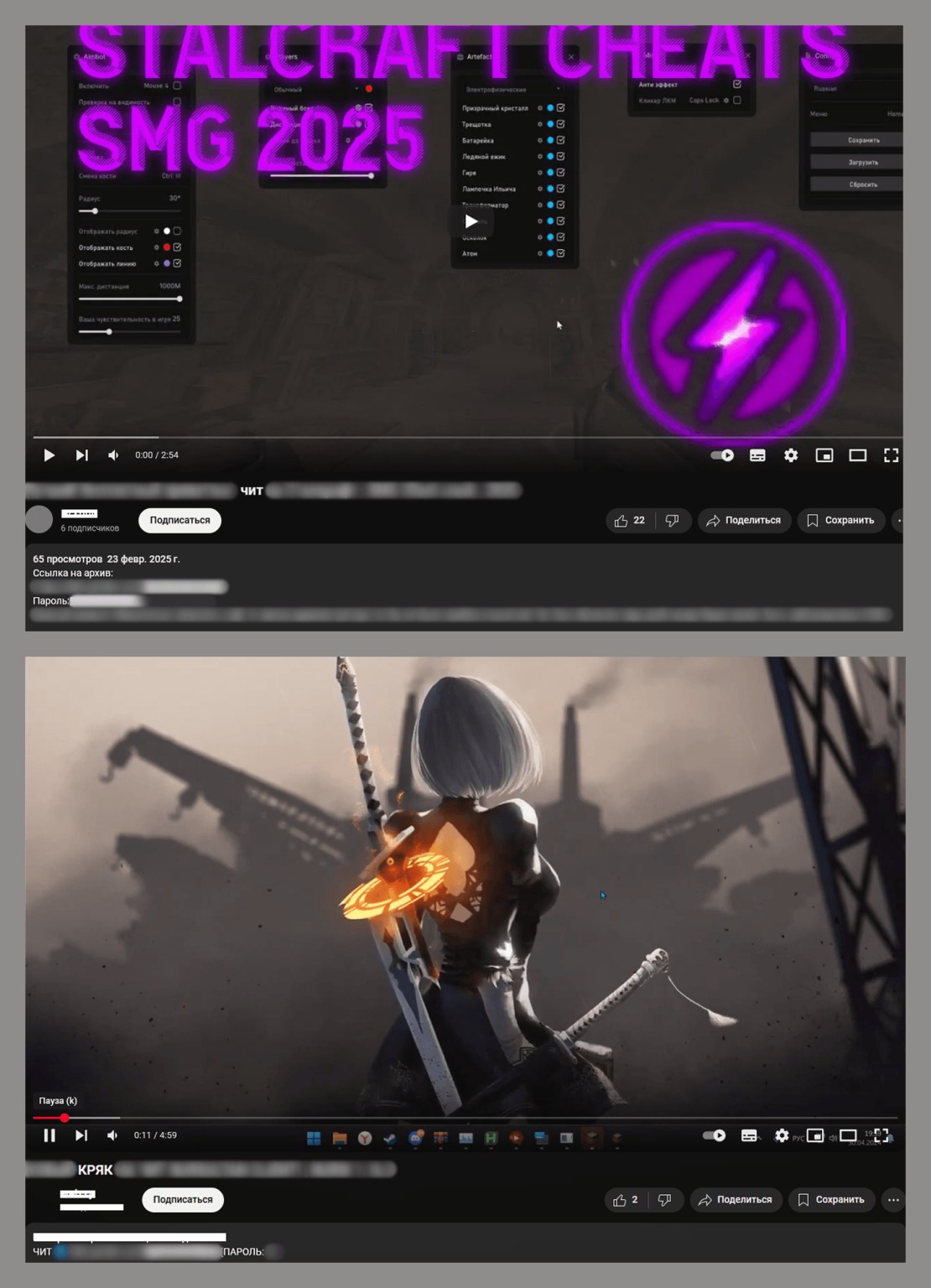

В рамках новой кампании злоумышленники создают аккаунты на YouTube или взламывают чужие учетные записи, и загружают видео, в которых рассказывается о читах, кряках, игровых ботах и других утилитах, позволяющих получить доступ к играм или преимущество в них.

В описании к роликам атакующие размещают фальшивые ссылки на сайт, где якобы можно было скачать рекламируемые продукты. Чаще всего такие ссылки ведут к запароленному архиву на файлообменнике, пароль для которого указан в описании к ролику.

Вместо игрового ПО в таких архивах содержится DCRat, а также мусорные файлы и папки для усыпления бдительности жертвы.

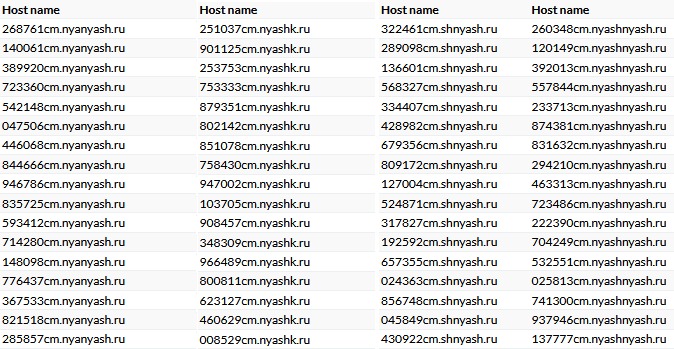

Для поддержки инфраструктуры злоумышленники регистрируют домены второго уровня (чаще всего в зоне RU) и на их основе создают домены третьего уровня, которые используются в качестве управляющих серверов.

С начала 2025 года хакеры зарегистрировали как минимум 57 новых доменов второго уровня, пять из которых уже обслуживают более 40 доменов третьего уровня.

«Интересно, что злоумышленники, которые обеспечивают поддержку DCRat и настройку инфраструктуры, использовали в рамках новой вредоносной кампании в качестве командных центров домены второго уровня со словами nyashka, nyashkoon, nyashtyan. Пользователи, увлекающиеся японской поп-культурой, легко опознают в этих доменных именах сленг, используемый в фанатском сообществе», — комментирует Олег Купреев, эксперт по кибербезопасности в «Лаборатории Касперского».

Исследователи отмечают, что с начала 2025 года образцы DCRat в 80% случаев загружались на устройства российских пользователей, но также с малварью столкнулось небольшое количество пользователей из Беларуси, Казахстана и Китая.