В феврале 2025 года аналитики компании F6 обнаружили ранее неизвестную группировку, которой было присвоено имя Telemancon. Исследование инфраструктуры группы показало, что самая ранняя активность Telemancon датируется февралем 2023 года. Атаки хакеров, судя по содержимому документов-приманок, были направлены на российские организации в сфере промышленности. В частности, были зафиксированы две рассылки в адрес компаний из сферы машиностроения.

Исследователи рассказывают, что в своих операциях группировка использует написанный на C++ дроппер (позже злоумышленники перешли на C#-версию) и бэкдор, которым были даны имена TMCDropper и TMCShell.

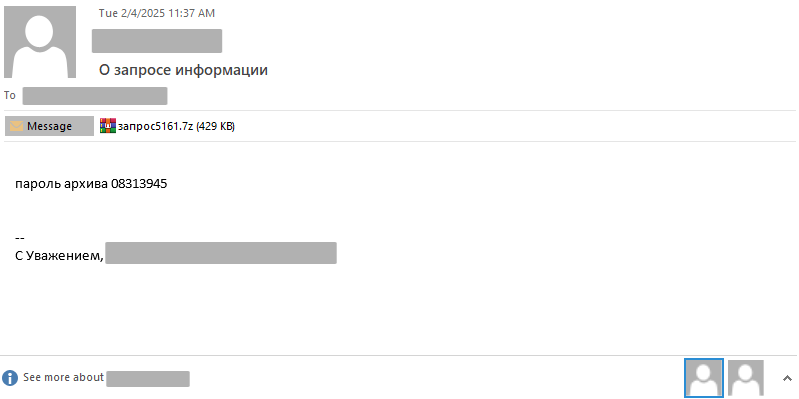

В одном из изученных случаев злоумышленники направили письмо сотруднику российской компании, занимающейся разработкой и производством военной техники и другого транспорта. Во вложении содержался архив «запрос5161.7z», содержащий вредоносный исполняемый файл 20250203_5_161.scr.

Этот файл был классифицирован как упомянутый выше дроппер TMCDropper. Этот вредонос выполняет три основные задачи:

- проверка выполнения в режиме отладки/в песочнице;

- извлечение и закрепление следующей стадии атаки в виде бэкдора TMCShell;

- отображение документа-приманки.

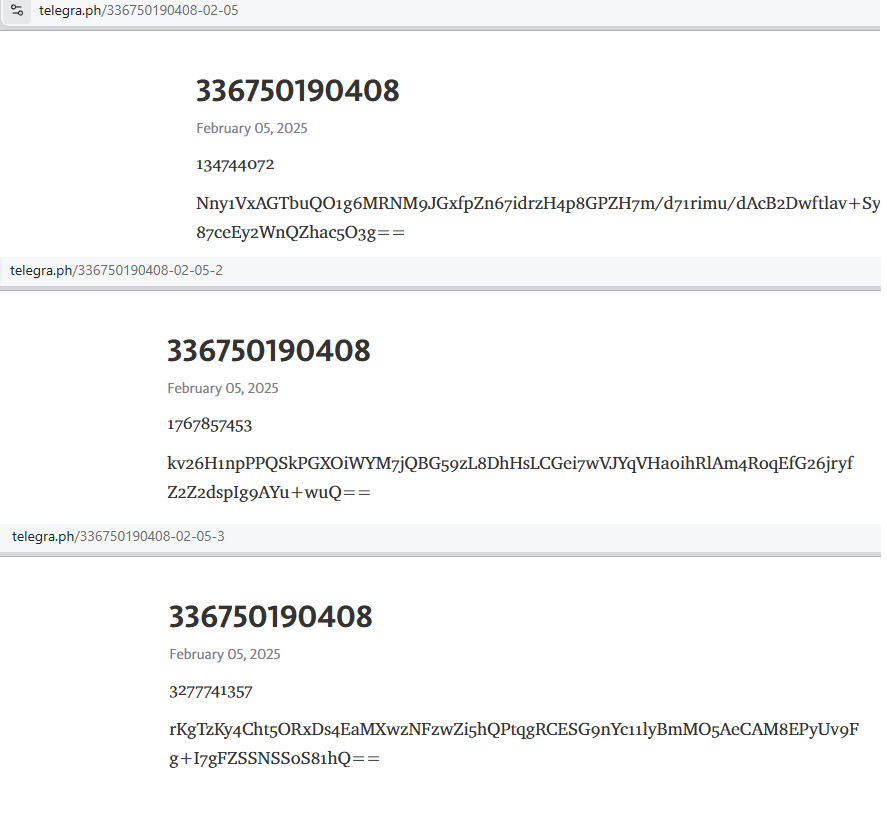

Файл второй стадии атаки (vyecs.aozwu) представляет собой обфусцированный Powershell-скрипт, которому было дано название TMCShell. Он выполняет подключение к легитимному сервису https://telegra.ph, и адрес URL-страницы генерируется на основе текущей даты.

TMCShell парсит заметку из ответа сервера и извлекает из нее два поля, следующих после даты. Первое число в заметке – это закодированный адрес С2, второе число – это цифровая подпись, которая добавлена для предотвращения подмены C2 и усложнения анализа трафика.

В итоге скрипт подключается к управляющему серверу, используя TCP-соединение на порту 2022. Для предотвращения подмены сервера и анализа трафика скрипт выполняет сравнение серверного сертификата с заранее указанным (certificate pinning). Скрипт инициирует аутентификацию клиента с сервером с использованием случайного значения.

Если соединение установлено и сертификат проверен, создаются объекты для записи и чтения в потоке. Скрипт взаимодействует с управляющим сервером, отправляя и принимая данные. Полученная от сервера строка декодируется из Base64 и выполняется как PowerShell-скрипт (iex), а результат выполнения кодируется в Base64 и отправляется на сервер.

Специалистам F6 удалось установить, что изученный образец TMCShell выполнял на машине жертвы следующие команды, полученные от управляющего сервера:

• net.exe user;

• net.exe user {username};

• whoami.exe;

• whoami.exe /groups /fo csv;

• ipconfig.exe /all;

• arp.exe -a.

В целом TMCShell имеет возможность получать от сервера произвольные PowerShell-скрипты, выполнять их в зараженной системе и передавать результаты выполнения на свой управляющий сервер.

Эксперты отметили, что приманки Telemancon похожи на те, что использовала группа Core Werewolf в более ранних атаках. Так как Telemancon нацелена на промышленность, а особое внимание уделяет военной промышленности, это тоже совпадает с целями Core Werewolf.

Кроме того, техника сокрытия адресов C2, основанная на использовании telegra.ph, уже была замечена в арсенале другой группировки Gamaredon, но в более простом виде, без генерации URI-пути и проверки подписи. Также отмечается, что Core Werewolf имеет и другое имя — PseudoGamaredon, поскольку часто копирует методики Gamaredon. По этой причине эксперты не исключают версию, что за активностью Telemancon может стоять группировка Core Werewolf. Однако отмеченных наблюдений пока недостаточно для полной атрибуции, поэтому этот кластер активности отслеживается под названием Telemancon.