Аналитики Positive Technologies провели анализ криптора Crypters And Tools, который активно применяли в своих атаках группировки PhaseShifters (она же Sticky Werewolf, UAC-0050, Angry Likho), TA558 и Blind Eagle (она же APT-C-36). Исследование показало, что хакеры использовали этот инструмент для маскировки малвари, а доступ к сервису предоставлялся по подписке (crypter-as-a-service, CaaS).

Исследователи впервые обратили внимание на Crypters And Tools во время расследования атак PhaseShifters на российские организации в 2024 году. Хакеры использовали этот сервис для создания загрузчиков. Криптор позволяет маскировать опасные файлы и затруднять их анализ с помощью специальных методов шифрования, упаковки и обфускации.

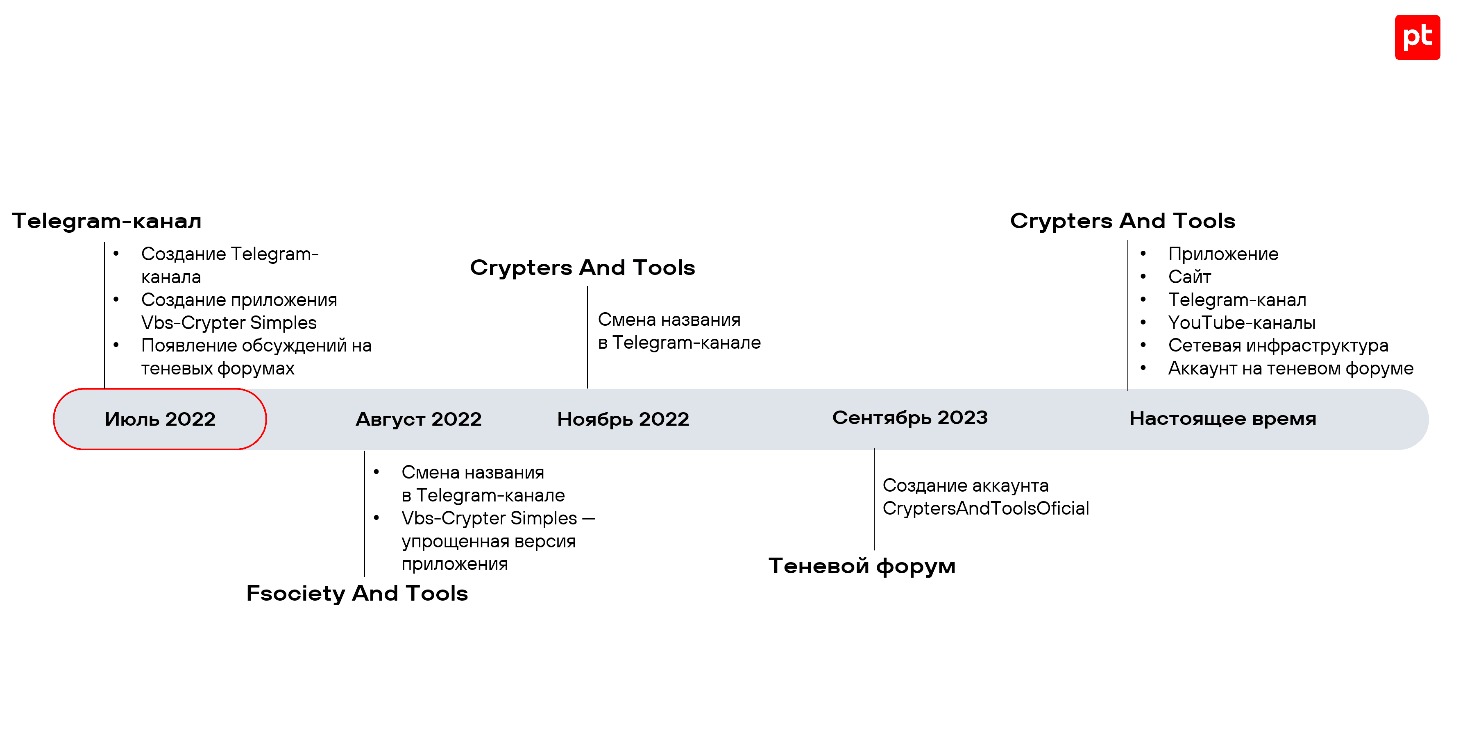

Изучив связанные с криптором аккаунты в соцсетях, специалисты выяснили, что под разными названиями Crypters And Tools существует как минимум с лета 2022 года, а разработчик вредоносного инструмента, вероятнее всего, находится в Бразилии. На это указывают фрагменты кода на португальском языке, обучающие видео автора, на которых видны его IP-адреса, а также письмо о выводе 1009 BRL с биржи Binance (BRL — это бразильский реал) и упоминание CPF — индивидуального номера налогоплательщика, который присваивается всем лицам, платящим налоги в Бразилии.

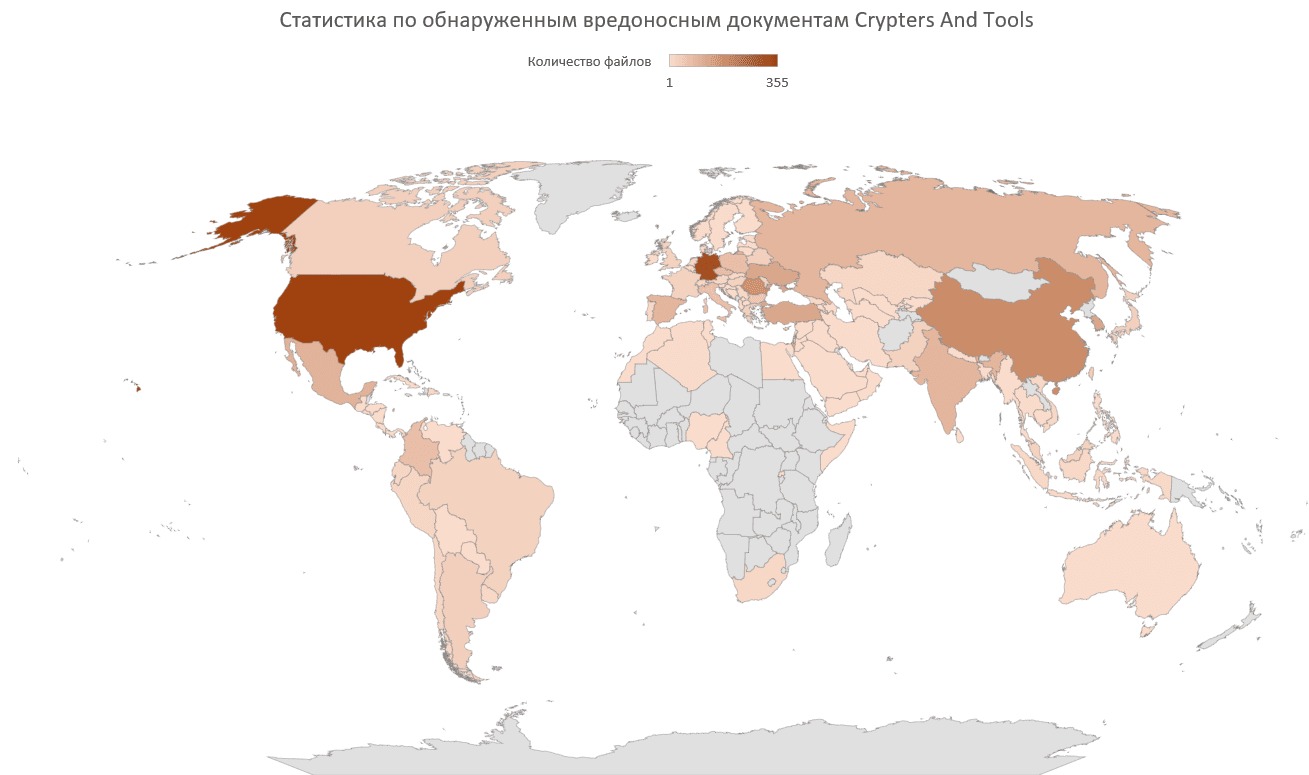

География атак с использованием Crypters And Tools в основном включает страны Восточной Европы, Латинской Америки, Россию и США. Например, такие техники обфускации и вредоносное ПО применяла группировка Blind Eagle в кампаниях 2023–2024 годов, нацеленных на предприятия обрабатывающей промышленности Северной Америки.

С момента основания Crypters And Tools в 2022 году специалисты Positive Technologies выявили около 3000 файлов, созданных с помощью этого сервиса. При этом количество пользователей по состоянию на 23 января 2025 года составляло лишь 24 человека.

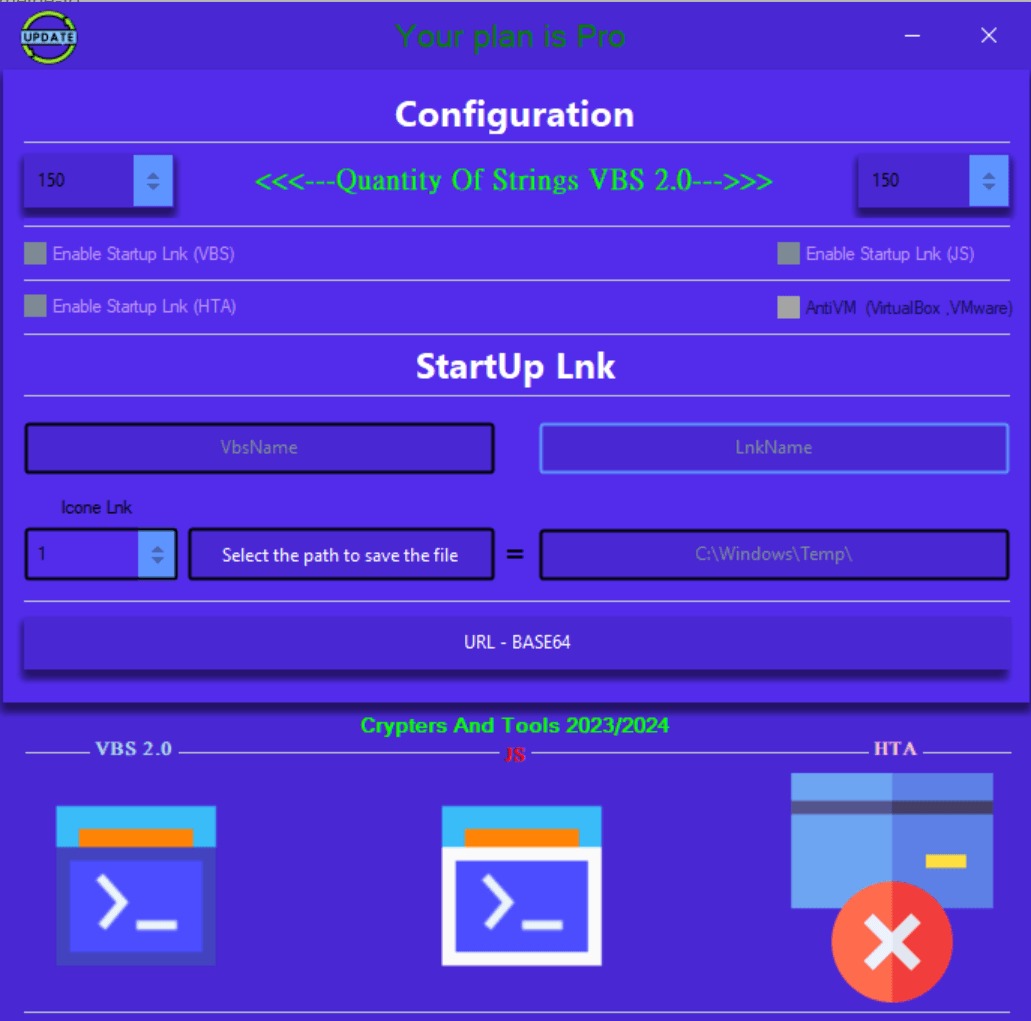

Чтобы получить доступ к Crypters And Tools, пользователь должен оплатить подписку и войти в панель управления. Далее нужно указать в специальном поле URL-адрес с вредоносными файлами и настроить ряд параметров. Например, тип загрузчика, способ закрепления в системе, насколько сильно нужно обфусцировать код и под какой легитимный процесс замаскировать свою активность.

Анализ версии Crypters And Tools от ноября 2024 года показал, что приложение запаковано с помощью Themida и написано на языке C# с использованием дополнительных библиотек.

«Crypters And Tools упрощает проведение атак, маскируя загрузчики Ande Loader, которые скрываются в картинках и внедряются в легитимные процессы Windows. Это часть тренда: рынок киберпреступности растет и подобные инструменты становятся все популярнее и доступнее», — комментирует Климентий Галкин, специалист группы киберразведки TI-департамента экспертного центра безопасности Positive Technologies.