Специалисты «Лаборатории Касперского» выявили новую схему распространения стилера Arcane. Злоумышленники создали загрузчик ArcanaLoader, который якобы нужен для скачивания популярных читов для игр (например, для Minecraft), но на деле он заражает устройства малварью. Большинство атакованных пользователей находится в России, Беларуси и Казахстане.

По словам исследователей, неизвестная хак-группа начинала распространение Arcane с размещения рекламы на YouTube. В описание под видео добавлялась ссылка на архив якобы с читами, который на самом деле содержал стилер.

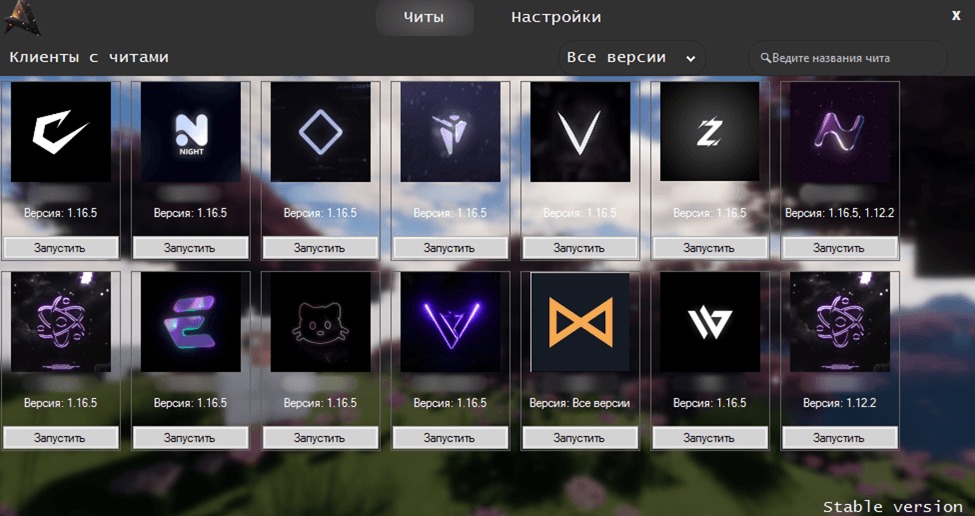

В конце 2024 года атакующие усовершенствовали эту схему. Теперь они рекламируют не архив, а загрузчик ArcanaLoader. Этот загрузчик с графическим интерфейсом якобы необходим для скачивания популярных читов, кряков и другого подобного софта. После его запуска на устройство жертвы проникает инфостилер Arcane.

Отмечается, что злоумышленники не остановились на разработке загрузчика. Помимо этого они создали Discord-сервер с каналами, где публикуются новости о читах, поддержкой и ссылками на скачивание новых версий ArcanaLoader.

На одном из Discord-каналов исследователи обнаружили объявления о поиске блогеров для рекламы на YouTube: предполагается, что они должны добавлять ссылки на загрузчик в описание под своими роликами. Злоумышленники ищут блогеров, у которых минимум 600 подписчиков, более 1500 просмотров на ролик и два видео со ссылками. За рекламу исполнителям обещают новую роль на сервере, доступ к некоторым чатам и оплату за высокий трафик.

Впервые стилер Arcane был обнаружен в конце 2024 года. Многое в его коде позаимствовано из других похожих вредоносов, но пока эту угрозу не удалось отнести к какому-либо известному семейству.

В настоящее время стилер умеет воровать из зараженных систем логины, пароли и данные платежных карт из браузеров на основе Chromium и Gecko. Кроме того, Arcane собирает системную информацию, например имя пользователя и устройства, получает списки запущенных процессов и сохраненных в ОС Wi-Fi-сетей (а также пароли от них), делает скриншоты экрана.

С помощью Arcane хакеры получают доступ к файлам конфигурации, информации о настройках и аккаунтах следующих приложений.

- VPN-клиенты: OpenVPN, Mullvad, NordVPN, IPVanish, Surfshark, Proton, hidemy.name, PIA, CyberGhost, ExpressVPN.

- Сетевые клиенты и утилиты: ngrok, Playit, Cyberduck, FileZilla, DynDNS.

- Мессенджеры: ICQ, Tox, Skype, Pidgin, Signal, Element, Discord, Telegram, Jabber, Viber.

- Почтовые клиенты: Outlook.

- Игровые клиенты и сервисы: Riot Client, Epic, Steam, Ubisoft Connect (бывший Uplay), Roblox, Battle.net, различные клиенты Minecraft.

- Криптокошельки: Zcash, Armory, Bytecoin, Jaxx, Exodus, Ethereum, Electrum, Atomic, Guarda, Coinomi.

«Популярные компьютерные игры привлекают интерес не только геймеров, но и злоумышленников. В целом методы последних довольно стандартны. Однако мы видим, что в случае с Arcane атакующие усовершенствовали свои инструменты, начав распространять стилер не просто в архиве: теперь в качестве приманки они используют загрузчик с популярными читами. Таким образом злоумышленники стремились придать кампании больше мнимой легитимности», — комментирует Олег Купреев, эксперт по кибербезопасности в «Лаборатории Касперского».

Фото: «Лаборатория Касперского»