В мессенджере WhatsApp исправили уязвимость нулевого дня, которая использовалась для установки шпионского ПО Graphite компании Paragon.

Израильский разработчик шпионского ПО Paragon Solutions Ltd. был основан в 2019 году. По данным СМИ, в декабре 2024 года компанию поглотила инвестиционная группа AE Industrial Partners из Флориды.

В отличие от своих конкурентов (таких как NSO Group), Paragon утверждает, что продает свои инструменты для наблюдения только правоохранительным и разведывательным органам демократических стран, которым требуется отслеживать опасных преступников.

31 января 2025 года, после устранения zero-click уязвимости, представители WhatsApp уведомили примерно 90 пользователей Android из 20 стран мира (включая итальянских журналистов и активистов), о том, что они стали жертвами атак шпионского ПО Paragon, предназначенного для сбора конфиденциальных данных и перехвата их личных сообщений.

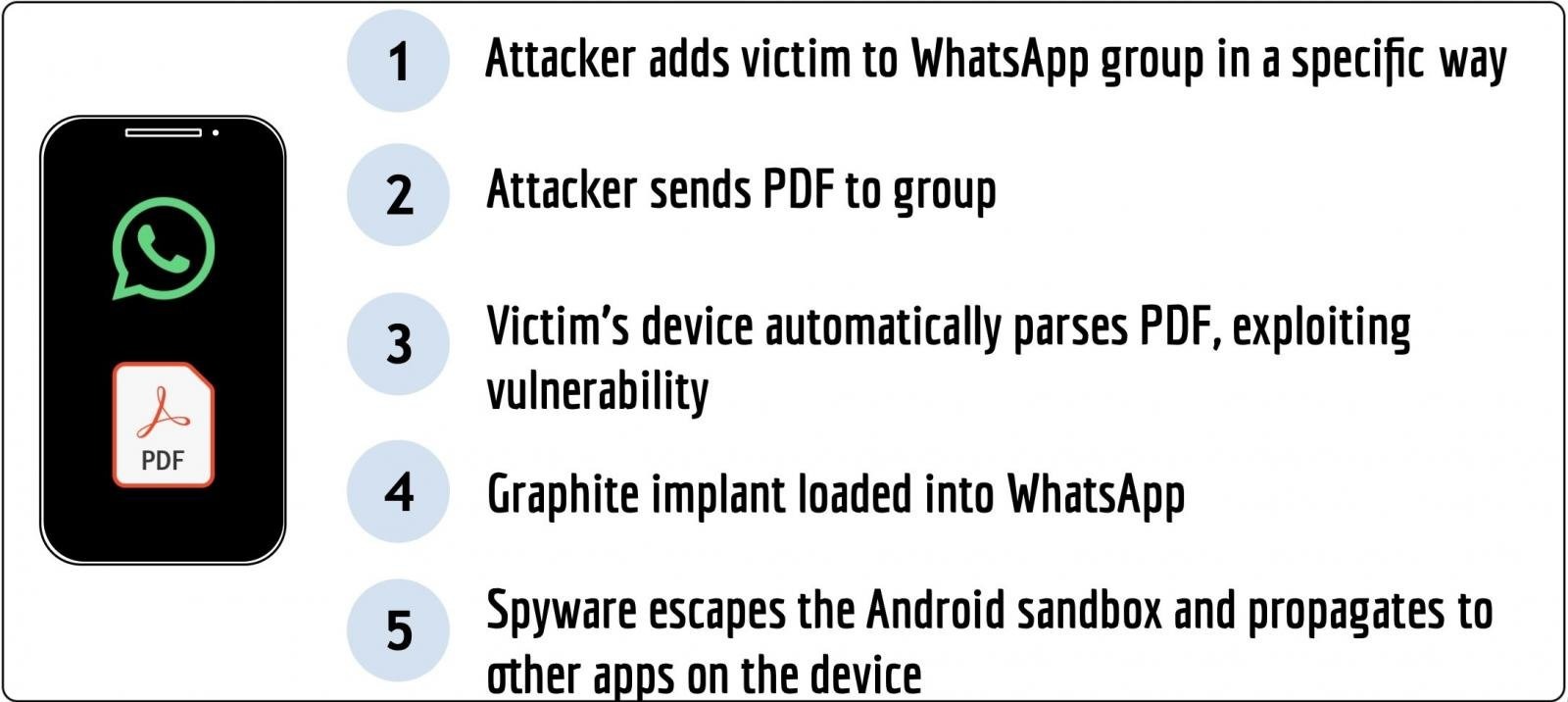

Как теперь рассказали эксперты Citizen Lab, злоумышленники добавляли будущих жертв в группы WhatsApp, а затем отправляли туда PDF-файл. Устройство жертвы автоматически обрабатывало этот файл, происходила эксплуатация 0-day уязвимости, и на устройство пользователя загружалась спайварь Graphite.

Позже этот вредонос осуществлял побег из песочницы Android и компрометировал другие приложения на устройствах жертв. Также после установки спайварь предоставляла своим операторам доступ к мессенджерам пользователей.

Сообщается, что шпионское ПО можно обнаружить на взломанных Android-устройствах с помощью артефакта, получившего название BIGPRETZEL. Его можно найти, анализируя логи взломанных устройств.

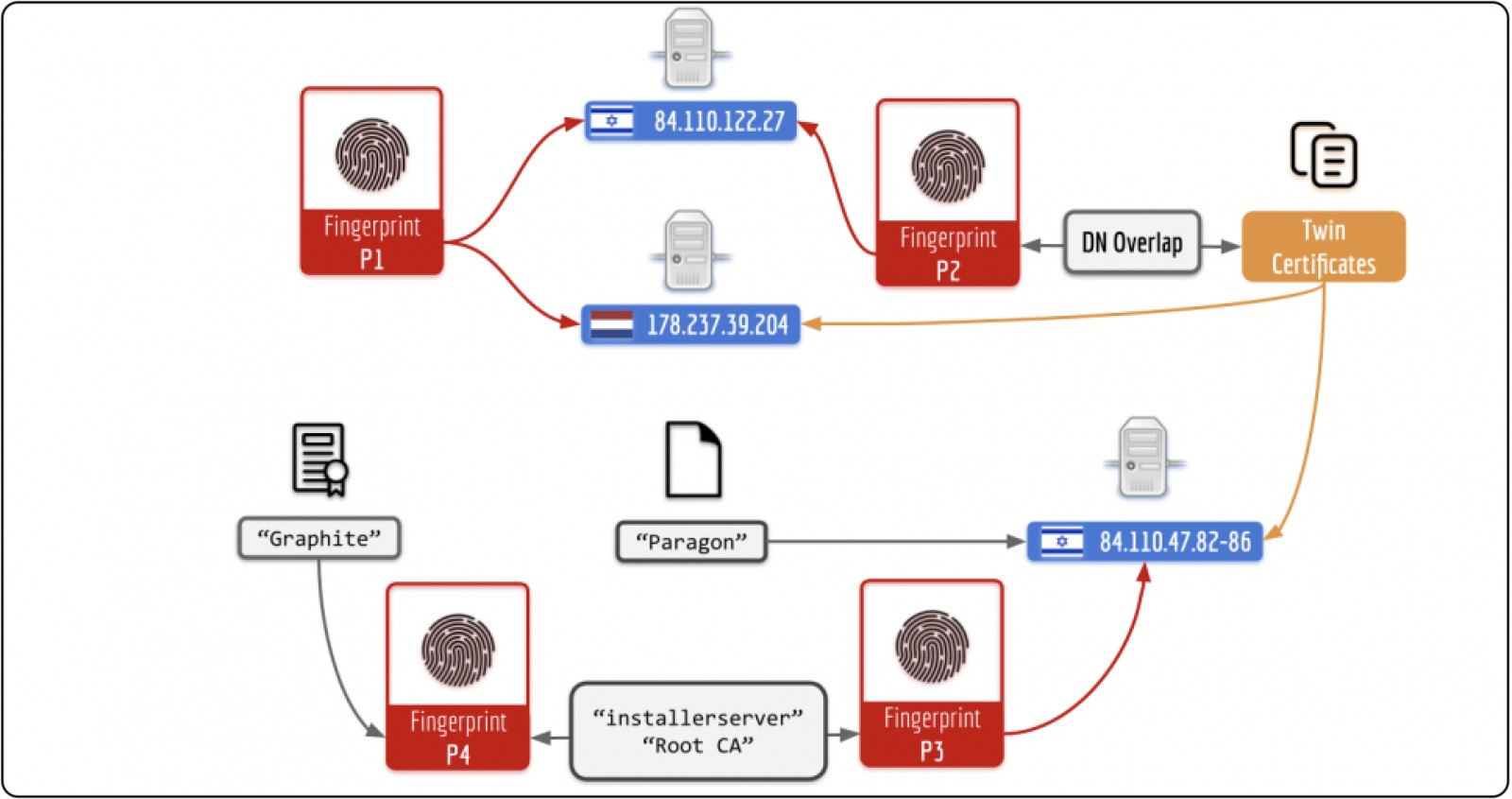

Эксперты Citizen Lab составили карту серверной инфраструктуры, используемой Paragon для установки Graphite на устройства жертв, и обнаружили возможные связи компании с несколькими государственными заказчиками, включая Австралию, Канаду, Кипр, Данию, Израиль и Сингапур.

Суммарно удалось выявить 150 цифровых сертификатов, связанных с десятками IP-адресов, которые, по мнению исследователей, являются частью управляющей инфраструктуры Paragon.

«Инфраструктура включала в себя облачные серверы, которые, вероятно, арендовались Paragon или ее клиентами, а также серверы, которые могли располагаться на территории Paragon и ее правительственных заказчиков. Обнаруженная инфраструктура оказалась связана с веб-страницами под названием “Paragon”, которые возвращались с IP-адресов в Израиле (где базируется Paragon), а также с сертификатом TLS, содержащим название организации Graphite. Такое же название носит шпионское ПО Paragon. Также было обнаружено общее название “installerserver”. Конкурирующий шпионский продукт Pegasus использует термин “Installation Server” для обозначения серверов, предназначенных для заражения устройств шпионским ПО», — пишут специалисты.

Как сообщили представители WhatsApp, этот вектор атаки был устранен еще в конце 2024 года, и для этого не потребовалось исправлений на стороне клиента. В компании заявили, что решили не присваивать уязвимости идентификатор CVE после «изучения рекомендаций CVE, опубликованных MITRE, и в силу собственной внутренней политики компании».

«WhatsApp пресекла кампанию по внедрению шпионского ПО Paragon, которая была направлена на ряд пользователей, включая журналистов и представителей гражданского общества. Мы напрямую связались с теми пользователями, которыми по нашим данным могли пострадать, — сообщили представители WhatsApp журналистам издания Bleeping Computer. — Это новейший пример того, почему компании-разработчики шпионского ПО должны нести ответственность за свои незаконные действия. WhatsApp будет продолжать отстаивать право людей на приватное общение».