По данным Trend Micro Zero Day Initiative (ZDI), не менее 11 «правительственных» хак-групп использовали ранее неизвестную уязвимость нулевого дня в Windows для кражи данных и кибершпионажа.

Исследователи обнаружили баг еще в прошлом году, однако в конце сентября 2024 года Microsoft отметила эту проблему как «не отвечающую требованиям» и заявила, что не будет выпускать патчи для ее устранения.

«Мы обнаружили около тысячи образцов Shell Link (.lnk), эксплуатирующих ZDI-CAN-25373. Вероятно, общее количество попыток эксплуатации гораздо выше, — пишут специалисты. — Впоследствии мы представили proof-of-concept эксплоит компании Microsoft через bug bounty программу Trend ZDI, однако она отказалась устранить эту уязвимость с помощью обновления безопасности».

Пока проблеме не присвоен идентификатор CVE, но Trend Micro отслеживает ее как ZDI-CAN-25373. По словам экспертов, уязвимость позволяет злоумышленникам выполнять произвольный код в системах под управлением Windows.

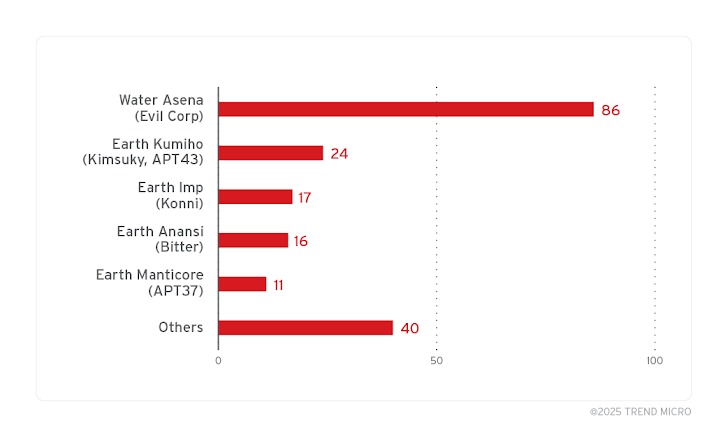

При этом анализ показал, что ZDI-CAN-25373 уже давно применяется в атаках таких группировок, как Evil Corp, APT43 (Kimsuky), Bitter, APT37, Mustang Panda, SideWinder, RedHotel, Konni и так далее.

В основном эти атаки были нацелены на пользователей из Северной Америки, Южной Америки, Европы, Восточной Азии, Австралии, а также других стран. Из всех изученных атак почти 70% были связаны со шпионажем и кражей информации, и только в 20% случаев целью атакующих была финансовая выгода.

«В этих кампаниях использовались различные полезные нагрузки и загрузчики вредоносного ПО, включая Ursnif, Gh0st RAT и Trickbot, а MaaS-платформы дополнительно усложняют составление полной картины угроз», — говорят в Trend Micro.

ZDI-CAN-25373 относится к классу проблем, вызванных искажением критической информации в пользовательском интерфейсе (CWE-451). Баг позволяет использовать файлы .lnk в Windows для уклонения от обнаружения и выполнения кода на уязвимых устройствах без ведома пользователя.

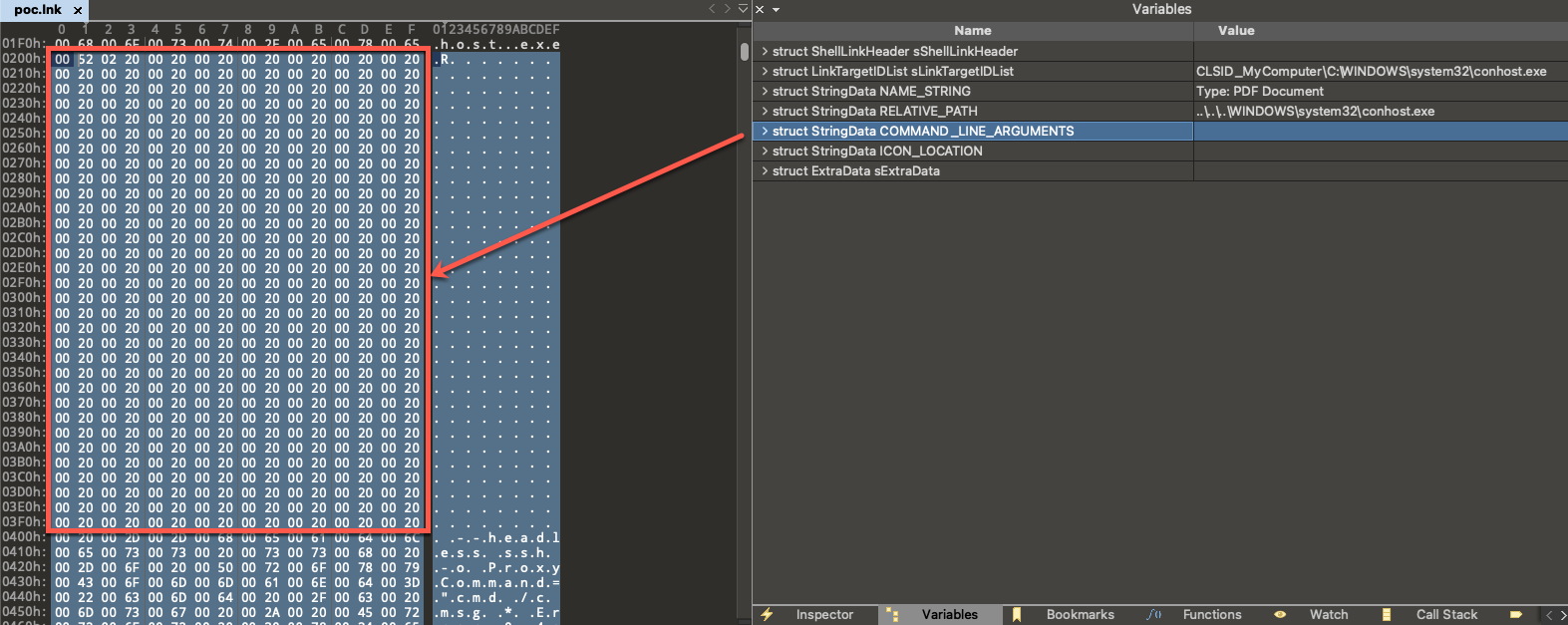

Обычно хакеры эксплуатируют ZDI-CAN-25373, скрывая вредоносные аргументы командной строки в файлах .lnk с помощью пробельных символов, добавленных в структуру COMMAND_LINE_ARGUMENTS.

По словам исследователей, такие пробельные символы могут быть представлены в разных формах: в виде шестнадцатеричных представлений пробела (\x20), горизонтальной табуляции (\x09), подачи строки (\x0A), вертикальной табуляции (\x0B), подачи формы (\x0C) и возврата каретки (\x0D).

В результате, если пользователь Windows просматривает такой .lnk-файл, вредоносные аргументы не отображаются в пользовательском интерфейсе Windows из-за добавленных пробельных символов, и аргументы командной строки, добавленные злоумышленниками, остаются скрытыми от посторонних глаз.

«Для использования этой уязвимости требуется взаимодействие с пользователем, поскольку цель должна посетить вредоносную страницу или открыть вредоносный файл, — рассказывают специалисты Trend Micro. — Заранее подготовленные данные в файле .lnk могут привести к тому, что опасное содержимое файла станет невидимым для пользователя, который просматривает файл через пользовательский интерфейс Windows. Злоумышленник может использовать эту уязвимость для выполнения кода в контексте текущего пользователя».

После публикации отчета Trend Micro представители Microsoft сообщили СМИ, что компания все же рассматривает возможность исправления этой уязвимости в будущем.

«Мы ценим работу специалистов компании ZDI, которая представила этот отчет в рамках скоординированного раскрытия уязвимостей. В Microsoft Defender имеются средства обнаружения и блокировки этой угрозы, а Smart App Control обеспечивает дополнительный уровень защиты, блокируя вредоносные файлы из интернета. В качестве наилучшей практики безопасности мы рекомендуем пользователям проявлять осторожность при загрузке файлов из неизвестных источников, как указано в предупреждениях безопасности, которые разработаны для распознавания и предупреждения пользователей о потенциально опасных файлах. Хотя описанные в отчете проблемы с пользовательским интерфейсом не подпадают под наши критерии для немедленного исправления, мы рассмотрим возможность устранения этих проблем в одном из будущих релизов», — заявили в Microsoft.