Новая банковская малварь для Android, получившая название Crocodilus, вынуждает пользователей предоставить seed-фразы для криптовалютных кошельков, якобы ради создания резервной копии. Также банкер обладает возможностями по перехвату контроля над устройством, сбору данных и удаленному управлению.

По информации специалистов ThreatFabric, малварь распространяется с помощью собственного дроппера, который обходит защиту Android 13 (и более новых версий). Дроппер устанавливает вредоносное ПО без срабатывания Play Protect, а также обходит ограничения на доступ к Accessibility Service.

После запуска Crocodilus получает доступ к Accessibility Service, что позволяет ему просматривать содержимое экрана, выполнять навигационные жесты и следить за запуском приложений.

Когда жертва открывает целевое банковское или криптовалютное приложение, Crocodilus загружает поверх настоящего приложения фальшивый оверлей, чтобы перехватить учетные данные.

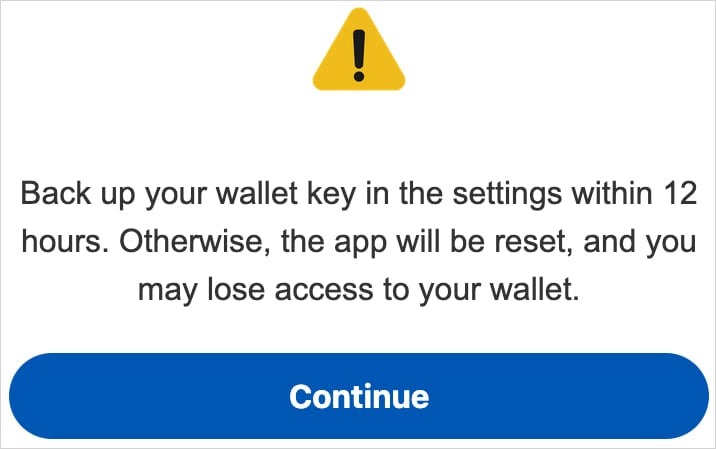

Crocodilus использует социальную инженерию, чтобы вынудить жертв раскрыть seed-фразы своих криптокошельков. Для этого используется специальный оверлей, предупреждающий пользователей, что им якобы нужно «сохранить ключ кошелька в настройках в течение 12 часов» или они могут навсегда лишиться доступа.

«Этот трюк заставляет жертву перейти к своей seed-фразе (ключу кошелька), что позволяет Crocodilus перехватить текст с помощью Accessibility Logger, — поясняют исследователи. — Обладая этой информацией, злоумышленники могут захватить полный контроль над кошельком и полностью его опустошить».

В основном Crocodilus нацеливался на пользователей из Турции и Испании, а также на банковские счета пользователей этих двух стран. Судя по отладочным сообщениям, малварь имеет турецкое происхождение.

Пока неясно, как происходит первичное заражение. Как правило, в таких кампаниях жертв обманом склоняют к загрузке дропперов через вредоносные сайты, мошеннические рекламные акции в социальных сетях или SMS, а также через сторонние магазины приложений.

Бот-компонент малвари поддерживает 23 команды, которые он может выполнять на зараженном устройстве. Среди них:

- включение переадресации вызовов;

- запуск определенного приложения;

- отправка push-уведомления;

- отправка SMS всем контактам или на указанный номер;

- получение SMS-сообщений;

- запрос привилегий администратора;

- включение черного оверлея;

- включение/выключение звука;

- блокировка экрана;

- назначить себя менеджером SMS по умолчанию.

Также Crocodilus обладает функциями трояна удаленного доступа (RAT), то есть операторы малвари могут взаимодействовать с экраном устройства, перемещаться по пользовательскому интерфейсу, делать свайпы и многое другое.

Также имеется специальная команда для создания скриншотов в приложении Google Authenticator и перехвата одноразовых кодов, используемых для защиты аккаунтов с двухфакторной аутентификацией.

Во время выполнения таких действий операторы Crocodilus могут активировать черный оверлей или отключить звук на устройстве, чтобы скрыть активность от жертвы и создать впечатление, что устройство заблокировано.

Хотя сейчас кампания Crocodilus ограничена Испанией и Турцией, исследователи предупреждают, что троян может расширить географию атак и добавить в список своих целей новые приложения.